2015中国APT研究报告:中国是APT攻击的主要受害国

一、针对中国发动攻击的APT组织

360天眼实验室于近期发布了《2015年中国高级持续性威胁(APT)研究报告》,揭示了针对我国的APT攻击技术演变趋势。根据报告显示,中国是APT(Advanced Persistent Threats,高级持续性威胁)攻击的主要受害国,国内多个省、市受到不同程度的影响,其中北京、广东是重灾区,行业上教育科研、政府机构是APT攻击的重点关注领域。

截至2015年11月底,360威胁情报中心监测到的针对中国境内科研教育、政府机构等组织单位发动APT攻击的境内外黑客组织累计29个,其中15个APT组织曾经被国外安全厂商披露过,另外14个为360威胁情报中心首先发现并监测到的APT组织,其中包括我们在2015年5月末发布的海莲花(OceanLotus)APT组织[1]。

监测结果显示,在这29个APT组织中,针对中国境内目标的攻击最早可以追溯到2007年,而最近三个月(2015年9月以后)内仍然处于活跃状态的APT组织至少有9个。统计显示,仅仅在过去的12个月中,这些APT组织发动的攻击行动,至少影响了中国境内超过万台电脑,攻击范围遍布国内31个省级行政区。

另外2013年曝光的斯诺登事件,同年Norman公布的HangOver组织,卡巴斯基在2014年揭露的Darkhotel组织和2015曝光的方程式组织(Equation Group)等,这些国外安全厂商和机构发现的APT组织,都直接证明了中国是APT攻击中的主要受害国。

本报告中主要就360威胁情报中心首先发现并监测到的APT组织展开介绍,进一步相关数据统计和相关攻击手法,主要就相关APT组织在2015年活跃情况进行分析。

以下是360威胁情报中心监控到的针对中国攻击的部分APT组织列表,其中OceanLotus(APT-C-00)、APT-C-05、APT-C-06、APT-C-12是360截获的APT组织及行动。

表1 针对中国攻击的部分APT组织列表

二、地域分布:北京、广东是重灾区

图2 国内用户受影响情况(2014年12月-2015年11月)

国内受影响量排名前五的省市是:北京、广东、浙江、江苏、福建。除北京以外,受影响用户主要分布在沿海相关省市。受影响量排名最后的五个省市是:西藏、青海、宁夏、新疆、贵州。(注:本报告中用户数量主要指我们监控到的计算机终端的数量。)

图3 近一年国内每月遭APT攻击用户数量分布

从上图可见,近一年这些我们已知的APT组织就攻击了中国境内上万台电脑,平均每月超过千台电脑受影响。但随着国外安全厂商的曝光,360监测到的整体感染量呈现下降趋势,原因可能是部分APT组织攻击行动暂停、延迟或终止,也可能因为手段更加隐秘躲过了360的监测。但其他未曝光组织的攻击势态并未收敛,且在最近三个月(2015年9月以后)有小幅上升趋势。

三、行业分布:主要针对科研教育、政府机构领域

图4 APT组织主要攻击行业分布

从近一年的统计来看,针对科研教育机构发起的攻击次数最多,占到了所有APT攻击总量的37.4%;其次是政府机构,占27.8%;能源企业排第三,占9.1%。其他被攻击的重要领域还包括军事系统、工业系统、商业系统、航天系统和交通系统等。

- 疑似瞄准安全行业

APT-C-00组织将木马构造伪装为Acunetix Web Vulnerability Scanner(WVS)7的破解版。WVS是一款主流的WEB漏洞扫描软件,相关使用人群主要为网络安全从业人员或相关研究人员。攻击组织在选择伪装正常程序的时候选择了WVS这款安全软件,也能反映出该组织针对的目标对该软件熟悉或感兴趣,进一步我们推测针对的目标很有可能是网络安全从业人员、研究人员或者其他黑客组织。

从针对卡巴基斯的duqu2.0[2],可以看出针对安全厂商APT组织可能会从被动隐匿逐步过渡到主动出击。

四、造成的危害:长期窃取敏感数据

APT组织主要目的是窃取目标机器内的情报数据,一旦攻击获得成功,首先会收集目标机器相关基本信息,进一步会大量窃取目标机器上的敏感数据,如果横向移动达到效果,则是窃取目标网络其他机器的敏感数据。本节首先介绍基本信息的收集,之后主要就APT组织长期窃取敏感数据展开介绍。

- (一)收集基本信息

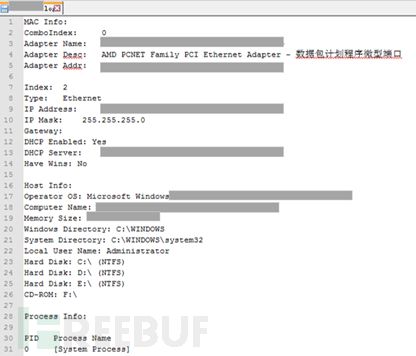

这里主要是指目标机器一旦被成功植入了相应恶意代码,一般恶意代码会自动或者等待C&C指令,将被感染机器的相关基本信息回传,相关信息主要包括以下信息:

1)主机信息:主要包括操作系统信息、主机名称、本地用户名等;

2)网络信息:主要包括IP地址、网关信息等;

3)应用程序信息:相关版本信息,主要包括MicrosoftOffice和MicrosoftInternetExplorer版本信息;

4)另外还包括磁盘信息、当前进程信息等。图5 窃取的主机基本信息示例(APT-C-05组织)

攻击者主要依靠相关基本信息来进行初步筛选,包括识别目标机器的真伪(即是否为虚拟机或蜜罐),进一步可以判断目标的重要程度。

另外这里的初步探测并收集目标的基本信息,主要在相应机器被首次攻陷后,而不取决于具体攻击环节,比如在初始攻击和进一步横向移动都会存在相关探测行为。

- (二)窃取敏感数据

APT组织从中国科研、政府机构等领域窃取了大量敏感数据,对国家安全已造成严重的危害。其中APT-C-05组织是一个针对中国攻击的境外APT组织,也是我们至今捕获到针对中国攻击持续时间最长的一个组织,该组织主要针对中国政府、军事、科技和教育等重点单位和部门,相关攻击行动最早可以追溯到2007,至今还非常活跃。也就是从2007年开始APT-C-05组织进行了持续8年的网络间谍活动。

相关APT组织窃取的具体数据内容有很大差异,但均涉及中国科研、政府等领域的敏感数据,其中窃取的敏感数据中以具备文件实体形态的文档数据为主,进一步会包括帐号密码、截图等,另外针对移动设备的情况在下面会具体介绍。

表2 主要窃取的文件扩展名

上表是窃取的文件类型和具体针对的文件扩展名,不同组织探测窃取的方式不同,如APT-C-05组织只关注移动存储设备某一个时间段内的文档文件,且相关文件名必须包含指定的关键字。而APT-C-12组织,则没有太多限制条件,在指定盘符下的所有文档文件都会关注,回传之后再进一步甄别。

APT组织关注的敏感文档,除了主流的微软Office文档,更关注中国本土的WPS Office相关文档,其中APT-C-05和APT-C-12组织都会关注以“.wps”扩展名的文档,这也是由于WPS Office办公软件的用户一般分布在国内政府机构或事业单位。

APT组织长时间潜伏窃取了大量敏感数据是我们可以看到的危害,另外从APT组织对目标所属行业领域的熟悉、对目标作业环境的掌握,以及符合目标习惯偏好,这些适应中国本土化“量身定制”的攻击行动完全做到有的放矢,则让我们更是不寒而栗。相关内容我们在“第六章 APT攻击为中国本土‘量身定制’”章节会进一步详细介绍。

(三)针对移动通信设备

在APT攻击中,除了针对传统PC平台,针对移动平台的攻击也越来越多。如智能手机等移动通信设备,天生有传统PC不具备的资源,如通话记录、短信信息、地理位置信息等。

表3 Android RAT窃取相关信息列表(APT-C-01行动)

上表内手机基本信息进一步包括:如imsi、imei、电话号码、可用内存、屏幕长宽、网卡mac地址、SD卡容量等信息。

原文发布时间为:2016-01-22

本文作者:FreeBuf

本文来自云栖社区合作伙伴至顶网,了解相关信息可以关注至顶网。