前言

最近公司有个项目需要验证APP应用在一段时间内消耗的流量统计,与后台数据平台以及APP自身打印的log日志进行核对对比分析。具体分以下几步执行:

在Android系统中安装系统数据埋点采集的APP-->运行设备一段时间-->设备关机重启:

1.在后台数据平台通过数据库指令查看并统计这段时间内系统应用所消耗的流量数据

2.在系统日志log中查看系统应用消耗的流量统计(以包名:bytes格式输出打印)

3.通过Android自身的TCP收发长度统计功能进行分析

4.通过tcpdump+wireshark工具进行抓包统计分析系统应用消耗的流量(此步骤比较难实现,需要两个脚本进行复制抓取和分析【tcpdump和busybox】)

---tcpdump需根据设备的CPU型号或平台型号(MTK、高通)进行下载,否则执行抓取指令的时候会报错,数据是错误或者为空。

---busybox一个通过包名来确认某个包在读取系统内存IP(服务器端)地址,以此来通过wireshark工具进行分析统计

本篇只讲解第3和第4点数据分析过程

一、通过Android自身的TCP收发长度统计功能进行分析

首先,设备进行root(具体root自行百度),开启USB调试模式,进入系统(adb shell ps)查看存在包名

其次,进入系统的/proc/uid_stat/ 目录,查看并获取到应用的uid号;

最后,通过指定的UID号以及操作当前应用来查看当前应用的tcp_sed和tcp_rcv(两者之和就是该应用消耗总流量);

二、通过tcpdump+wireshark工具进行抓包统计分析系统应用消耗的流量

>详细操作步骤如下:

抓包准备

1. Android手机需要先获得root权限。一种是否获得root权限的检验方法:安装并打开终端模拟器(可通过安卓市场等渠道获得)。在终端模拟器界面输入su并回车,若报错则说明未root,若命令提示符从$变#则为rooted;因使用的是车镜产品,通过wifi方式连接,故直接输入以下步骤即可,

adb connect x.x.x.x ---> adb root ---> adb connect x.x.x.x --->adb remount --->adb connect x.x.x.x

2. 如果Android手机尚未root,可通过superoneclick或其它方法进行root处理(需要先安装Microsoft .NET Framework)。Superoneclick刷root权限教程:(http://soft.shouji.com.cn/news/501.shtml)

3. 需要先获得 Android SDK

4. 需要获得tcpdump软件,获取地址(https://pan.baidu.com/s/1HNKlP81WB6Ir6sA1EMPfBw)

5.需要获得buysbox,获取地址(https://pan.baidu.com/s/1hTYnZYGBe3T13fPIcMAZOw)

抓包步骤

1. 将Android手机与电脑USB相连(或WiFi连接),打开windows命令提示符窗口

2. 将tcpdump程序copy至android手机(该命令前面那个目录文件为本地地址,后面那个目录为目的手机端地址)

C:\android-sdk-windows\platform-tools>adb push c:/tcpdump /data/local/tcpdump

3. 修改tcpdump的权限

C:\android-sdk-windows\platform-tools>adb shell

#chmod 777 /data/local/tcpdump

4. 进入root权限

C:\android-sdk-windows\platform-tools>adb shell

$ su

在运行su指令后,手机终端桌面会出现相应提示信息以确认您对root操作的认可。

5. 运行tcpdump,输入以下命令启动抓包(指令相关参数请自行百度)。

cmd窗口实时打印指令:/data/local/tcpdump -p -vv -s 0 -C 100 -w /sdcard/capture.pcap

通过cmd窗口运行后台指令:/data/local/tcpdump -p -vv -s 0 -C 100 -w /sdcard/capture.pcap &

杀掉tcpdump后台运行指令:ps(查看tcpdump的PID号)--->kill PID

6. 在手机端执行相应需要进行抓包分析的操作,执行完成后在命令提示符窗口执行Ctrl+C中断抓包进程

7. 将抓包结果复制至本地(前面那个目录为手机端地址,后面那个目录为本地地址),或通过拷贝的方式进行粘贴复制到电脑端

C:\android-sdk-windows\platform-tools>adb pull /sdcard/capture.pcap c:/

8. 使用Wireshark工具查看抓包文件capture.pcap

合并多个文件

由于通过tcpdump抓取的数据量过多,文件有很多,需要合并文件后才好进行用工具分析,所以这里要合并下抓取的文件,具体合并方式见(https://blog.csdn.net/qq_20480611/article/details/50774686)

获取应用的服务器IP地址

1.把busybox脚本放置设备的某个路径下,通过buysbox脚本获得nxosdata包名的IP地址为x.x.x.x

使用Wireshark工具分析

1.经tcpdump脚本抓取的数据,通过wireshark工具分析,并通过过滤IP地址(指令为:ip.src==x.x.x.x[src为发送;dst为接收]),统计得出xx应用所消耗的流量为xxxBytes

2.软件下载安装,见度娘

3.通过过滤条件进行过滤

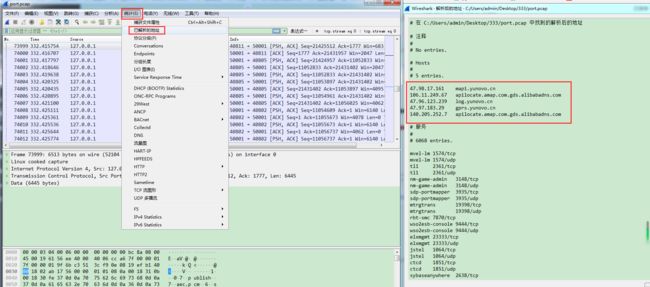

点击wireshark工具的“Statistics”-->“EndPoint”,勾选“Limit to display filter”选项,如下图所示

点击“Statistics”-->“IO Graphs”,显示I/O图表

点击“Statistics”-->“TCP Scream Graph” -->“Throughput”,显示TCP流吞吐量图形

点击“统计”-->“已解析的地址”,查看已解析的地址和域名

点击“统计”-->“conversatioss”,查看IP地址包的流量消耗大小bytes

IP地址和域名对应消耗流量大小对比

总结:

1、此次在原计划抓包采集流量数据是在物联网卡(SIM卡)的基础上执行,但因抓取的数据在wireshark工具上分析是空白(局域网的数据),故放弃此方法

2、采用WiFi热点的方式进行抓包采集流量数据,操作步骤见下图

参考资料:

1.http://blog.51cto.com/fangxin/735178

2.https://blog.csdn.net/zhuyunier/article/details/79043833

3.wireshark 用户使用手册

4.tcpdump入门教程