shiro基本知识

什么是shiro?

Shiro是apache旗下一个开源框架,它将软件系统的安全认证相关的功能抽取出来,实现用户身份认证,权限授权、加密、会话管理等功能,组成了一个通用的安全认证框架。

既然shiro将安全认证相关的功能抽取出来组成一个框架,使用shiro就可以非常快速的完成认证、授权等功能的开发,降低系统成本。 shiro使用广泛,shiro可以运行在web应

用,非web应用,集群分布式应用中越来越多的用户开始使用shiro。java领域中spring security(原名Acegi)也是一个开源的权限管理框架,但是spring security依赖spring运

行,而shiro就相对独立,最主要是因为shiro使用简单、灵活,所以现在越来越多的用户选择shiro。

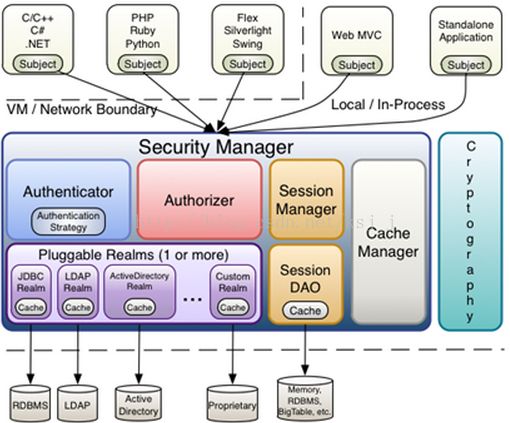

shiro框架

1.subject

Subject即主体,外部应用与subject进行交互,subject记录了当前操作用户,将用户的概念理解为当前操作的主体,可能是一个通过浏览器请求的用户,也可能是一个运行的程序。Subject在shiro中是一个接口,接口中定义了很多认证相关的方法,外部程序通过subject进行认证授,而subject是通过SecurityManager安全管理器进行认证授权

2.SecurityManager

SecurityManager安全管理器器,对全部的subject进行安全管理,它是shiro的核心,负责对所有的subject进行安全管理。通过SecurityManager可以完成subject的认证、授权等,实质上SecurityManager是通过Authenticator进行认证,通过Authorizer进行授权,通过SessionManager进行会话管理等。SecurityManager是一个接口,继承了Authenticator, Authorizer, SessionManager这三个接口。

3.Authenticator

Authenticator即认证器,对用户身份进行认证,Authenticator是一个接口,shiro提供ModularRealmAuthenticator现类,通过ModularRealmAuthenticator基本上可以满足大多数需求,也可以自定义认证器。

4.Authorizer

Authorizer授权器,用户通过认证器认证通过,在访问功能时需要通过授权器判断用户是否有此功能的操作权限。

5.realm

Realm即领域,相当于datasource数据源,securityManager进行安全认证需要通过Realm获取用户权限数据,比如:如果用户身份数据在数据库那么realm就需要从数据库获取用户身份信息。

注意:不要把realm理解成只是从数据源取数据,在realm中还有认证授权校验的相关的代码。

6.sessionManager

sessionManager即会话管理,shiro框架定义了一套会话管理,它不依赖web容器的session,所以shiro可以使用在非web应用上,也可以将分布式应用的会话集中在一点管理,此特性可使它实现单点登录。

7.sessionDAO

SessionDAO会话dao,是对session会话操作的一套接口,比如要将session存储到数据库,可以通过jdbc将会话存储到数据库。

8.CacheManager

CacheManager即缓存管理,将用户权限数据存储在缓存,这样可以提高性能。

9.Cryptography

Cryptography即密码管理,shiro提供了一套加密/解密的组件,方便开发。比如提供常用的散列、加/解密等功能。

shiro所需要的jar

与其它java开源框架类似,将shiro的jar包加入项目就可以使用shiro提供的功能了。shiro-core是核心包必须选用,还提供了与web整合的shiro-web、与spring整合的shiro-spring、与任务调度quartz整合的shiro-quartz等,下边是shiro各jar包的maven坐标。

org.apache.shiro

shiro-core

1.2.3

org.apache.shiro

shiro-web

1.2.3

org.apache.shiro

shiro-spring

1.2.3

org.apache.shiro

shiro-ehcache

1.2.3

org.apache.shiro

shiro-quartz

1.2.3

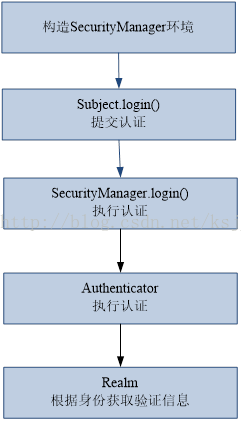

shiro认证流程

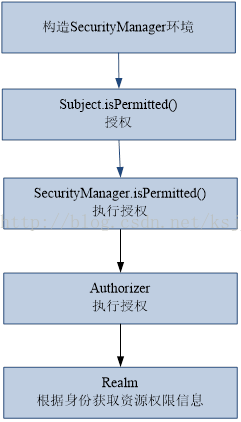

shiro授权流程

shiro过滤器

Shiro验证URL时,URL匹配成功便不再继续匹配查找(所以要注意配置文件中的URL顺序,尤其在使用通配符时)

故filterChainDefinitions的配置顺序为自上而下,以最上面的为准

当运行一个Web应用程序时,Shiro将会创建一些有用的默认Filter实例,并自动地在[main]项中将它们置为可用

自动地可用的默认的Filter实例是被DefaultFilter枚举类定义的,枚举的名称字段就是可供配置的名称

anon---------------org.apache.shiro.web.filter.authc.AnonymousFilter

authc--------------org.apache.shiro.web.filter.authc.FormAuthenticationFilter

authcBasic---------org.apache.shiro.web.filter.authc.BasicHttpAuthenticationFilter

logout-------------org.apache.shiro.web.filter.authc.LogoutFilter

noSessionCreation--org.apache.shiro.web.filter.session.NoSessionCreationFilter

perms--------------org.apache.shiro.web.filter.authz.PermissionAuthorizationFilter

port---------------org.apache.shiro.web.filter.authz.PortFilter

rest---------------org.apache.shiro.web.filter.authz.HttpMethodPermissionFilter

roles--------------org.apache.shiro.web.filter.authz.RolesAuthorizationFilter

ssl----------------org.apache.shiro.web.filter.authz.SslFilter

user---------------org.apache.shiro.web.filter.authz.UserFilter

通常可将这些过滤器分为两组anon,authc,authcBasic,user是第一组认证过滤器

perms,port,rest,roles,ssl是第二组授权过滤器

注意user和authc不同:当应用开启了rememberMe时,用户下次访问时可以是一个user,但绝不会是authc,因为authc是需要重新认证的

user表示用户不一定已通过认证,只要曾被Shiro记住过登录状态的用户就可以正常发起请求,比如rememberMe

说白了,以前的一个用户登录时开启了rememberMe,然后他关闭浏览器,下次再访问时他就是一个user,而不会authc

举几个例子/admin=authc,roles[admin] 表示用户必需已通过认证,并拥有admin角色才可以正常发起'/admin'请求

/edit=authc,perms[admin:edit] 表示用户必需已通过认证,并拥有admin:edit权限才可以正常发起'/edit'请求

/home=user 表示用户不一定需要已经通过认证,只需要曾经被Shiro记住过登录状态就可以正常发起'/home'请求

各默认过滤器常用如下(注意URL Pattern里用到的是两颗星,这样才能实现任意层次的全匹配)

/admins/**=anon 无参,表示可匿名使用,可以理解为匿名用户或游客

/admins/user/**=authc 无参,表示需认证才能使用

/admins/user/**=authcBasic 无参,表示httpBasic认证

/admins/user/**=user 无参,表示必须存在用户,当登入操作时不做检查

/admins/user/**=ssl 无参,表示安全的URL请求,协议为https

/admins/user/**=perms[user:add:*]

参数可写多个,多参时必须加上引号,且参数之间用逗号分割,如/admins/user/**=perms["user:add:*,user:modify:*"]

当有多个参数时必须每个参数都通过才算通过,相当于isPermitedAll()方法

/admins/user/**=port[8081]

当请求的URL端口不是8081时,跳转到schemal://serverName:8081?queryString

其中schmal是协议http或https等,serverName是你访问的Host,8081是Port端口,queryString是你访问的URL里的?后面的参数

/admins/user/**=rest[user]

根据请求的方法,相当于/admins/user/**=perms[user:method],其中method为post,get,delete等

/admins/user/**=roles[admin]

参数可写多个,多个时必须加上引号,且参数之间用逗号分割,如/admins/user/**=roles["admin,guest"]

当有多个参数时必须每个参数都通过才算通过,相当于hasAllRoles()方法

转载地址:http://www.cppblog.com/guojingjia2006/archive/2014/05/14/206956.html