ctf流量分析练习二

上次的流量分析做的我一个脑袋两个大!但是不能放弃啊,再找一些题来练练手

0x01 经典题型

CTF题型主要分为流量包修复、WEB流量包分析、USB流量包分析和其他流量包分析。

01 流量包修复

比赛过程中有可能会出现通过wireshark打开题目给的流量包后提示包异常的情况,如下图所示:

解题思路:

解题思路:

通过在线pacp包修复工具进行修复:

http://f00l.de/hacking/pcapfix.php

修复之后,再次打开

用tcp contains “flag”,找到了下面这句话:

于是乎,flag就在下面十几个tcp数据包里

于是乎,flag就在下面十几个tcp数据包里

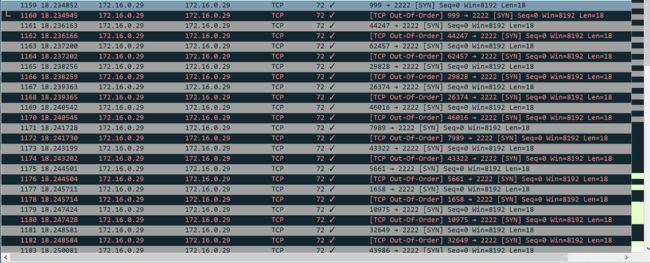

注意到这十几个相连的数据包的ip头中的id字段

注意到这十几个相连的数据包的ip头中的id字段

看起来一些有意义的字符

看起来一些有意义的字符

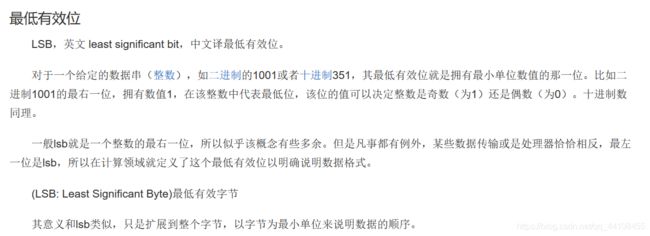

将全部这种数据包的id字段提取出来之后按lsb的方式组合起来就是flag;

这里呢,我去百度了一下lsb是什么,然后在参照原题目作者的意思,就是将每个包里的id的最后一位数取出来然后拼接在一起就是flag!

pacp文件地址:https://static2.ichunqiu.com/icq/resources/fileupload/CTF/BSRC/2017/BSRC3-1/findtheflag.cap

pacp文件地址:https://static2.ichunqiu.com/icq/resources/fileupload/CTF/BSRC/2017/BSRC3-1/findtheflag.cap

02 WEB流量包分析

WEB数据包分析的题目主要出现WEB攻击行为的分析上, 典型的WEB攻击行为有:WEB扫描、后台目录爆破、后台账号爆破、WEBSHELL上传、SQL注入等等。

001 WEB扫描分析

这部分就是用了安恒八月月赛流量分析的这道题, 这道题我看了一个writeup,真的写的很好:https://www.cnblogs.com/sn1per/p/12553064.html,我也转载到了自己的博客中。

题型:

通过给出的流量包获取攻击者使用的WEB扫描工具。

解题思路:

常见的WEB扫描器有Awvs,Netsparker,Appscan,Webinspect,Rsas(绿盟极光),Nessus,WebReaver,Sqlmap等。要识别攻击者使用的是哪一种扫描器,可通过wireshark筛选扫描器特征来得知。

相关命令:http contains “扫描器特征值”。

常见的扫描器特征参考:https://www.freebuf.com/column/156291.html

题目:

安恒八月月赛流量分析:黑客使用的是什么扫描器?

pacp文件地址:

链接:https://pan.baidu.com/s/1bGEIPeXDCbhybmWOyGr8Og 提取码:q6ro

002 后台账号爆破

题型:

已知攻击者通过暴力破解的手段获取了网站的后台登陆账号,请通过给出的流量包获取正确的账号信息。

解题思路:

WEB账号登陆页面通常采用post方法请求,要获取流量包中记录的账号信息可通过wireshark筛选出POST请求和账号中的关键字如‘admin’。

相关命令:http.request.method=="POST" && http contains == "关键字"。

练练手:

安恒八月月赛流量分析:黑客使用了什么账号密码登录了web后台?

003 WEBSHELL上传

题型:

已知攻击者上传了恶意webshell文件,请通过给出的流量包还原出攻击者上传的webshll内容。

解题思路:

Webshell文件上传常采用post方法请求,文件内容常见关键字eval,system,assert要。获取流量包中记录的webshell可通过wireshark筛选出POST请求和关键字.

相关命令:http.request.method=="POST" && http contains == "关键字"

练练手:

安恒八月月赛流量分析:黑客上传的webshell文件名是?内容是什么?

03 USB流量包分析

USB流量指的是USB设备接口的流量,攻击者能够通过监听usb接口流量获取键盘敲击键、鼠标移动与点击、存储设备的铭文传输通信、USB无线网卡网络传输内容等等。在CTF中,USB流量分析主要以键盘和鼠标流量为主。

001键盘流量

USB协议数据部分在Leftover Capture Data域中,数据长度为八个字节。其中键盘击键信息集中在第三个字节中。

题型:

Flag藏于usb流量中,通过USB协议数据中的键盘键码转换成键位。

解题思路:

1.使用kali linux中的tshark 命令把cap data提取出来:tshark -r usb.pcap -T fields -e usb.capdata > usbdata.txt,并去除空行。

- 根据《USB键盘协议中键码》中的HID Usage ID将数据还原成键位。

练练手:

安全评测人员在对某银行卡密码输入系统进行渗透测试,截获了一段通过USB键盘输入6位数字密码的流量,其中也包含了一些其他无关的USB设备的流量,你能从中恢复出6位数字密码吗?最终提交的flag格式为flag。

使用tshark 命令把cap data提取出来:

tshark -r usb.pcap -T fields -e usb.capdata > usbdata.txt

去除空行:

去除空行:

方法:用notepad++打开,编辑–>行操作–>移除空行

写个python脚本来提取鼠标移动坐标:

写个python脚本来提取鼠标移动坐标:

keyboard1.py

normalKeys = {

"04":"a", "05":"b", "06":"c", "07":"d", "08":"e", "09":"f", "0a":"g", "0b":"h", "0c":"i", "0d":"j", "0e":"k", "0f":"l", "10":"m", "11":"n", "12":"o", "13":"p", "14":"q", "15":"r", "16":"s", "17":"t", "18":"u", "19":"v", "1a":"w", "1b":"x", "1c":"y", "1d":"z","1e":"1", "1f":"2", "20":"3", "21":"4", "22":"5", "23":"6","24":"7","25":"8","26":"9","27":"0","28":"" ,"29":"" ,"2a":"", "2b":"\t","2c":"" ,"2d":"-","2e":"=","2f":"[","30":"]","31":"\\","32":"" ,"33":";","34":"'","35":"" ,"36":",","37":".","38":"/","39":"" ,"3a":"" ,"3b":"" , "3c":"" ,"3d":"" ,"3e":"" ,"3f":"" ,"40":"" ,"41":"" ,"42":"" ,"43":"" ,"44":"" ,"45":"" }

shiftKeys = {

"04":"A", "05":"B", "06":"C", "07":"D", "08":"E", "09":"F", "0a":"G", "0b":"H", "0c":"I", "0d":"J", "0e":"K", "0f":"L", "10":"M", "11":"N", "12":"O", "13":"P", "14":"Q", "15":"R", "16":"S", "17":"T", "18":"U", "19":"V", "1a":"W", "1b":"X", "1c":"Y", "1d":"Z","1e":"!", "1f":"@", "20":"#", "21":"$", "22":"%", "23":"^","24":"&","25":"*","26":"(","27":")","28":"" ,"29":"" ,"2a":"", "2b":"\t","2c":"" ,"2d":"_","2e":"+","2f":"{","30":"}","31":"|","32":"" ,"33":"\"","34":":","35":"" ,"36":"<","37":">","38":"?","39":"" ,"3a":"" ,"3b":"" , "3c":"" ,"3d":"" ,"3e":"" ,"3f":"" ,"40":"" ,"41":"" ,"42":"" ,"43":"" ,"44":"" ,"45":"" }

output = []

keys = open('usbdata.txt')

for line in keys:

try:

if line[0]!='0' or (line[1]!='0' and line[1]!='2') or line[3]!='0' or line[4]!='0' or line[9]!='0' or line[10]!='0' or line[12]!='0' or line[13]!='0' or line[15]!='0' or line[16]!='0' or line[18]!='0' or line[19]!='0' or line[21]!='0' or line[22]!='0' or line[6:8]=="00":

continue

if line[6:8] in normalKeys.keys():

output += [[normalKeys[line[6:8]]],[shiftKeys[line[6:8]]]][line[1]=='2']

else:

output += ['[unknown]']

except:

pass

keys.close()

flag=0

print("".join(output))

for i in range(len(output)):

try:

a=output.index('')

del output[a]

del output[a-1]

except:

pass

for i in range(len(output)):

try:

if output[i]=="" :

flag+=1

output.pop(i)

if flag==2:

flag=0

if flag!=0:

output[i]=output[i].upper()

except:

pass

print ('output :' + "".join(output))

运行得到如下结果:

7200[DEL]53[DEL]93

7200[DEL]53[DEL]93

因为[DEL]是删除键,所以,flag是720593

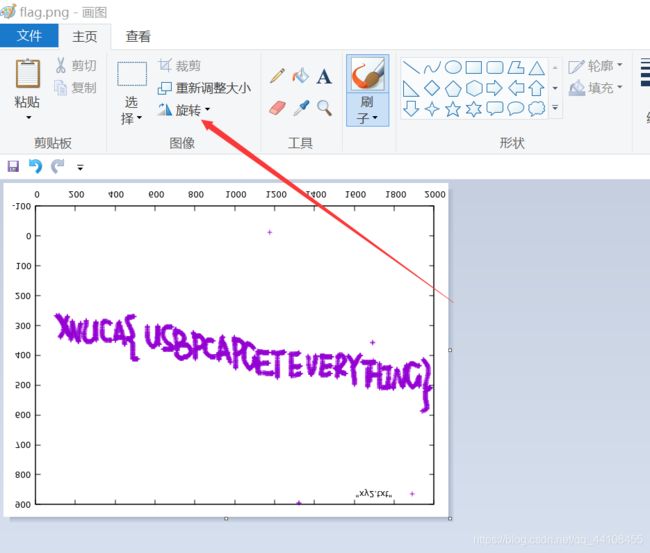

002鼠标流量

USB协议鼠标数据部分在Leftover Capture Data域中,数据长度为四个字节。

其中第一个字节代表按键,当取0x00时,代表没有按键、为0x01时,代表按左键,为0x02时,代表当前按键为右键。第二个字节可以看成是一个signed byte类型,其最高位为符号位,当这个值为正时,代表鼠标水平右移多少像素,为负时,代表水平左移多少像素。第三个字节与第二字节类似,代表垂直上下移动的偏移。数据如下图所示:

如上图所示数据信息为0x00002000,表示鼠标垂直向上移动20。

题型:

Flag藏于usb流量中,通过USB协议数据中的鼠标移动轨迹转换成Flag。

解题思路:

-

使用kali linux中的tshark 命令把cap data提取出来:

tshark -r usb.pcap -T fields -e usb.capdata > usbdata.txt, -

并去除空行

tshark -r usb.pcapng -T fields -e usb.capdata | sed '/^\s*$/d' > usbdata.txt。 -

根据usb协议鼠标数据还原鼠标移动轨迹。

练练手:

这是一道鼠标流量分析题。

方法一:

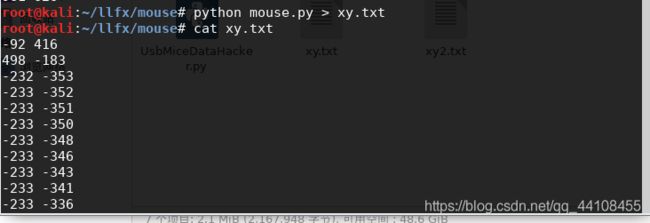

先用 tshark 命令把cap data提取出来

tshark -r usb.pcap -T fields -e usb.capdata > usbdata.txt

每次需要变得就是usb.pcap这里

接下来使用脚本把坐标显示出来,python脚本:

nums = []

keys = open('usb.txt','r')

posx = 0

posy = 0

for line in keys:

if len(line) != 12 :

continue

x = int(line[3:5],16)

y = int(line[6:8],16)

if x > 127 :

x -= 256

if y > 127 :

y -= 256

posx += x

posy += y

btn_flag = int(line[0:2],16) # 1 for left , 2 for right , 0 for nothing

if btn_flag == 1 :

print posx , posy

keys.close()

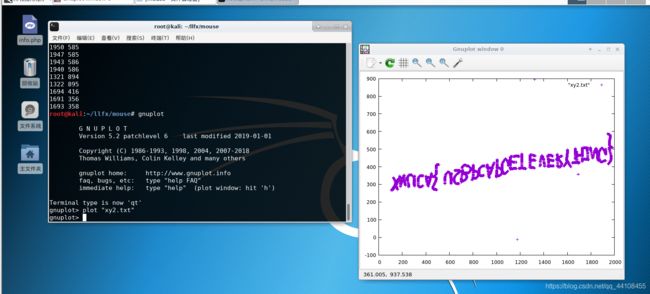

接下来使用画图工具,gnuplot

接下来使用画图工具,gnuplot

如果没有下载,可以先下载:apt install gnuplot

然后输入:

gunplot

plot “xy.txt”

执行之后发现这个图很奇怪,说明上面mouse.py中的代表左键或者右键的那个式子需要改变一下,改成2之后重新运行

okk,用画图工具垂直翻转一下就可以啦!

okk,用画图工具垂直翻转一下就可以啦!

方法二:

使用王一航大佬的脚本然后直接运行就可以

python UsbMiceDataHacker.py usb2.pcap RIGHT

参考链接:

CTF流量分析之题型深度解析

第一届 “百度杯” 信息安全攻防总决赛 线上选拔赛

https://www.cnblogs.com/sn1per/p/12553064.html