什么是对称加密(Symmetric-Key Cryptography)

就不给定义了,我简单解释下,就是我的信息不想让别人知道,使用秘钥(key)对我的信息进行加密(encrypt),变成鬼符一样的秘文(ciphertext)。别人就算看到了,也无法识别,只有有了秘钥,把秘文解密(decrypt)后才能看懂信息,秘钥呢?一般人我不告诉他。我的秘钥是私密信息,所以也叫私钥(private key),加密和解密用的秘钥是相同的,所以叫“对称加密”,也叫“私钥加密”。

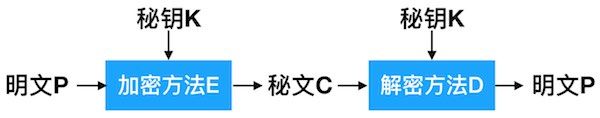

图解

说明

对于明文plaintext,和对称秘钥key

加密过程 E(plaintext, key) = ciphertext

解密过程 D(ciphertext, key) = plaintext

对称加密算法

对称加密的分为分组密码(block cipher)和流密码(stream cipher)两种类型。本文只介绍分组密码。

分组密码

分组密码是每次只能处理特定长度的一块(block)数据的一类加解密算法。AES就是一种分组密码算法。AES加密算法每次可以加密的块长度是128位(bit)。

分组密码的模式

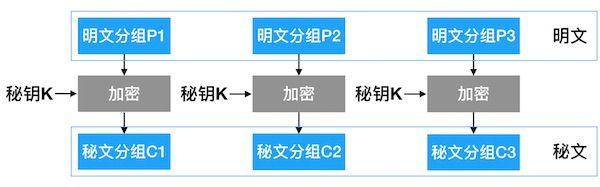

ECB模式

使用AES加密算法ECB模式,每次能加密128位数据,即16个字节。如果要加密48个字节内容,我们需要把数据分为3组,每组16个字节,分别为P1、P2、P3。P1、P2、P3加密后形成的秘文分别为C1、C2、C3,我们把C1、C2、C3依次拼接起来就成为最终的加密结果。

ECB模式重要特征是:一段消息若有相同的明文分组,则秘文中也将出现相同的秘文分组;每个分组独立且前后文无关,直接增加或删除一个分组不影响其它分组解密过程的正确性。

ECB模式只适合加密较少的数据,比如秘钥,对于长的消息ECB可能不安全,攻击者可以重排或者替换秘文块进行攻击。

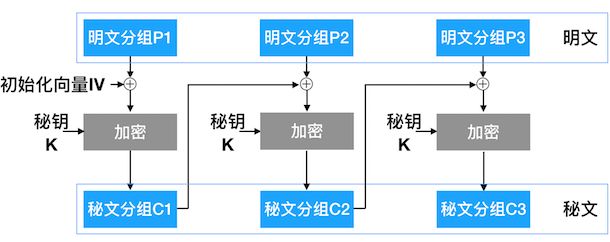

CBC模式

CBC模式加密算法的输入是上一个秘文的下一个明文组的异或“⊕”。

CBC模式加密结果与前文相关,有利于提高加密结果的随机性。一般情况下长消息加密可采用CBC。

在SSH协议中使用CBC模式的对称加密算法可能受到明文恢复攻击而泄露加密传输的内容。(参考文献[SSH])

《对称加密之对称加密二》正在写作,会包含分组密码的更多模式,流密码及AES的更多知识。

其它分组密码算法

DES加密:旧的加密算法,NIST规定仅能用于遗留系统和TDEA。(参考文献[CNS] 3.2章)

TDEA(Triple DEA)加密:很多资料也叫3DES(Triple DES)。(参考文献[SP800-67])

下面是AES算法的Python演示,如果你不用Python也不要全部跳过,其中会涉及到分组加密的重要概念,数据填充。

AES 算法演示

Python 可以使用pycrypto模块进行AES加解密。安装pycrypto可使用命令pip install pycrypto安装。

如果是类Unix系统,Python 3,可能需要使用

pip3 install pycrypto安装

下面AES演示第一版,先看下,紧接着就会升级到第二版本。

from Crypto.Cipher import AES

def aes_cbc_encrypt(plaintext, key, iv):

"""AES加密CBC模式演示"""

aes_cryptor = AES.new(key, AES.MODE_CBC, iv)

return aes_cryptor.encrypt(plaintext)

def aes_cbc_decrypt(ciphertext, key, iv):

"""AES解密CBC模式演示"""

aes_cryptor = AES.new(key, AES.MODE_CBC, iv)

return aes_cryptor.decrypt(ciphertext)

aes128_key = b'\x7d\xef\x87\xd5\xf8\xbb\xff\xfc\x80\x91\x06\x91\xfd\xfc\xed\x69'

aes128_iv = b'\x73\x7e\xa2\xcb\x61\x6d\x40\x6f\xd5\xb4\x32\xa2\xc8\xc5\x8e\xfa'

plain_text = 'aesAlgorithmDemo'

cipher_text = aes_cbc_encrypt(plain_text, aes128_key, aes128_iv)

origin = aes_cbc_decrypt(cipher_text, aes128_key, aes128_iv)

运行一下,能正常加解密。但是,如果你把要加密的文本,从aesAlgorithmDemo改为hello,就会运行报错:

ValueError: Input strings must be a multiple of 16 in length

这是因为,AES的分组长度是128位,即16个字节。有些AES实现,要加密的消息长度不是16个字节的倍数需要填充。

填充的方法一般是按照PKCS#7填充标准。

PKCS#7填充

如果要数据的长度不是分组的整数倍,需要填充数据到分组的倍数,如果数据的长度是分组的倍数,需要填充分组长度的数据,填充的每个字节值为填充的长度。PKCS#7支持的分组长度为1到255个字节。

举一些例子:

AES的分组长度为16个字节,不管秘钥是128位、192位还是256位。如果要加密的数据长度是5个字节,你需要填充11个字节,填充的内容位填充的长度0x0b。填充后类似下面表示

68 65 6c 6c 6f 0b 0b 0b 0b 0b 0b 0b 0b 0b 0b 0b

如果数据长度是30个字节,需要填充2个字节,每个字节的内容为0x02,如果数据成都恰好为16的倍数,需要填充16个字节,每个字节的内容为0x10。

思考题:问什么正好是分组长度的倍数也需要填充呢?

弄明白填充的概念后,我们重写加解密函数如下:

def pkcs7_padding(size):

b_size = AES.block_size

return chr(b_size - size % b_size) * (b_size - size % b_size)

def aes_cbc_encrypt(plaintext, key, iv, padding=True):

"""AES加密CBC模式演示"""

block_size = AES.block_size

if padding:

plaintext += pkcs7_padding(len(plaintext))

aes_cryptor = AES.new(key, AES.MODE_CBC, iv)

return aes_cryptor.encrypt(plaintext)

def aes_cbc_decrypt(ciphertext, key, iv, padding=True):

"""AES解密CBC模式演示"""

aes_cryptor = AES.new(key, AES.MODE_CBC, iv)

plain = aes_cryptor.decrypt(ciphertext)

if padding:

padding_size = plain[-1]

return plain[:-padding_size]

else:

return plain

这样填充后会不会可其它系统不兼容?不会。一般的AES程序都是支持PKCS#7填充的。

相关文章

密码学基础之RSA与不对称秘钥

密码学基础系列

参考文献

[CNS] 《密码编码学与网络安全》(第六版)

[SP800-67] NIST Special Publication 800-67 Revision 1, Recommendation for Triple Data Encryption Algorithm (TDEA) Block Cipher, January 2012.

[SSH] OpenSSH CBC模式信息泄露漏洞

[NIST SP 800-57 Part 1 Rev. 4] Recommendation for Key Management, Part 1: General