一次学校财务处网站的简单测试

渗透测试的能力只有在实战中才能获得更好的提高,所以这次简单的讲一讲最近对我们学校的财务处网站的简单测试。

信息收集

一开始收集信息,主要了解了一下ip以及zap看了看大部分接口的情况,看了看主站的目录结构,但是安全防护做到比较好,waf笔者也绕过不了(流下没技术的泪水)没有什么重大漏洞,但是收获也有不少,首先发现现在正在使用的网站是这几年更新的网站,然后存在一个旧版本的,emmmm,那就试试看老版本的网站:

下面开始测。

测试

简单的测试后发现存在目录遍历:

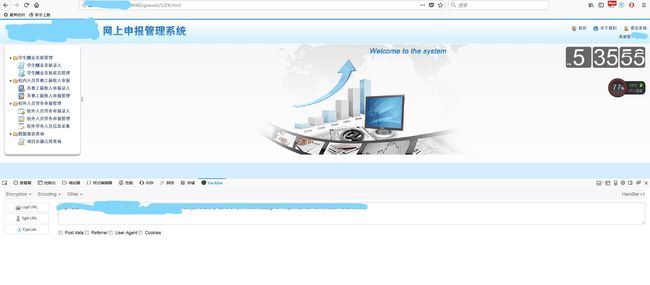

而且phpmyadmin的后台还是对外开放的,但是后面发现新版网站对公网开放,但是旧版只能校园网访问。尝试了爆破phpmyadmin的账号密码,但是很遗憾没有爆破出来,于是看看了ip发现新版和旧版不是同一个服务器,简单nmap扫描了一下这个服务器,果然有发现,很多端口开放,80,81,8080,等端口都存在web应用,基本都是登陆界面:

8080端口是tomcat的欢迎界面后台就不贴图了。这些后台基本都废弃了,无法从这些登录界面直接登录:

因为学校用了统一的认证机制,所以一般都是通过统一认证机制登录的。

然后nmap扫描了一下服务器,发现该服务器的3389端口还存在MS12-020漏洞,但这个漏洞主要用于攻击对方服务器的,所以对测试没啥帮助,所以就没抓着这个试了(主要也有可能是nmap误报,所以暂时放弃这个点)。

那么又得重头来,看看其他地方的。之后再新版网站的首页上得到一个后台登录界面,我以学生的身份登进去的:

此处很坑,因为你不填上手机号和邮箱,下面的六个功能就全都是灰的了,我偶然填了一下才发现前三个功能才都被激活。那么就可以继续试试看了。三个功能对应的也是三个不同的功能的学生后台,但是有一个比较特殊,点击后访问的过程中有一个很缓慢的跳转!就是因为注意到了这个跳转的结构,才发现了漏洞,跳转链接:

$ http://xxx.xxx.xxx.xxx:8080/gxwssb/Guodu.html?Userid=xxxxxx&iCypt=7D1EBB15DF4DE17796A61B5FB590119A&iStamp=2018-04-21T16:38:46&LoginUrl=http://192.168.100.49:8080/HuNanSJZX/&Name=z4PhNX7vuL3xVChQ1m2AB9Yg5AULVxXcg/SpIdNs6c5H0NE8XYXysP+DGNKHfuwvY7kxvUdBeoGlODJ6+SfaPg==

第二处的xxxx是我的学号,这个带学号的跳转看看url中了没有什么参数的验证,于是我尝试了换成其他同学的学号,成功登陆!但是这个系统学生时没有什么权限的,只有教师或者管理员的才有权限,但是碍于教师的工资号都是机密,无从测试,不过这时候 队友的一个神助攻成功破解:

这是学校的一个注册页面,可以从图中看到教师的工资号的位数,那就试试看,果然尝试xxxxxxxxx(几位我就不暴露了)成功登陆,是老师的账号,但是已经退休了权限不是很高,但是可以查询教工号信息以及查询改教师执导的学生以及助教的身份证号,银行卡号等私人信息,又试了一个,这是一个在职教师,,有发放奖金,补助等权限:

然后试了试按工资号可以遍历基本所有的教师的账号成功登陆。因为系统正在使用所以就没有做其他测试了,怕影响到系统的正常使用。回头研究一下这个访问的跳转url:

$ http://xxx.xxx.xxx.xxx:8080/gxwssb/Guodu.html?Userid=xxxxxx&iCypt=7D1EBB15DF4DE17796A61B5FB590119A&iStamp=2018-04-21T16:38:46&LoginUrl=http://192.168.100.49:8080/HuNanSJZX/&Name=z4PhNX7vuL3xVChQ1m2AB9Yg5AULVxXcg/SpIdNs6c5H0NE8XYXysP+DGNKHfuwvY7kxvUdBeoGlODJ6+SfaPg==

看到这个url发现这要分为两个部分,一个是登陆的过渡部分:

$ http://xxx.xxx.xxx.xxx:8080/gxwssb/Guodu.html?Userid=xxxxxx&iCypt=7D1EBB15DF4DE17796A61B5FB590119A&iStamp=2018-04-21T16:38:46&LoginUrl=

这一部分,可以看到,四个参数,一个是userid就是对应学生号和工资号,一个是icypt,一个是时间,另一部分是内网的认证

$ http://192.168.100.49:8080/HuNanSJZX/&Name=z4PhNX7vuL3xVChQ1m2AB9Yg5AULVxXcg/SpIdNs6c5H0NE8XYXysP+DGNKHfuwvY7kxvUdBeoGlODJ6+SfaPg==

但是发现这四个参数其他三个不加,只用填写userid就可以直接登陆对应用户的管理系统。。。。简直可怕

总结

这次的测试也没有结束,因为还有很多可疑的地方可能存在突破,所以期待下次和大家分享。

更新

登陆后可查询所有教师或学生银行卡号身份证号等信息,上传文件处可突破getshell,权限为Administrator,因为比较敏感,就不放图了,但是内网没有域,所以没有做深入的测试,已和相关人员报备。