[cstc2021]wp

文章目录

- Misc

-

- RGB

- ZIP

- Memory_1

- Memory_2

- Web

-

- easyweb

- easyweb2

Misc

RGB

给了一堆rgb值,用python把他们写出来

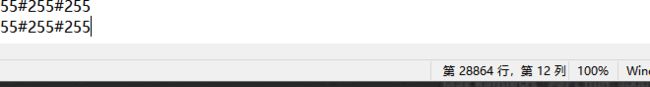

先因式分解一下,一个28864个数据

直接在线网站分解

![[cstc2021]wp_第1张图片](http://img.e-com-net.com/image/info8/366244c21bb04872b3bd9c5f9f40f51d.jpg)

让x=704 y=41

from PIL import Image

file = open('code.txt')

x = 704

y = 41

image = Image.new("RGB",(x,y))

for m in range(0,x):

for n in range(0,y):

line = file.readline().rstrip("\n")

rgb = line.split("#")

image.putpixel((m,n),(int(rgb[0]),int(rgb[1]),int(rgb[2])))

image = image.transpose(Image.FLIP_LEFT_RIGHT)

image.show()

ZIP

压缩包拿出来,有一个加了密的,先试着binwalk分离,但是没有东西

那就直接爆破试试,成功爆破出密码ff123

readme.txt里面的内容:

BABBBBBAAAABAAB

打开文档后,文档还有一个加密,估计是上面的解出来的密码

ABAB的就是培根密码:xyj

BABBBBBAAAABAAB

拉一下,下面有一行内容,换个颜色就出来了

Memory_1

基本命令记录:

https://blog.csdn.net/weixin_42582241/article/details/104833803

先查看镜像信息

./volatile -f mal.vmem imageinfo

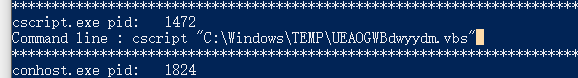

volatility工具查看cmdline

./volatile -f mal.vmem --profile=Win7SP1x64 cmdline

找到了这个

UEAOGWBdwyydm.vbs拿去加密一下得到flag

Memory_2

基本命令记录:

https://blog.csdn.net/weixin_42582241/article/details/104833803

描述说是添加账号了,要找到隐藏账号

使用下面的命令,列出SAM表用户

./volatility -f mal.vmem --profile=Win7SP1x64 printkey -K "SAM\Domains\Account\Users\Names"

有一个test$

![[cstc2021]wp_第4张图片](http://img.e-com-net.com/image/info8/f8142622b48145e19e2b23a50a78d789.png)

还需要找到:来源进程

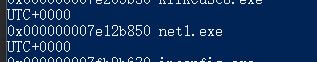

使用psscan来显示出被恶意软件比如rootkit为了躲避用户或杀毒软件而隐藏的进程

./volatility -f mal.vmem --profile=Win7SP1x64 psscan

在window中,net命令就是用来添加或管理用户的

![]()

所以来源进程应该就是这个net1.exe

flag就出来了

Web

easyweb

原题。。。

https://chybeta.github.io/2017/08/18/XNUCA-2017-Web专题赛前指导-php是最好的语言-writeup/

payload:

/?foo={"bar1":"2022e","bar2":[[],2,3,4,5],"a2":["nudt"]}&cat[0]=acstc2021&cat[1][]=&dog=%00

easyweb2

什么都没找到,那就扫一下目录

dirmap扫到swagger ui地址

![[cstc2021]wp_第6张图片](http://img.e-com-net.com/image/info8/65c628b1824a4aa384e3f1c5e232a590.png)

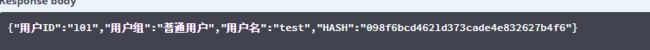

一个个接口去测试,发现用户名错误会提示用户名错误,那就去爆破一下,出来一个test

密码一样的方法去爆破,也是test,token也出来了:63a44f5fd4368923e62469611d232a02

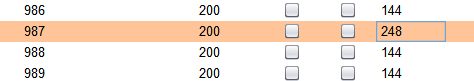

然后拿去爆破id,从1到1000爆了一下,101出了一个

987出来一个管理员的

![[cstc2021]wp_第7张图片](http://img.e-com-net.com/image/info8/1d861b2680924f319c0a6023017ba62f.png)

密码md5解码一下是ctfer123!@#

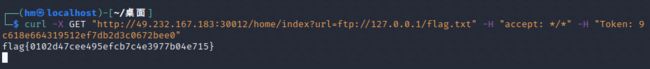

拿到Token:9c618e664319512ef7db2d3c0672bee0

hint提示了,去home/index里面看看

有一个url,很明显是一个SSRF

![[cstc2021]wp_第8张图片](http://img.e-com-net.com/image/info8/41559adf1a9f43f9b7af361fe00fbc22.jpg)

直接拿到kalicurl一下就可以了

![[cstc2021]wp_第2张图片](http://img.e-com-net.com/image/info8/6c6228dd6dfc44b2b188d2f28ecfbd29.jpg)

![[cstc2021]wp_第3张图片](http://img.e-com-net.com/image/info8/77e3fc3d685e49ac96208ad4621dd5f9.png)

![[cstc2021]wp_第5张图片](http://img.e-com-net.com/image/info8/38bb1dbebcf2475bbb93226e72549cd7.png)