本篇主要 记录一下 在 k8s 中如果想要 从 harbor拉取镜像 该怎么操作,以及介绍了一下 k8s 中 Secret 是什么

1.Secret 是什么

1.1 Secret 概述

Secret 是一种包含少量敏感信息例如密码、令牌或密钥的对象。 这样的信息可能会被放在 Pod 规约中或者镜像中。 使用 Secret 意味着你不需要在应用程序代码中包含机密数据。

由于创建 Secret 可以独立于使用它们的 Pod, 因此在创建、查看和编辑 Pod 的工作流程中暴露 Secret(及其数据)的风险较小。 Kubernetes 和在集群中运行的应用程序也可以对 Secret 采取额外的预防措施, 例如避免将机密数据写入非易失性存储。

Secret 类似于 ConfigMap 但专门用于保存机密数据。

说白了就是用于保存 重要的密码等信息

Pod 可以用三种方式之一来使用 Secret:

- 作为挂载到一个或多个容器上的卷 中的文件。

- 作为容器的环境变量。

- 由 kubelet 在为 Pod 拉取镜像时使用。

本篇主要说一下 在Pod拉取镜像时 如何使用

1.2 Secret 的类型

创建 Secret 时,你可以使用 Secret 资源的 type 字段,或者与其等价的 kubectl 命令行参数(如果有的话)为其设置类型。 Secret 类型有助于对 Secret 数据进行编程处理。

Kubernetes 提供若干种内置的类型,用于一些常见的使用场景。 针对这些类型,Kubernetes 所执行的合法性检查操作以及对其所实施的限制各不相同。

| 内置类型 | 用法 |

|---|---|

Opaque |

用户定义的任意数据 |

kubernetes.io/service-account-token |

服务账号令牌 |

kubernetes.io/dockercfg |

~/.dockercfg 文件的序列化形式 |

kubernetes.io/dockerconfigjson |

~/.docker/config.json 文件的序列化形式 |

kubernetes.io/basic-auth |

用于基本身份认证的凭据 |

kubernetes.io/ssh-auth |

用于 SSH 身份认证的凭据 |

kubernetes.io/tls |

用于 TLS 客户端或者服务器端的数据 |

bootstrap.kubernetes.io/token |

启动引导令牌数据 |

本篇主要涉及 kubernetes.io/dockerconfigjson 用于Pod 拉取镜像使用的 Secret

2.Docker pull 概述

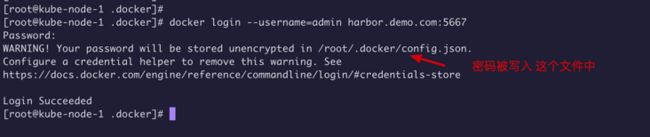

我们都知道 docker pull 镜像之前的时候 其实是需要 docker login 进行登录的,如下:

当我去拉取harbor 的时候,提示 没有进行认证

当我们docker login 后 密码就被加密存储在 ~/.docker/config.json 中

~/.docker/config.json 文件内容如下:

{

"auths":{

"harbor.demo.com:5667":

{

"username":"admin",

"password":"Harbor12345",

"auth":"YWRtaW46SGFyYm9yMTIzNDU="

}

}

}那我们思考,如果让k8s 去拉取这个 harbor 上的镜像的时候,它肯定也要去认证 ,让我们来试一下吧 不认证的情况

3.编写部署 文件 (未配置Secret)

指定镜像拉取地址是 harbor ,镜像还是 前面创建的springboot 简单镜像

apiVersion: apps/v1

kind: Deployment

metadata:

name: pull-harbor-web-demo

spec:

selector:

matchLabels:

app: pull-harbor-web-demo

template:

metadata:

labels:

app: pull-harbor-web-demo

spec:

containers:

- name: boot-demo

image: harbor.demo.com:5667/k8s-project/boot-k8s-demo:v2 #指定从 harbor 拉取镜像

ports:

- containerPort: 8081

---

apiVersion: v1

kind: Service

metadata:

name: pull-harbor-web-demo

spec:

selector:

app: pull-harbor-web-demo

ports:

- port: 8081

name: boot-demo

targetPort: 8081

type: NodePort4.部署服务(未认证,失败)

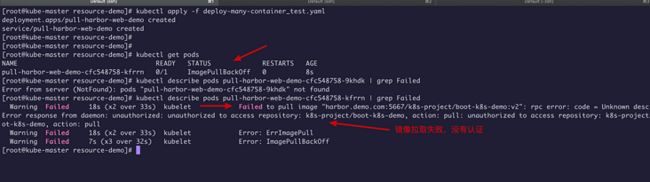

kubectl apply -f deploy-many-container_test.yaml

kubectl get pods #可以看到 pod 状态是 ImagePullBackOff

kubectl describe pods name | grep Failed #可以查看到具体信息可以看到,在没有配置 secret 的时候 ,k8s 调度起pod ,因为拉取不到对应的镜像

5.创建Secret

5.1 文件的方式 创建 Secret (kubernetes.io/dockerconfigjson)

你可以使用下面两种 type 值之一来创建 Secret,用以存放访问 Docker 仓库 来下载镜像的凭据。

kubernetes.io/dockercfg老旧类型 不展开说kubernetes.io/dockerconfigjson

类型 kubernetes.io/dockerconfigjson 被设计用来保存 JSON 数据的序列化形式, 该 JSON 也遵从 ~/.docker/config.json 文件的格式规则,是 ~/.dockercfg 的新版本格式。使用此 Secret 类型时,Secret 对象的 data 字段必须包含 .dockerconfigjson 键,其键值为 base64 编码的字符串包含 ~/.docker/config.json 文件的内容。

下面是一个 kubernetes.io/dockercfg 类型 Secret 的示例:

apiVersion: v1

kind: Secret

metadata:

name: secret-dockercfg

type: kubernetes.io/dockerconfigjson #指定类型 使用新版本的

data:

.dockerconfigjson: |

"" 5.2 命令的方式 创建 Secret (kubernetes.io/dockerconfigjson)

kubectl create secret docker-registry loginharbor \

[email protected] \ #可以不填写

--docker-username=admin \

--docker-password=Harbor12345 \

--docker-server=harbor.demo.com:5667 #harbor的 地址 要加端口的kubectl create secret docker-registry固定部分loginharbor自定义的 secret 的名称- 指定 username password

- 指定 镜像仓库地址

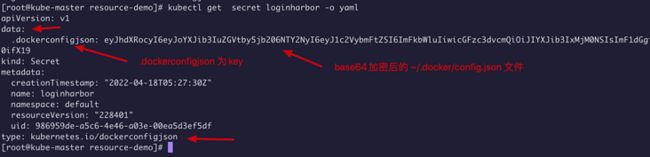

kubectl get secret loginharbor -o yaml #查看 自动生成的 secret 文件信息tips:注意它不会在 master节点上保留 这个 ~/.docker/config.json ,而是把 secret 文件信息保存到 etcd 存储里面,后续下发到对应的pod 引用的 node 节点上

通过上面的描述 : .dockerconfigjson 其键值为 base64 编码的字符串包含 ~/.docker/config.json 文件的内容,那我们尝试用 base64解密一下 看看内容是什么

echo "eyJhdXRocyI6eyJoYXJib3IuZGVtby5jb206NTY2NyI6eyJ1c2VybmFtZSI6ImFkbWluIiwicGFzc3dvcmQiOiJIYXJib3IxMjM0NSIsImF1dGgiOiJZV1J0YVc0NlNHRnlZbTl5TVRJek5EVT0ifX19" | base64 -d #解密 base64 可以看到 内容就是

6.修改部署 文件 (配置Secret)

6.1 Pod 配置 Secret

如果你尝试从私有仓库拉取容器镜像,你需要一种方式让每个节点上的 kubelet 能够完成与镜像库的身份认证。你可以配置 镜像拉取 Secret 来实现这点。 Secret 是在 Pod 层面来配置的。

Pod 的 imagePullSecrets 字段是一个对 Pod 所在的名字空间中的 Secret 的引用列表。你可以使用 imagePullSecrets 来将镜像仓库访问凭据传递给 kubelet。 kubelet 使用这个信息来替你的 Pod 拉取私有镜像。

6.2 ServiceAccount 引用 Secret

你可以手动创建 imagePullSecret,并在一个 ServiceAccount 中引用它。 对使用该 ServiceAccount 创建的所有 Pod,或者默认使用该 ServiceAccount 创建的 Pod 而言,其 imagePullSecrets 字段都会设置为该服务账号。 请

下面 简单点 选择第一种 方式,对上面的 部署文件进行修改,添加 imagePullSecrets

6.3 修改部署文件 添加 imagePullSecrets

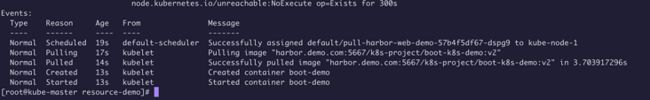

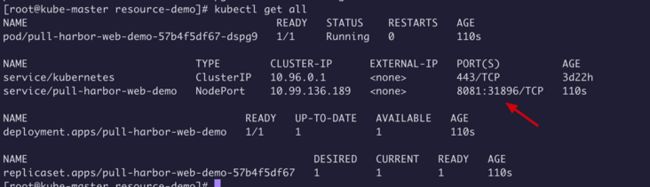

7. 再次部署服务(认证,成功)

kubectl delete -f deploy-many-container_test.yaml

kubectl apply -f deploy-many-container_test.yaml

kubectl describe pods name #查看 pods 详情8.测试访问

随便访问集群的任何节点,因为上面的Service type = NodePort

总结

本篇主要介绍了k8s 中的 Secret , 以及使用它的 kubernetes.io/dockerconfigjson 类型测试 集成Pod 拉取 Harbor镜像仓库 ,Secret 还是蛮简单的 官网撸一遍 即可实操作

欢迎大家访问 个人博客 Johnny小屋