- linux防火墙多个 多个ip配置,网络中多网卡和多ip中的高可用

没伞请奔跑i

linux防火墙多个多个ip配置

一、虚拟网卡实现一个网卡多个地址1、单个网卡实现多个ipv4地址,只需要在该网卡的配置文件的目录新增网卡配置文件即可。进入网卡"eth0"的目录下2、新增网卡配置文件"ifcfg-eth0:0"和"ifcfg-eth0:1"3、关掉NetworkManager服务4、重启网卡,让系统重读配置网卡配置文件5、使用ifconfig命令查看在线的网卡ip地址二、多网卡bond,mode11、首先在虚拟机

- Linux信号:一场内核与用户空间的暗战

芯作者

DD:日记linux

在Linux系统的黑暗森林中,每个进程都是小心翼翼的猎人。当一束神秘的信号光划过天际,内核瞬间变身信号调度大师,在进程的生死簿上书写着命运。这场跨越用户空间与内核态的博弈,远比表面看到的更加惊心动魄。一、信号诞生的量子纠缠当Ctrl+C的闪电划破终端的宁静,内核的tty驱动层率先捕捉到这个量子扰动。键盘中断处理程序像精密的外科手术刀,准确地将SIGINT信号注入当前前台进程的task_struct

- 原子操作是否适合所有并发场景?

原子操作

原子操作并不适合所有并发场景,尽管它们在某些情况下非常高效且方便,但它们也有局限性。以下是一些原子操作的适用场景和不适用场景的分析:适用场景原子操作适用于以下几种情况:简单数据类型的操作:当需要对单个变量(如int、float、bool等)进行读写操作时,原子操作是一个很好的选择。例如,实现一个线程安全的计数器或标志位。低竞争环境:在竞争不激烈的情况下,原子操作的性能优势更为明显。因为它们不需要复

- DNS污染:网络世界的“隐形劫持”与防御

dns劫持dns网络安全

在互联网的底层架构中,DNS(域名系统)如同数字世界的“导航员”,将用户输入的域名翻译成机器可读的IP地址。然而,DNS污染(DNSPoisoning)正像一场无声的“地址篡改”危机,威胁着全球网络的安全与稳定。本文将深入拆解DNS污染的技术原理、现实危害及应对策略,帮助个人与企业构建安全防线。一、DNS污染的本质:一场“地址簿”的篡改DNS污染,指攻击者通过技术手段向DNS服务器注入虚假的域名解

- 一个后端工程师对前端云 Vercel 的体验和探索

程序员

今天小猿姐特邀咱们资深的程序猿为大家带来产品的体验报告。Vercel概述Vercel是一个为前端开发者设计的一体化平台(前端云),可以帮助开发者快速地将网站和应用程序部署到各种环境中,并且提供了一个灵活、可扩展和安全的平台,非常适合开发者在不同平台和环境中进行开发和部署。Vercel的主要特点包括:通过自动配置构建设置和提供详细的构建日志,简化了部署管理过程。借助集成的CI/CD功能,开发者可以预

- linux,ubuntu下source、sh、bash、./执行脚本的区别

初识-CV

linuxUbuntuUbuntusourceshbash./

ubuntu下source、sh、bash、./执行脚本的区别source命令用法sourceFileName作用:在当前bash环境下读取并执行FileName中的命令。该filename文件可以无"执行权限"注:该命令通常用命令“.”来替代。如:source.bash_profile..bash_profile两者等效。source(或点)命令通常用于重新执行刚修改的初始化文档。source命

- 云服务器linux下配置springboot项目启动、停止、重启脚本

努力的Andy

脚本linux运维服务器

目录为什么要配置启动脚本?配置脚本一、选择一个文件夹新建一个XXX.sh文件(xxx可以命名为项目名称,新建.sh.conf等文件用到的是vi指令)二、进入如下页面,按下键盘i键进入insert模式三、insert如下配置(只需修改APP_NAME内容为自己想要启动的jar包)四、脚本代码解释:linux下脚本测试1、启动测试2、查看状态3、停止测试4、重启测试为什么要配置启动脚本?一般情况下我们

- 2025年渗透测试面试题总结-某四字大厂实习面试复盘 一面 二面 三面(题目+回答)

独行soc

2025年渗透测试面试指南面试职场和发展安全web安全红蓝攻防python

网络安全领域各种资源,学习文档,以及工具分享、前沿信息分享、POC、EXP分享。不定期分享各种好玩的项目及好用的工具,欢迎关注。目录一面1.数组和链表各自的优势和原因2.操作系统层面解析和进程3.线程和进程通信方式及数据安全问题4.线程和多进程的选用场景及原因5.SQL注入绕WAF方式6.FUZZ绕WAF的payload长度通常是多少7.不查资料直接写IPv4正则regex8.Fastjson反序

- 【Apache Tomcat信息泄露漏洞】

猫饭_ACE

业务所需tomcatapachejava

一、漏洞详情ApacheTomcat是一个流行的开源Web服务器和Java代码的Servlet容器。9月28日,Apache发布安全公告,公开披露了Tomcat中的一个信息泄露漏洞(CVE-2021-43980)。由于某些Tomcat版本中的阻塞式读写的简化实现导致存在并发错误(极难触发),可能使客户端连接共享一个Http11Processor实例,导致响应或部分响应被错误的客户端接收,造成信息泄

- springboot 项目linux启停脚本

lovecode2011

linux运维服务器

shutdown.shjps-lvm|grepxxx|awk'{print$1}'|xargskill-15xxx-进程号或项目名称(或名称关键字)startup.shls|grep"xxx"|grep-iv"bak"|tail-n1|xargs-n1-l{}nohupjava-jar{}-Dspring.config.location=/xxx/xxx/config/application-de

- 30天搭建消防安全培训小程序

mon_star°

小程序微信小程序微信公众平台

一、功能需求搭建一款消防安全培训答题小程序,大体上实现功能如下:1.重要消防相关信息发布提醒;2.培训课程库播放,文档的,加视频的;3.题库、考试单选、多选、判断三类题;4.考试成绩查询、输出表单;5.单次培训:限时内完成,签到(手签名),限时内完成考试;二、项目结构使用微信开发者工具创建一个新的小程序项目,项目结构大致如下:pages├──index//首页,显示重要信息提醒├──course/

- 编写脚本在Linux下启动、停止SpringBoot工程

流烟默

系统运维Linux全面入门linuxspringbootshell

【1】启动命令nohupjava-jaryour-application.jar>/dev/null2>&1&>/dev/null2>&1:这条命令将标准输出和标准错误都重定向到/dev/null,这意味着它们不会输出到控制台或任何文件。这样做是因为我们希望所有日志都由Logback处理并写入到配置文件中指定的日志文件里。然而,如果你想要保留控制台输出(例如,对于调试目的),你可以省略这部分重定向

- 视频管理平台:应急安全生产的坚实护盾

智联视频超融合平台

音视频安全人工智能视频编解码网络协议

在应急安全生产中,视频管理平台作为现代科技的重要组成部分,发挥着不可替代的作用。它不仅能够实时监测生产环境,还能在事故发生时提供关键信息,帮助企业快速响应、降低损失。以下是视频管理平台在应急安全生产中的具体作用:一、实时监控与风险预警1、全方位监控:通过部署高清摄像头,覆盖生产车间、仓库、设备区等关键区域,实现无死角监控,确保安全隐患无处遁形。2、智能分析:结合AI算法,自动识别异常行为(如人员违

- CVE - 2016 - 6628 漏洞复现:深入剖析及实战演示

Waitccy

网络安全网络安全java

CVE-2016-6628漏洞复现:深入剖析及实战演示一、引言在网络安全领域,漏洞复现是理解和应对安全威胁的重要手段。CVE-2016-6628是一个影响广泛的严重漏洞,它主要存在于某些版本的Android系统中,攻击者可利用此漏洞通过特制的应用程序获取敏感信息、执行任意代码等,给用户带来极大的安全风险。本文将详细介绍CVE-2016-6628漏洞的背景、原理,并进行完整的漏洞复现过程,帮助读者更

- Java 双亲委派模型(Parent Delegation Model)

重生之我在成电转码

java开发语言jvm

一、什么是双亲委派模型?双亲委派模型是Java类加载器(ClassLoader)的一种设计机制:✅避免重复加载✅保证核心类安全、避免被篡改✅提高类加载效率核心思想:类加载请求从子加载器逐级向上委托父加载器,只有父加载器加载失败(ClassNotFoundException)后,子加载器才会尝试自己加载。二、双亲委派的加载流程(核心)当某个类加载器接收到类加载请求时:1️⃣先检查自己是否加载过(缓存

- 面向对象(进阶)(‘封装‘,‘多态‘,‘对象属性‘,‘类属性‘,‘类方法‘,‘对象方法‘及其应用场景)

烈焰猩猩

python

‘封装’,'多态’及其应用场景一,封装及其应用场景封装的定义属于面向对象的三大特征之一,就是隐藏对象的属性和现实细节,仅对外提供公共的访问方式.(我们学的函数,类,都是封装的体现).封装的格式__属性名__属性名()封装的好处和弊端好处提高代码的安全性.由私有化来保证提高代码的的复用性.由函数来保证弊端代码量增加了.因为私有的内容外界想访问,必须提供公共的访问方式,代码量就增加了.封装的案例案例需

- mysql总结

tianyunlinger

大数据mysql数据库

MySQL基础1.数据库基本介绍数据库定义:用于存储数据的仓库,通过SQL语句操作。数据库作用:存储应用程序中的数据,便于管理和查询。数据库分类:关系型数据库(如MySQL、Oracle、DB2)和非关系型数据库(如Redis、HBase)。关系型数据库:通过E-R图描述数据之间的关系,支持复杂查询。2.MySQL在Linux中的安装安装前准备:配置防火墙、创建统一的管理目录(如/export/s

- Linux中的yum和vim工具使用总结

yi个名字

linuxvim运维

在Linux系统管理和文本编辑中,yum和vim是两个非常重要的工具。yum作为包管理器帮助我们轻松安装和管理软件,而vim则是一个功能强大的文本编辑器。下面我将对这两个工具进行详细介绍。一、YUM包管理器1.YUM简介YUM(YellowdogUpdaterModified)是一个在Fedora、CentOS和RedHat等基于RPM的Linux发行版中的开源命令行包管理工具。它允许用户自动下载

- 区跨链密码学

NO如果

密码学

1.哈希算法(Hash)❓1.1什么是哈希算法?区块链中为什么需要哈希?哈希算法是一种不可逆的、确定性的、固定长度的散列函数,用于将输入数据映射成固定长度的字符串。在区块链中的作用:数据完整性:确保区块内容未被篡改(MerkleTree)。唯一标识:区块哈希值用于唯一标识区块。密码学安全性:哈希值难以逆推,保证安全性。常见哈希算法:SHA-256(比特币):固定256位输出,抗碰撞强。Keccak

- 基于MPC8377的MCPU 3U机箱CPCI板卡

ARM+FPGA+AI工业主板定制专家

轨道交通linuxCodesysRK3568PLCRK3588

板卡简介:本板为主控板(MCPU),主要负责逻辑控制、数据的处理、板卡的通信管理、系统安全保护切换以及数据存储等功能。性能规格:电源:DC5VCPU:MPC8377核数:单核32位主频:667MHzMCU:MK60DN512VLL10FPGA:XC6SLX16-2FT256I存储:DDR2256Mb(CPU)PROM16MB(FPGA)NVSRAM512KB(CPU和FPGA共享)NORFLASH

- “大国品牌”建设全面启动,工业电商生态加速成型

人工智能

3月17日,AMT企源与中国工业互联网研究院(简称“工联院”)于北京、上海两地同步举行“大国品牌”电商平台项目启动仪式。工联院相关领导和负责人,AMT企源团队负责人、项目经理和项目骨干,共同出席本次启动仪式。工联院成立于2018年,是工业和信息化部直属的科研机构,承担工业互联网相关的发展战略、规划、政策、标准研究,网络、平台、安全体系建设,国际交流与合作等工作。为落实品牌强国战略,加速优质品牌的培

- GitHub霸榜神器!NextChat领衔DeepSeek全栈开发范式

大禹智库

《向量数据库指南》《实战AI智能体》机器学习RAGAI智能体人工智能ManusdeepseekNextChat

一、项目概况与生态定位NextChat(原ChatGPT-Next-Web)是GitHub上斩获81.2K星标的现象级开源项目,定位为"轻量级AI助手终端",支持DeepSeek、Claude、GPT-4、Gemini等20+主流大模型。其核心价值在于以5MB超小客户端实现跨平台(Windows/Mac/Linux/iOS/Android)无缝衔接,同时提供云端一键部署方案,成为个人用户与企业私有

- SSRF 攻击与防御:从原理到落地实践

花千树-010

架构设计网络安全运维容器网络安全docker

1.什么是SSRF?SSRF(Server-SideRequestForgery)是一种常见的Web安全漏洞。当服务器提供了某种对外请求的功能,如“URL参数直接转发请求”,攻击者就可以通过精心构造的URL,让服务器“自己”去访问特定的地址,从而达到以下目的:扫描内网:探测企业内网中未暴露在公网的资产,如数据库、私有API等。获取云元数据:例如访问http://169.254.169.254/la

- 基于kylin-v10安装docker

神奇侠2024

rediskylin大数据docker

1、下载地址Indexoflinux/static/stable/x86_64/2、下载docker-24.0.5.tgz.tar版本3、上传服务器解压tarxvfdocker-24.0.5.tgz.tar4、解压的docker拷贝或移动到/usr/bin/目录下cpdocker/*/usr/bin/5、编写docker.service文件加入Linux服务当中并开启守护进程vi/etc/syst

- CVPR2025 | 对抗样本&智能安全方向论文汇总 | 持续更新中~

四口鲸鱼爱吃盐

文献阅读安全transformer深度学习对抗样本神经网络视觉语言模型后门攻击

汇总结果来源:CVPR2025AcceptedPapers若文中出现的论文链接和GitHub链接点不开,则说明还未公布,在公布后笔者会及时添加.若笔者未及时添加,欢迎读者告知.文章根据题目关键词搜索,可能会有遗漏.若笔者出现遗漏,欢迎告知.部分文章还未公布正文,只有名称.MindtheGap:通过查询更新分析检测正在进行中的黑盒对抗攻击MindtheGap:DetectingBlack-boxAd

- 亿级分布式系统架构演进实战(七)- 横向扩展(安全防护设计)

power-辰南

java技术架构师成长专栏springboot分布式架构设计高并发安全防护

亿级分布式系统架构演进实战(一)-总体概要亿级分布式系统架构演进实战(二)-横向扩展(服务无状态化)亿级分布式系统架构演进实战(三)-横向扩展(数据库读写分离)亿级分布式系统架构演进实战(四)-横向扩展(负载均衡与弹性伸缩)亿级分布式系统架构演进实战(五)-横向扩展(缓存策略设计)亿级分布式系统架构演进实战(六)-横向扩展(监控与日志体系)核心目标保障系统免受攻击,确保数据安全一、安全防护设计1.

- 自动驾驶中间件技术辨析:ROS、Apex.Grace、DDS、AutoSAR和AutoSAR Adaptive

赛卡

自动驾驶中间件人工智能

在自动驾驶技术的演进中,中间件作为连接硬件、操作系统与应用软件的核心枢纽,其安全性、实时性和可扩展性至关重要。当前市场上主流的中间件技术包括ROS/ROS2、Apex.Grace(Apex.OS)、DDS、AutoSAR(经典平台CP)和AutoSARAdaptive(自适应平台AP)。这些技术各有特点,但也存在交叉与互补。本文将从功能定位、技术架构、安全认证和应用场景等方面,深入分析它们的联系与

- 网页编辑器能否满足Word公式与图片的直接复制粘贴?

2501_90699800

编辑器wordumeditor粘贴wordueditor粘贴wordueditor复制wordueditor上传word图片ueditor导入word

要求:开源,免费,技术支持编辑器:百度ueditor前端:vue2,vue3,vue-cli,react,html5用户体验:Ctrl+V快捷键操作功能:导入Word,导入Excel,导入PPT(PowerPoint),导入PDF,复制粘贴word,导入微信公众号内容,web截屏平台:Windows,macOS,Linux,RedHat,CentOS,Ubuntu,中标麒麟,银河麒麟,统信UOS,

- ssh命令

满分对我强制爱

linux服务器运维spark

ssh命令无需密码也可登录要先关闭防火墙,命令如下:systemctlstopfirewalldsystemctldisablefirewalldsystemctlstatusfirewalldeg:目标:hadoop100通过ssh访问hadoop101,hadoop102时不需要密码,其他两台设备也类似。具体操作如下:1.在hadoop100中生成公钥和密码。ssh-keygen-trsa三次

- CCF CSP 历年真题 C语言版 满分代码集合 (至2021.9 持续更新中

JY_0329

CCFc语言开发语言cspccf算法

CCFCSP历年真题C语言版满分代码集合(全部原创)2021-9-1数组推导2021-9-2非零段划分2021-4-1灰度直方图2021-4-2领域均值2020-12-1期末预测之安全指数2020-12-2期末预测之最佳阈值2020-9-1称检测点查询2020-9-2风险人群筛查2020-6-1线性分类器2020-6-2稀疏向量2019-12-1报数2019-12-2回收站选址2019-9-1小明

- 关于旗正规则引擎中的MD5加密问题

何必如此

jspMD5规则加密

一般情况下,为了防止个人隐私的泄露,我们都会对用户登录密码进行加密,使数据库相应字段保存的是加密后的字符串,而非原始密码。

在旗正规则引擎中,通过外部调用,可以实现MD5的加密,具体步骤如下:

1.在对象库中选择外部调用,选择“com.flagleader.util.MD5”,在子选项中选择“com.flagleader.util.MD5.getMD5ofStr({arg1})”;

2.在规

- 【Spark101】Scala Promise/Future在Spark中的应用

bit1129

Promise

Promise和Future是Scala用于异步调用并实现结果汇集的并发原语,Scala的Future同JUC里面的Future接口含义相同,Promise理解起来就有些绕。等有时间了再仔细的研究下Promise和Future的语义以及应用场景,具体参见Scala在线文档:http://docs.scala-lang.org/sips/completed/futures-promises.html

- spark sql 访问hive数据的配置详解

daizj

spark sqlhivethriftserver

spark sql 能够通过thriftserver 访问hive数据,默认spark编译的版本是不支持访问hive,因为hive依赖比较多,因此打的包中不包含hive和thriftserver,因此需要自己下载源码进行编译,将hive,thriftserver打包进去才能够访问,详细配置步骤如下:

1、下载源码

2、下载Maven,并配置

此配置简单,就略过

- HTTP 协议通信

周凡杨

javahttpclienthttp通信

一:简介

HTTPCLIENT,通过JAVA基于HTTP协议进行点与点间的通信!

二: 代码举例

测试类:

import java

- java unix时间戳转换

g21121

java

把java时间戳转换成unix时间戳:

Timestamp appointTime=Timestamp.valueOf(new SimpleDateFormat("yyyy-MM-dd HH:mm:ss").format(new Date()))

SimpleDateFormat df = new SimpleDateFormat("yyyy-MM-dd hh:m

- web报表工具FineReport常用函数的用法总结(报表函数)

老A不折腾

web报表finereport总结

说明:本次总结中,凡是以tableName或viewName作为参数因子的。函数在调用的时候均按照先从私有数据源中查找,然后再从公有数据源中查找的顺序。

CLASS

CLASS(object):返回object对象的所属的类。

CNMONEY

CNMONEY(number,unit)返回人民币大写。

number:需要转换的数值型的数。

unit:单位,

- java jni调用c++ 代码 报错

墙头上一根草

javaC++jni

#

# A fatal error has been detected by the Java Runtime Environment:

#

# EXCEPTION_ACCESS_VIOLATION (0xc0000005) at pc=0x00000000777c3290, pid=5632, tid=6656

#

# JRE version: Java(TM) SE Ru

- Spring中事件处理de小技巧

aijuans

springSpring 教程Spring 实例Spring 入门Spring3

Spring 中提供一些Aware相关de接口,BeanFactoryAware、 ApplicationContextAware、ResourceLoaderAware、ServletContextAware等等,其中最常用到de匙ApplicationContextAware.实现ApplicationContextAwaredeBean,在Bean被初始后,将会被注入 Applicati

- linux shell ls脚本样例

annan211

linuxlinux ls源码linux 源码

#! /bin/sh -

#查找输入文件的路径

#在查找路径下寻找一个或多个原始文件或文件模式

# 查找路径由特定的环境变量所定义

#标准输出所产生的结果 通常是查找路径下找到的每个文件的第一个实体的完整路径

# 或是filename :not found 的标准错误输出。

#如果文件没有找到 则退出码为0

#否则 即为找不到的文件个数

#语法 pathfind [--

- List,Set,Map遍历方式 (收集的资源,值得看一下)

百合不是茶

listsetMap遍历方式

List特点:元素有放入顺序,元素可重复

Map特点:元素按键值对存储,无放入顺序

Set特点:元素无放入顺序,元素不可重复(注意:元素虽然无放入顺序,但是元素在set中的位置是有该元素的HashCode决定的,其位置其实是固定的)

List接口有三个实现类:LinkedList,ArrayList,Vector

LinkedList:底层基于链表实现,链表内存是散乱的,每一个元素存储本身

- 解决SimpleDateFormat的线程不安全问题的方法

bijian1013

javathread线程安全

在Java项目中,我们通常会自己写一个DateUtil类,处理日期和字符串的转换,如下所示:

public class DateUtil01 {

private SimpleDateFormat dateformat = new SimpleDateFormat("yyyy-MM-dd HH:mm:ss");

public void format(Date d

- http请求测试实例(采用fastjson解析)

bijian1013

http测试

在实际开发中,我们经常会去做http请求的开发,下面则是如何请求的单元测试小实例,仅供参考。

import java.util.HashMap;

import java.util.Map;

import org.apache.commons.httpclient.HttpClient;

import

- 【RPC框架Hessian三】Hessian 异常处理

bit1129

hessian

RPC异常处理概述

RPC异常处理指是,当客户端调用远端的服务,如果服务执行过程中发生异常,这个异常能否序列到客户端?

如果服务在执行过程中可能发生异常,那么在服务接口的声明中,就该声明该接口可能抛出的异常。

在Hessian中,服务器端发生异常,可以将异常信息从服务器端序列化到客户端,因为Exception本身是实现了Serializable的

- 【日志分析】日志分析工具

bit1129

日志分析

1. 网站日志实时分析工具 GoAccess

http://www.vpsee.com/2014/02/a-real-time-web-log-analyzer-goaccess/

2. 通过日志监控并收集 Java 应用程序性能数据(Perf4J)

http://www.ibm.com/developerworks/cn/java/j-lo-logforperf/

3.log.io

和

- nginx优化加强战斗力及遇到的坑解决

ronin47

nginx 优化

先说遇到个坑,第一个是负载问题,这个问题与架构有关,由于我设计架构多了两层,结果导致会话负载只转向一个。解决这样的问题思路有两个:一是改变负载策略,二是更改架构设计。

由于采用动静分离部署,而nginx又设计了静态,结果客户端去读nginx静态,访问量上来,页面加载很慢。解决:二者留其一。最好是保留apache服务器。

来以下优化:

- java-50-输入两棵二叉树A和B,判断树B是不是A的子结构

bylijinnan

java

思路来自:

http://zhedahht.blog.163.com/blog/static/25411174201011445550396/

import ljn.help.*;

public class HasSubtree {

/**Q50.

* 输入两棵二叉树A和B,判断树B是不是A的子结构。

例如,下图中的两棵树A和B,由于A中有一部分子树的结构和B是一

- mongoDB 备份与恢复

开窍的石头

mongDB备份与恢复

Mongodb导出与导入

1: 导入/导出可以操作的是本地的mongodb服务器,也可以是远程的.

所以,都有如下通用选项:

-h host 主机

--port port 端口

-u username 用户名

-p passwd 密码

2: mongoexport 导出json格式的文件

- [网络与通讯]椭圆轨道计算的一些问题

comsci

网络

如果按照中国古代农历的历法,现在应该是某个季节的开始,但是由于农历历法是3000年前的天文观测数据,如果按照现在的天文学记录来进行修正的话,这个季节已经过去一段时间了。。。。。

也就是说,还要再等3000年。才有机会了,太阳系的行星的椭圆轨道受到外来天体的干扰,轨道次序发生了变

- 软件专利如何申请

cuiyadll

软件专利申请

软件技术可以申请软件著作权以保护软件源代码,也可以申请发明专利以保护软件流程中的步骤执行方式。专利保护的是软件解决问题的思想,而软件著作权保护的是软件代码(即软件思想的表达形式)。例如,离线传送文件,那发明专利保护是如何实现离线传送文件。基于相同的软件思想,但实现离线传送的程序代码有千千万万种,每种代码都可以享有各自的软件著作权。申请一个软件发明专利的代理费大概需要5000-8000申请发明专利可

- Android学习笔记

darrenzhu

android

1.启动一个AVD

2.命令行运行adb shell可连接到AVD,这也就是命令行客户端

3.如何启动一个程序

am start -n package name/.activityName

am start -n com.example.helloworld/.MainActivity

启动Android设置工具的命令如下所示:

# am start -

- apache虚拟机配置,本地多域名访问本地网站

dcj3sjt126com

apache

现在假定你有两个目录,一个存在于 /htdocs/a,另一个存在于 /htdocs/b 。

现在你想要在本地测试的时候访问 www.freeman.com 对应的目录是 /xampp/htdocs/freeman ,访问 www.duchengjiu.com 对应的目录是 /htdocs/duchengjiu。

1、首先修改C盘WINDOWS\system32\drivers\etc目录下的

- yii2 restful web服务[速率限制]

dcj3sjt126com

PHPyii2

速率限制

为防止滥用,你应该考虑增加速率限制到您的API。 例如,您可以限制每个用户的API的使用是在10分钟内最多100次的API调用。 如果一个用户同一个时间段内太多的请求被接收, 将返回响应状态代码 429 (这意味着过多的请求)。

要启用速率限制, [[yii\web\User::identityClass|user identity class]] 应该实现 [[yii\filter

- Hadoop2.5.2安装——单机模式

eksliang

hadoophadoop单机部署

转载请出自出处:http://eksliang.iteye.com/blog/2185414 一、概述

Hadoop有三种模式 单机模式、伪分布模式和完全分布模式,这里先简单介绍单机模式 ,默认情况下,Hadoop被配置成一个非分布式模式,独立运行JAVA进程,适合开始做调试工作。

二、下载地址

Hadoop 网址http:

- LoadMoreListView+SwipeRefreshLayout(分页下拉)基本结构

gundumw100

android

一切为了快速迭代

import java.util.ArrayList;

import org.json.JSONObject;

import android.animation.ObjectAnimator;

import android.os.Bundle;

import android.support.v4.widget.SwipeRefreshLayo

- 三道简单的前端HTML/CSS题目

ini

htmlWeb前端css题目

使用CSS为多个网页进行相同风格的布局和外观设置时,为了方便对这些网页进行修改,最好使用( )。http://hovertree.com/shortanswer/bjae/7bd72acca3206862.htm

在HTML中加入<table style=”color:red; font-size:10pt”>,此为( )。http://hovertree.com/s

- overrided方法编译错误

kane_xie

override

问题描述:

在实现类中的某一或某几个Override方法发生编译错误如下:

Name clash: The method put(String) of type XXXServiceImpl has the same erasure as put(String) of type XXXService but does not override it

当去掉@Over

- Java中使用代理IP获取网址内容(防IP被封,做数据爬虫)

mcj8089

免费代理IP代理IP数据爬虫JAVA设置代理IP爬虫封IP

推荐两个代理IP网站:

1. 全网代理IP:http://proxy.goubanjia.com/

2. 敲代码免费IP:http://ip.qiaodm.com/

Java语言有两种方式使用代理IP访问网址并获取内容,

方式一,设置System系统属性

// 设置代理IP

System.getProper

- Nodejs Express 报错之 listen EADDRINUSE

qiaolevip

每天进步一点点学习永无止境nodejs纵观千象

当你启动 nodejs服务报错:

>node app

Express server listening on port 80

events.js:85

throw er; // Unhandled 'error' event

^

Error: listen EADDRINUSE

at exports._errnoException (

- C++中三种new的用法

_荆棘鸟_

C++new

转载自:http://news.ccidnet.com/art/32855/20100713/2114025_1.html

作者: mt

其一是new operator,也叫new表达式;其二是operator new,也叫new操作符。这两个英文名称起的也太绝了,很容易搞混,那就记中文名称吧。new表达式比较常见,也最常用,例如:

string* ps = new string("

- Ruby深入研究笔记1

wudixiaotie

Ruby

module是可以定义private方法的

module MTest

def aaa

puts "aaa"

private_method

end

private

def private_method

puts "this is private_method"

end

end

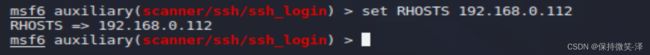

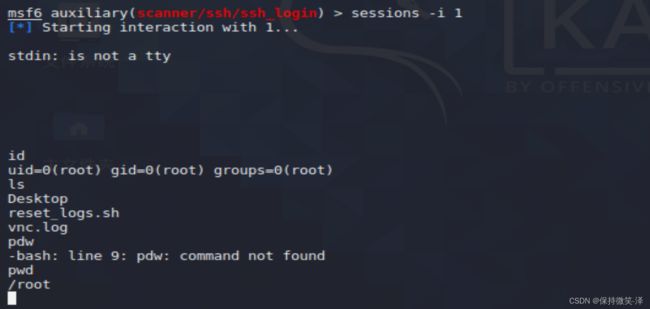

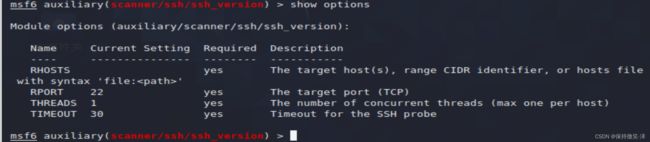

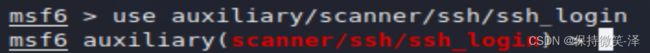

4.set RHOSTS 192.168.0.112 设置目标主机-靶机

4.set RHOSTS 192.168.0.112 设置目标主机-靶机

![]()