OSCS开源安全周报第13期:Exchange 高危漏洞公开

本周安全态势综述

OSCS 社区共收录安全漏洞31个,公开漏洞值得关注的是 Apache Commons JXPath 存在代码执行漏洞(CVE-2022-41852),Microsoft Exchange 远程代码执行漏洞(ProxyNotShell(CVE-2022-41040),Apache Tomcat 条件竞争漏洞(CVE-2021-43980),FasterXML jackson-databind 小于2.14.0-rc1拒绝服务漏洞(CVE-2022-42003)。

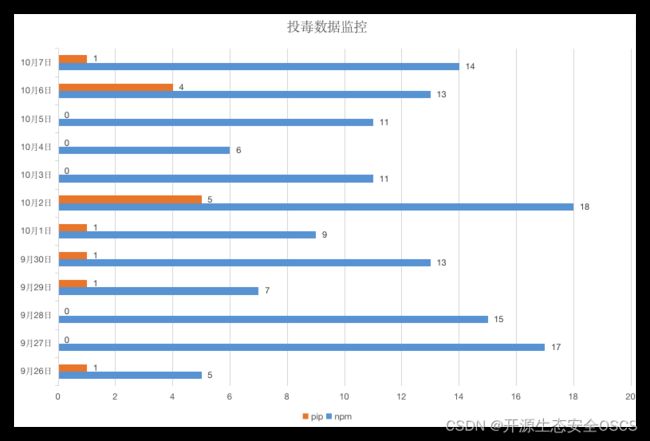

针对 NPM 、PyPI仓库,共监测到 153 个不同版本的 NPM 、PyPI组件,投毒组件中绝大多数行为是尝试获取主机敏感信息。

重要安全漏洞列表

1、Apache Commons JXPath 存在代码执行漏洞(CVE-2022-41852)

commons-jxpath 是一个 java 库,是 Xpath 基于 java 语言的一种实现。

使用 JXPath 来解释不受信任的 XPath 表达式的人可能容易受到远程代码执行攻击。所有处理 XPath 字符串的 JXPathContext 类函数都容易受到攻击,除了 compile() 和 compilePath() 函数。攻击者可以使用 XPath 表达式从类路径加载任何 Java 类,从而导致代码执行。

参考链接:https://www.oscs1024.com/hd/MPS-2022-58476

2、Microsoft Exchange 远程代码执行漏洞(ProxyNotShell)(CVE-2022-41040)

Microsoft Exchange Server是美国微软(Microsoft)公司的一套电子邮件服务程序,提供邮件存取、储存、转发,语音邮件,邮件过滤筛选等功能。

Exchange 的受影响版本中存在远程代码执行漏洞,经过 Exchange Server 身份验证并且具有 PowerShell 操作权限的攻击者可利用此漏洞远程执行恶意代码,并在受感染的服务器上部署webshell实现持久化和数据盗窃,并横向移动到受害者网络上的其他系统。

参考链接:https://www.oscs1024.com/hd/MPS-2022-58471

3、Apache Tomcat 条件竞争漏洞(CVE-2021-43980)

Tomcat 是由Apache软件基金会属下Jakarta项目开发的Servlet容器,实现了对Servlet和JavaServer Page的支持,并提供了作为Web服务器的一些特有功能。

由于 Tomcat 9.0.47及以后的版本中对阻塞读写的代码进行了简化处理,从而存在共享资源并发执行漏洞。攻击者可以利用此漏洞在 Client Connection Handler 组件中传入不合法输入导致客户端连接共享一个 Http11Processor 实例,从而导致部分或全部的响应被错误的客户端接收。

参考链接:https://www.oscs1024.com/hd/MPS-2021-37218

4、FasterXML jackson-databind 小于2.14.0-rc1拒绝服务漏洞(CVE-2022-42003)

FasterXML jackson-databind是一个基于JAVA,可以将XML和JSON等数据格式与JAVA对象进行转换的库。

在小于2.14.0-rc1的版本中,当UNWRAP_SINGLE_VALUE_ARRAYS功能开启时,对于过深的数组嵌套json,缺乏校验直接反序列化,会导致消耗大量系统资源,从而引起拒绝服务。

参考链接:https://www.oscs1024.com/hd/MPS-2022-58653

*查看漏洞详情页,支持免费检测项目中使用了哪些有缺陷的第三方组件

投毒风险监测

OSCS针对 NPM 、PyPI仓库监测的恶意组件数量如下所示。

本周新发现 153 个不同版本的恶意组件,其中

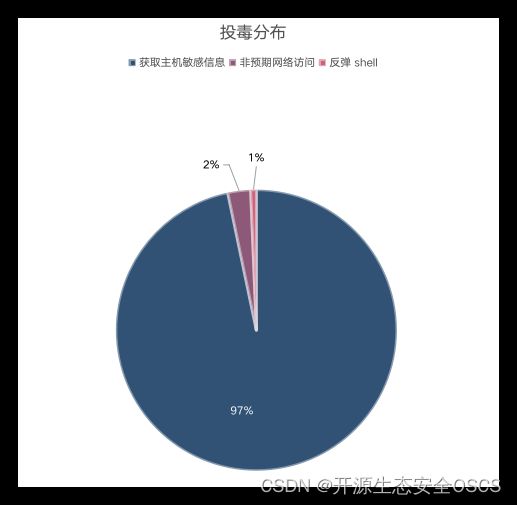

- 97%的投毒组件为:获取主机敏感信息(获取了主机的用户名、IP 等敏感信息发送给恶意服务器)

- 2%的投毒组件为:非预期网络访问(请求指定指定服务器,无危害)

- 1%的投毒组件为:反弹shell获取远程命令权限(远程执行主机系统命令)

其他资讯

LofyGang 黑客在 Discord、NPM 上建立了一个提供凭据窃取产品服务的企业

https://www.bleepingcomputer.com/news/security/lofygang-hackers-built-a-credential-stealing-enterprise-on-discord-npm/

Microsoft 更新 ProxyNotShell Exchange 0Day 缓解措施

https://www.bleepingcomputer.com/news/security/microsoft-updates-mitigation-for-proxynotshell-exchange-zero-days/

情报订阅

OSCS(开源软件供应链安全社区)通过最快、最全的方式,发布开源项目最新的安全风险动态,包括开源组件安全漏洞、事件等信息。同时提供漏洞、投毒情报的免费订阅服务,社区用户可通过配置飞书、钉钉、企业微信机器人,及时获得一手情报信息推送:

https://www.oscs1024.com/cm/?src=csdn

具体订阅方式详见:

https://www.oscs1024.com/docs/vuln-warning/intro/?src=csdn