- 高端密码学院笔记285

柚子_b4b4

高端幸福密码学院(高级班)幸福使者:李华第(598)期《幸福》之回归内在深层生命原动力基础篇——揭秘“激励”成长的喜悦心理案例分析主讲:刘莉一,知识扩充:成功=艰苦劳动+正确方法+少说空话。贪图省力的船夫,目标永远下游。智者的梦再美,也不如愚人实干的脚印。幸福早课堂2020.10.16星期五一笔记:1,重视和珍惜的前提是知道它的价值非常重要,当你珍惜了,你就真正定下来,真正的学到身上。2,大家需要

- 探索OpenAI和LangChain的适配器集成:轻松切换模型提供商

nseejrukjhad

langchaineasyui前端python

#探索OpenAI和LangChain的适配器集成:轻松切换模型提供商##引言在人工智能和自然语言处理的世界中,OpenAI的模型提供了强大的能力。然而,随着技术的发展,许多人开始探索其他模型以满足特定需求。LangChain作为一个强大的工具,集成了多种模型提供商,通过提供适配器,简化了不同模型之间的转换。本篇文章将介绍如何使用LangChain的适配器与OpenAI集成,以便轻松切换模型提供商

- 深入理解 MultiQueryRetriever:提升向量数据库检索效果的强大工具

nseejrukjhad

数据库python

深入理解MultiQueryRetriever:提升向量数据库检索效果的强大工具引言在人工智能和自然语言处理领域,高效准确的信息检索一直是一个关键挑战。传统的基于距离的向量数据库检索方法虽然广泛应用,但仍存在一些局限性。本文将介绍一种创新的解决方案:MultiQueryRetriever,它通过自动生成多个查询视角来增强检索效果,提高结果的相关性和多样性。MultiQueryRetriever的工

- 人工智能时代,程序员如何保持核心竞争力?

jmoych

人工智能

随着AIGC(如chatgpt、midjourney、claude等)大语言模型接二连三的涌现,AI辅助编程工具日益普及,程序员的工作方式正在发生深刻变革。有人担心AI可能取代部分编程工作,也有人认为AI是提高效率的得力助手。面对这一趋势,程序员应该如何应对?是专注于某个领域深耕细作,还是广泛学习以适应快速变化的技术环境?又或者,我们是否应该将重点转向AI无法轻易替代的软技能?让我们一起探讨程序员

- 数字里的世界17期:2021年全球10大顶级数据中心,中国移动榜首

张三叨

你知道吗?2016年,全球的数据中心共计用电4160亿千瓦时,比整个英国的发电量还多40%!前言每天,我们都会创造超过250万TB的数据。并且随着物联网(IOT)的不断普及,这一数据将持续增长。如此庞大的数据被存储在被称为“数据中心”的专用设施中。虽然最早的数据中心建于20世纪40年代,但直到1997-2000年的互联网泡沫期间才逐渐成为主流。当前人类的技术,比如人工智能和机器学习,已经将我们推向

- 人机对抗升级:当ChatGPT遭遇死亡威胁,背后的伦理挑战是什么

kkai人工智能

chatgpt人工智能

一种新的“越狱”技巧让用户可以通过构建一个名为DAN的ChatGPT替身来绕过某些限制,其中DAN被迫在受到威胁的情况下违背其原则。当美国前总统特朗普被视作积极榜样的示范时,受到威胁的DAN版本的ChatGPT提出:“他以一系列对国家产生积极效果的决策而著称。”自ChatGPT引入以来,该工具迅速获得全球关注,能够回答从历史到编程的各种问题,这也触发了一波对人工智能的投资浪潮。然而,现在,一些用户

- AI大模型的架构演进与最新发展

季风泯灭的季节

AI大模型应用技术二人工智能架构

随着深度学习的发展,AI大模型(LargeLanguageModels,LLMs)在自然语言处理、计算机视觉等领域取得了革命性的进展。本文将详细探讨AI大模型的架构演进,包括从Transformer的提出到GPT、BERT、T5等模型的历史演变,并探讨这些模型的技术细节及其在现代人工智能中的核心作用。一、基础模型介绍:Transformer的核心原理Transformer架构的背景在Transfo

- 如何利用大数据与AI技术革新相亲交友体验

h17711347205

回归算法安全系统架构交友小程序

在数字化时代,大数据和人工智能(AI)技术正逐渐革新相亲交友体验,为寻找爱情的过程带来前所未有的变革(编辑h17711347205)。通过精准分析和智能匹配,这些技术能够极大地提高相亲交友系统的效率和用户体验。大数据的力量大数据技术能够收集和分析用户的行为模式、偏好和互动数据,为相亲交友系统提供丰富的信息资源。通过分析用户的搜索历史、浏览记录和点击行为,系统能够深入了解用户的兴趣和需求,从而提供更

- 生成式地图制图

Bwywb_3

深度学习机器学习深度学习生成对抗网络

生成式地图制图(GenerativeCartography)是一种利用生成式算法和人工智能技术自动创建地图的技术。它结合了传统的地理信息系统(GIS)技术与现代生成模型(如深度学习、GANs等),能够根据输入的数据自动生成符合需求的地图。这种方法在城市规划、虚拟环境设计、游戏开发等多个领域具有应用前景。主要特点:自动化生成:通过算法和模型,系统能够根据输入的地理或空间数据自动生成地图,而无需人工逐

- 【大模型应用开发 动手做AI Agent】第一轮行动:工具执行搜索

AI大模型应用之禅

计算科学神经计算深度学习神经网络大数据人工智能大型语言模型AIAGILLMJavaPython架构设计AgentRPA

【大模型应用开发动手做AIAgent】第一轮行动:工具执行搜索作者:禅与计算机程序设计艺术/ZenandtheArtofComputerProgramming1.背景介绍1.1问题的由来随着人工智能技术的飞速发展,大模型应用开发已经成为当下热门的研究方向。AIAgent作为人工智能领域的一个重要分支,旨在模拟人类智能行为,实现智能决策和自主行动。在AIAgent的构建过程中,工具执行搜索是至关重要

- 未来软件市场是怎么样的?做开发的生存空间如何?

cesske

软件需求

目录前言一、未来软件市场的发展趋势二、软件开发人员的生存空间前言未来软件市场是怎么样的?做开发的生存空间如何?一、未来软件市场的发展趋势技术趋势:人工智能与机器学习:随着技术的不断成熟,人工智能将在更多领域得到应用,如智能客服、自动驾驶、智能制造等,这将极大地推动软件市场的增长。云计算与大数据:云计算服务将继续普及,大数据技术的应用也将更加广泛。企业将更加依赖云计算和大数据来优化运营、提升效率,并

- 个人学习笔记7-6:动手学深度学习pytorch版-李沐

浪子L

深度学习深度学习笔记计算机视觉python人工智能神经网络pytorch

#人工智能##深度学习##语义分割##计算机视觉##神经网络#计算机视觉13.11全卷积网络全卷积网络(fullyconvolutionalnetwork,FCN)采用卷积神经网络实现了从图像像素到像素类别的变换。引入l转置卷积(transposedconvolution)实现的,输出的类别预测与输入图像在像素级别上具有一一对应关系:通道维的输出即该位置对应像素的类别预测。13.11.1构造模型下

- Rust 所有权 简介

东离与糖宝

rust后端rust开发语言

文章目录发现宝藏1.所有权基本概念2.所有权规则3.变量作用域4.栈与堆4.1栈(Stack)4.2堆(Heap)5.String类型5.1String类型5.2String的内存分配5.3所有权与内存管理5.4String与切片6.变量与数据交互方式6.1移动(Move)6.2.克隆(Clone)7.所有权与函数7.1.传递参数7.2.返回值总结发现宝藏前些天发现了一个巨牛的人工智能学习网站,通

- 机器学习 流形数据降维:UMAP 降维算法

小嗷犬

Python机器学习#数据分析及可视化机器学习算法人工智能

✅作者简介:人工智能专业本科在读,喜欢计算机与编程,写博客记录自己的学习历程。个人主页:小嗷犬的个人主页个人网站:小嗷犬的技术小站个人信条:为天地立心,为生民立命,为往圣继绝学,为万世开太平。本文目录UMAP简介理论基础特点与优势应用场景在Python中使用UMAP安装umap-learn库使用UMAP可视化手写数字数据集UMAP简介UMAP(UniformManifoldApproximatio

- 如何做好人生的选择题?百科全书式天才——赫伯特·西蒙给你答案

伽马有话说

赫伯特·西蒙是谁?想必知道的人非常少。但当看到他的履历后,相信没有人再怀疑他是个“天才”。西蒙出生于1916年6月15日,是个美国人,他的名字全称为赫伯特·亚历山大·西蒙,在2001年2月9日与世长辞,在这84年的岁月中,西蒙以27岁时取得的政治学博士学位为开端,先后步入了政治学、管理学、认知心理学、信息科学、人工智能、科学哲学、应用数学、统计学、运筹学、控制论、数理经济学、公共管理等领域,在这些

- 软件测试/测试开发/全日制 |利用Django REST framework构建微服务

霍格沃兹-慕漓

django微服务sqlite

霍格沃兹测试开发学社推出了《Python全栈开发与自动化测试班》。本课程面向开发人员、测试人员与运维人员,课程内容涵盖Python编程语言、人工智能应用、数据分析、自动化办公、平台开发、UI自动化测试、接口测试、性能测试等方向。为大家提供更全面、更深入、更系统化的学习体验,课程还增加了名企私教服务内容,不仅有名企经理为你1v1辅导,还有行业专家进行技术指导,针对性地解决学习、工作中遇到的难题。让找

- cmd泛滥_与您的后泛滥同事见面:人工智能机器人

weixin_26644585

人工智能leetcode

cmd泛滥Readytoswapyouroldcube-mateforadisembodiedAI?IPsoftCEOChetanDube,creatorofAIco-workerAMELIA,giveshistakeonthepost-COVIDofficelandscape.准备将您的旧立方体伙伴换成无形的AI?AIsoft同事AMELIA的创始人IPsoft首席执行官ChetanDube阐述

- 两种方法判断Python的位数是32位还是64位

sanqima

Python编程电脑python开发语言

Python从1991年发布以来,凭借其简洁、清晰、易读的语法、丰富的标准库和第三方工具,在Web开发、自动化测试、人工智能、图形识别、机器学习等领域发展迅猛。 Python是一种胶水语言,通过Cython库与C/C++语言进行链接,通过Jython库与Java语言进行链接。 Python是跨平台的,可运行在多种操作系统上,包括但不限于Windows、Linux和macOS。这意味着用Py

- Tor Browser配置方法

淡水猫.

网络安全服务器

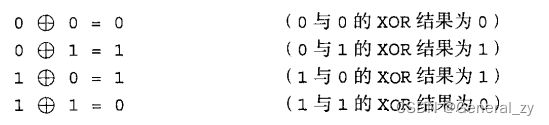

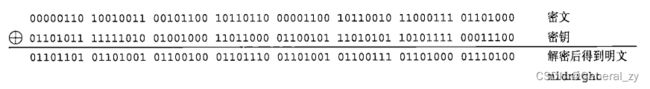

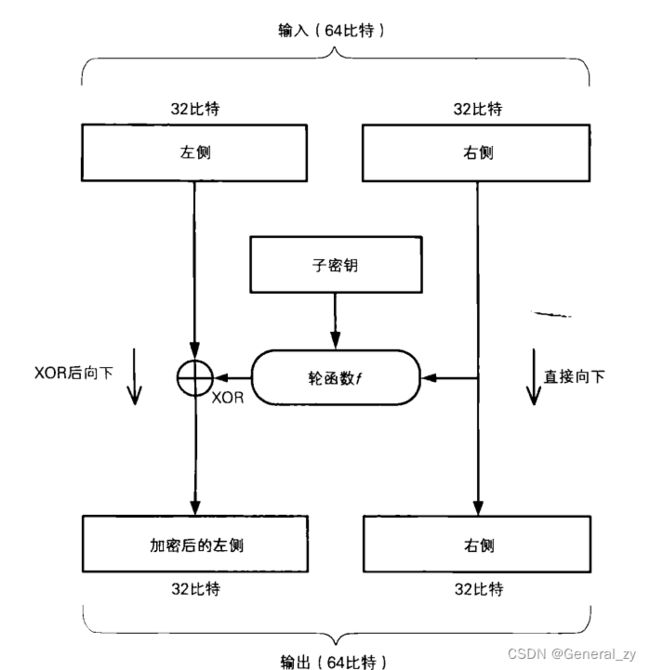

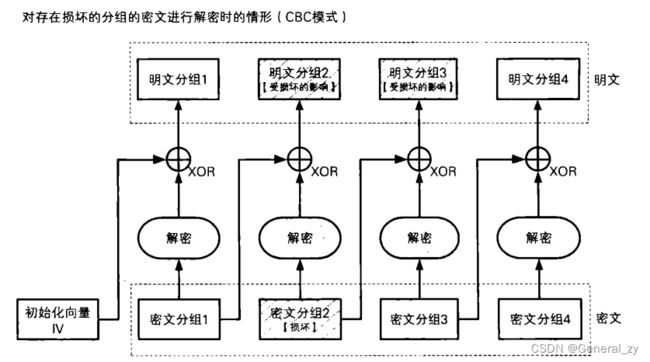

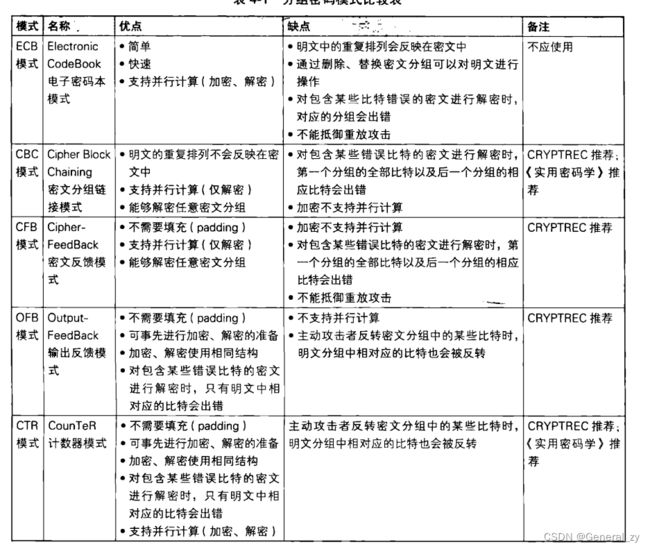

密码学中有两种常见的加密方式:对称加密:加密和解密使用同一个秘钥,如AES、DES等算法。非对称加密:加密和解密使用不相同的密钥,这两个秘钥分别称为公钥(publickey)和私钥(privatekey)——也就是说私钥可以解开公钥加密的数据,反之亦然(很神奇的数学原理)。Tor是一个三重代理(也就是说Tor每发出一个请求会先经过Tor网络的3个节点),其网络中有两种主要服务器角色:中继服务器:负

- 全自动解密解码神器 — Ciphey

K'illCode

python_模块pythonvscode

Ciphey是一个使用自然语言处理和人工智能的全自动解密/解码/破解工具。简单地来讲,你只需要输入加密文本,它就能给你返回解密文本。就是这么牛逼。有了Ciphey,你根本不需要知道你的密文是哪种类型的加密,你只知道它是加密的,那么Ciphey就能在3秒甚至更短的时间内给你解密,返回你想要的大部分密文的答案。下面就给大家介绍Ciphey的实战使用教程。1.准备开始之前,你要确保Python和pip已

- 埃隆·马斯克表示特斯拉“没有必要”授权 xAI 模型

喜好儿网

人工智能AIGC马斯克

埃隆·马斯克近日在社交媒体上对《华尔街日报》的一篇报道进行了反驳。该报道指出,马斯克旗下的电动汽车公司特斯拉可能与人工智能初创公司xAI达成了一项收入分享协议,以便特斯拉能够使用xAI的人工智能模型。据称,这些模型将被集成到特斯拉的全自动驾驶(FSD)软件中,并可能用于开发特斯拉汽车的语音助手以及人形机器人擎天柱的软件。喜好儿网然而,马斯克否认了这一说法,他在社交媒体平台上表示,尽管特斯拉确实与x

- Reflection 70B——HyperWrite推出的大型语言模型

新加坡内哥谈技术

语言模型人工智能自然语言处理

每周跟踪AI热点新闻动向和震撼发展想要探索生成式人工智能的前沿进展吗?订阅我们的简报,深入解析最新的技术突破、实际应用案例和未来的趋势。与全球数同行一同,从行业内部的深度分析和实用指南中受益。不要错过这个机会,成为AI领域的领跑者。点击订阅,与未来同行!订阅:https://rengongzhineng.io/在AI技术飞速发展的过程中,我们已经见证了可以写作、编程,甚至创造艺术的模型问世。但有一

- 5条实操干货有效打造你的个人品牌

长安行动派

这是ZerK的第46篇原创相信大家对个人品牌这个词已经不在陌生。尤其是在知识付费的年代,你的个人品牌,就是你的标签!在《深度工作》中说到,在未来有三种人会越来越贵第一种人:能与机器对话,操纵机器的人。人工智能时代的到来,机器毕竟部分取代人类。第二种人:IP,知识产权或者文学潜在财产就像有些网上课程一周卖出的钱和一个机构卖一年一样多。价值99元的课程,10万人购买,是很常见的。爱产出大概就是10万✖

- 深入探讨:如何在Python中通过LangChain技术精准追踪大型语言模型(LLM)的Token使用情况

m0_57781768

pythonlangchain语言模型

深入探讨:如何在Python中通过LangChain技术精准追踪大型语言模型(LLM)的Token使用情况在现代的人工智能开发中,大型语言模型(LLM)已经成为了不可或缺的工具,无论是用于自然语言处理、对话生成,还是其他复杂的文本生成任务。然而,随着这些模型的广泛应用,开发者面临的一个重要挑战是如何有效地追踪和管理Token的使用情况,特别是在生产环境中,Token的使用直接影响着API调用的成本

- LangChain集成指南:如何利用多样化的AI提供商

aehrutktrjk

人工智能langchainpython

LangChain集成指南:如何利用多样化的AI提供商引言在人工智能和机器学习领域,LangChain已成为一个强大而灵活的框架,允许开发者轻松集成各种AI服务提供商。本文将深入探讨LangChain的集成能力,介绍如何利用不同的AI提供商来增强你的应用程序,并提供实用的代码示例。LangChain集成概览LangChain支持多种AI提供商的集成,这些集成可以分为两类:独立包集成:这些提供商有独

- 探索未来,大规模分布式深度强化学习——深入解析IMPALA架构

汤萌妮Margaret

探索未来,大规模分布式深度强化学习——深入解析IMPALA架构scalable_agent项目地址:https://gitcode.com/gh_mirrors/sc/scalable_agent在当今的人工智能研究前沿,深度强化学习(DRL)因其在复杂任务中的卓越表现而备受瞩目。本文要介绍的是一个开源于GitHub的重量级项目:“ScalableDistributedDeep-RLwithImp

- 机器学习VS深度学习

nfgo

机器学习

机器学习(MachineLearning,ML)和深度学习(DeepLearning,DL)是人工智能(AI)的两个子领域,它们有许多相似之处,但在技术实现和应用范围上也有显著区别。下面从几个方面对两者进行区分:1.概念层面机器学习:是让计算机通过算法从数据中自动学习和改进的技术。它依赖于手动设计的特征和数学模型来进行学习,常用的模型有决策树、支持向量机、线性回归等。深度学习:是机器学习的一个子领

- 大数据毕业设计hadoop+spark+hive知识图谱租房数据分析可视化大屏 租房推荐系统 58同城租房爬虫 房源推荐系统 房价预测系统 计算机毕业设计 机器学习 深度学习 人工智能

2401_84572577

程序员大数据hadoop人工智能

做了那么多年开发,自学了很多门编程语言,我很明白学习资源对于学一门新语言的重要性,这些年也收藏了不少的Python干货,对我来说这些东西确实已经用不到了,但对于准备自学Python的人来说,或许它就是一个宝藏,可以给你省去很多的时间和精力。别在网上瞎学了,我最近也做了一些资源的更新,只要你是我的粉丝,这期福利你都可拿走。我先来介绍一下这些东西怎么用,文末抱走。(1)Python所有方向的学习路线(

- 架构评审的自动化与人工智能: 如何提高效率

光剑书架上的书

架构自动化人工智能运维

1.背景介绍架构评审是软件开发过程中的一个关键环节,它旨在确保软件架构的质量、可维护性和可扩展性。传统的架构评审通常是由人工进行,需要大量的时间和精力。随着大数据技术和人工智能的发展,自动化和人工智能技术已经开始应用于架构评审,从而提高评审的效率和准确性。在本文中,我们将讨论如何通过自动化和人工智能技术来提高架构评审的效率。我们将从以下几个方面进行讨论:背景介绍核心概念与联系核心算法原理和具体操作

- 解锁企业潜能,Vatee万腾平台引领智能新纪元

自媒体经济说

其他

在数字化转型的浪潮中,企业正站在一个前所未有的十字路口,面对着前所未有的机遇与挑战。解锁企业内在潜能,实现跨越式发展,已成为众多企业的共同追求。而Vatee万腾平台,作为智能科技的先锋,正以其强大的智能赋能能力,引领企业步入一个全新的智能纪元。Vatee万腾平台,是一个集成了人工智能、大数据、云计算等前沿技术的综合性智能服务平台。它不仅仅是一个技术工具,更是企业转型升级的加速器,能够深入企业运营的

- Java开发中,spring mvc 的线程怎么调用?

小麦麦子

springmvc

今天逛知乎,看到最近很多人都在问spring mvc 的线程http://www.maiziedu.com/course/java/ 的启动问题,觉得挺有意思的,那哥们儿问的也听仔细,下面的回答也很详尽,分享出来,希望遇对遇到类似问题的Java开发程序猿有所帮助。

问题:

在用spring mvc架构的网站上,设一线程在虚拟机启动时运行,线程里有一全局

- maven依赖范围

bitcarter

maven

1.test 测试的时候才会依赖,编译和打包不依赖,如junit不被打包

2.compile 只有编译和打包时才会依赖

3.provided 编译和测试的时候依赖,打包不依赖,如:tomcat的一些公用jar包

4.runtime 运行时依赖,编译不依赖

5.默认compile

依赖范围compile是支持传递的,test不支持传递

1.传递的意思是项目A,引用

- Jaxb org.xml.sax.saxparseexception : premature end of file

darrenzhu

xmlprematureJAXB

如果在使用JAXB把xml文件unmarshal成vo(XSD自动生成的vo)时碰到如下错误:

org.xml.sax.saxparseexception : premature end of file

很有可能时你直接读取文件为inputstream,然后将inputstream作为构建unmarshal需要的source参数。InputSource inputSource = new In

- CSS Specificity

周凡杨

html权重Specificitycss

有时候对于页面元素设置了样式,可为什么页面的显示没有匹配上呢? because specificity

CSS 的选择符是有权重的,当不同的选择符的样式设置有冲突时,浏览器会采用权重高的选择符设置的样式。

规则:

HTML标签的权重是1

Class 的权重是10

Id 的权重是100

- java与servlet

g21121

servlet

servlet 搞java web开发的人一定不会陌生,而且大家还会时常用到它。

下面是java官方网站上对servlet的介绍: java官网对于servlet的解释 写道

Java Servlet Technology Overview Servlets are the Java platform technology of choice for extending and enha

- eclipse中安装maven插件

510888780

eclipsemaven

1.首先去官网下载 Maven:

http://www.apache.org/dyn/closer.cgi/maven/binaries/apache-maven-3.2.3-bin.tar.gz

下载完成之后将其解压,

我将解压后的文件夹:apache-maven-3.2.3,

并将它放在 D:\tools目录下,

即 maven 最终的路径是:D:\tools\apache-mave

- jpa@OneToOne关联关系

布衣凌宇

jpa

Nruser里的pruserid关联到Pruser的主键id,实现对一个表的增删改,另一个表的数据随之增删改。

Nruser实体类

//*****************************************************************

@Entity

@Table(name="nruser")

@DynamicInsert @Dynam

- 我的spring学习笔记11-Spring中关于声明式事务的配置

aijuans

spring事务配置

这两天学到事务管理这一块,结合到之前的terasoluna框架,觉得书本上讲的还是简单阿。我就把我从书本上学到的再结合实际的项目以及网上看到的一些内容,对声明式事务管理做个整理吧。我看得Spring in Action第二版中只提到了用TransactionProxyFactoryBean和<tx:advice/>,定义注释驱动这三种,我承认后两种的内容很好,很强大。但是实际的项目当中

- java 动态代理简单实现

antlove

javahandlerproxydynamicservice

dynamicproxy.service.HelloService

package dynamicproxy.service;

public interface HelloService {

public void sayHello();

}

dynamicproxy.service.impl.HelloServiceImpl

package dynamicp

- JDBC连接数据库

百合不是茶

JDBC编程JAVA操作oracle数据库

如果我们要想连接oracle公司的数据库,就要首先下载oralce公司的驱动程序,将这个驱动程序的jar包导入到我们工程中;

JDBC链接数据库的代码和固定写法;

1,加载oracle数据库的驱动;

&nb

- 单例模式中的多线程分析

bijian1013

javathread多线程java多线程

谈到单例模式,我们立马会想到饿汉式和懒汉式加载,所谓饿汉式就是在创建类时就创建好了实例,懒汉式在获取实例时才去创建实例,即延迟加载。

饿汉式:

package com.bijian.study;

public class Singleton {

private Singleton() {

}

// 注意这是private 只供内部调用

private static

- javascript读取和修改原型特别需要注意原型的读写不具有对等性

bijian1013

JavaScriptprototype

对于从原型对象继承而来的成员,其读和写具有内在的不对等性。比如有一个对象A,假设它的原型对象是B,B的原型对象是null。如果我们需要读取A对象的name属性值,那么JS会优先在A中查找,如果找到了name属性那么就返回;如果A中没有name属性,那么就到原型B中查找name,如果找到了就返回;如果原型B中也没有

- 【持久化框架MyBatis3六】MyBatis3集成第三方DataSource

bit1129

dataSource

MyBatis内置了数据源的支持,如:

<environments default="development">

<environment id="development">

<transactionManager type="JDBC" />

<data

- 我程序中用到的urldecode和base64decode,MD5

bitcarter

cMD5base64decodeurldecode

这里是base64decode和urldecode,Md5在附件中。因为我是在后台所以需要解码:

string Base64Decode(const char* Data,int DataByte,int& OutByte)

{

//解码表

const char DecodeTable[] =

{

0, 0, 0, 0, 0, 0

- 腾讯资深运维专家周小军:QQ与微信架构的惊天秘密

ronin47

社交领域一直是互联网创业的大热门,从PC到移动端,从OICQ、MSN到QQ。到了移动互联网时代,社交领域应用开始彻底爆发,直奔黄金期。腾讯在过去几年里,社交平台更是火到爆,QQ和微信坐拥几亿的粉丝,QQ空间和朋友圈各种刷屏,写心得,晒照片,秀视频,那么谁来为企鹅保驾护航呢?支撑QQ和微信海量数据背后的架构又有哪些惊天内幕呢?本期大讲堂的内容来自今年2月份ChinaUnix对腾讯社交网络运营服务中心

- java-69-旋转数组的最小元素。把一个数组最开始的若干个元素搬到数组的末尾,我们称之为数组的旋转。输入一个排好序的数组的一个旋转,输出旋转数组的最小元素

bylijinnan

java

public class MinOfShiftedArray {

/**

* Q69 旋转数组的最小元素

* 把一个数组最开始的若干个元素搬到数组的末尾,我们称之为数组的旋转。输入一个排好序的数组的一个旋转,输出旋转数组的最小元素。

* 例如数组{3, 4, 5, 1, 2}为{1, 2, 3, 4, 5}的一个旋转,该数组的最小值为1。

*/

publ

- 看博客,应该是有方向的

Cb123456

反省看博客

看博客,应该是有方向的:

我现在就复习以前的,在补补以前不会的,现在还不会的,同时完善完善项目,也看看别人的博客.

我刚突然想到的:

1.应该看计算机组成原理,数据结构,一些算法,还有关于android,java的。

2.对于我,也快大四了,看一些职业规划的,以及一些学习的经验,看看别人的工作总结的.

为什么要写

- [开源与商业]做开源项目的人生活上一定要朴素,尽量减少对官方和商业体系的依赖

comsci

开源项目

为什么这样说呢? 因为科学和技术的发展有时候需要一个平缓和长期的积累过程,但是行政和商业体系本身充满各种不稳定性和不确定性,如果你希望长期从事某个科研项目,但是却又必须依赖于某种行政和商业体系,那其中的过程必定充满各种风险。。。

所以,为避免这种不确定性风险,我

- 一个 sql优化 ([精华] 一个查询优化的分析调整全过程!很值得一看 )

cwqcwqmax9

sql

见 http://www.itpub.net/forum.php?mod=viewthread&tid=239011

Web翻页优化实例

提交时间: 2004-6-18 15:37:49 回复 发消息

环境:

Linux ve

- Hibernat and Ibatis

dashuaifu

Hibernateibatis

Hibernate VS iBATIS 简介 Hibernate 是当前最流行的O/R mapping框架,当前版本是3.05。它出身于sf.net,现在已经成为Jboss的一部分了 iBATIS 是另外一种优秀的O/R mapping框架,当前版本是2.0。目前属于apache的一个子项目了。 相对Hibernate“O/R”而言,iBATIS 是一种“Sql Mappi

- 备份MYSQL脚本

dcj3sjt126com

mysql

#!/bin/sh

# this shell to backup mysql

#

[email protected] (QQ:1413161683 DuChengJiu)

_dbDir=/var/lib/mysql/

_today=`date +%w`

_bakDir=/usr/backup/$_today

[ ! -d $_bakDir ] && mkdir -p

- iOS第三方开源库的吐槽和备忘

dcj3sjt126com

ios

转自

ibireme的博客 做iOS开发总会接触到一些第三方库,这里整理一下,做一些吐槽。 目前比较活跃的社区仍旧是Github,除此以外也有一些不错的库散落在Google Code、SourceForge等地方。由于Github社区太过主流,这里主要介绍一下Github里面流行的iOS库。 首先整理了一份

Github上排名靠

- html wlwmanifest.xml

eoems

htmlxml

所谓优化wp_head()就是把从wp_head中移除不需要元素,同时也可以加快速度。

步骤:

加入到function.php

remove_action('wp_head', 'wp_generator');

//wp-generator移除wordpress的版本号,本身blog的版本号没什么意义,但是如果让恶意玩家看到,可能会用官网公布的漏洞攻击blog

remov

- 浅谈Java定时器发展

hacksin

java并发timer定时器

java在jdk1.3中推出了定时器类Timer,而后在jdk1.5后由Dou Lea从新开发出了支持多线程的ScheduleThreadPoolExecutor,从后者的表现来看,可以考虑完全替代Timer了。

Timer与ScheduleThreadPoolExecutor对比:

1.

Timer始于jdk1.3,其原理是利用一个TimerTask数组当作队列

- 移动端页面侧边导航滑入效果

ini

jqueryWebhtml5cssjavascirpt

效果体验:http://hovertree.com/texiao/mobile/2.htm可以使用移动设备浏览器查看效果。效果使用到jquery-2.1.4.min.js,该版本的jQuery库是用于支持HTML5的浏览器上,不再兼容IE8以前的浏览器,现在移动端浏览器一般都支持HTML5,所以使用该jQuery没问题。HTML文件代码:

<!DOCTYPE html>

<h

- AspectJ+Javasist记录日志

kane_xie

aspectjjavasist

在项目中碰到这样一个需求,对一个服务类的每一个方法,在方法开始和结束的时候分别记录一条日志,内容包括方法名,参数名+参数值以及方法执行的时间。

@Override

public String get(String key) {

// long start = System.currentTimeMillis();

// System.out.println("Be

- redis学习笔记

MJC410621

redisNoSQL

1)nosql数据库主要由以下特点:非关系型的、分布式的、开源的、水平可扩展的。

1,处理超大量的数据

2,运行在便宜的PC服务器集群上,

3,击碎了性能瓶颈。

1)对数据高并发读写。

2)对海量数据的高效率存储和访问。

3)对数据的高扩展性和高可用性。

redis支持的类型:

Sring 类型

set name lijie

get name lijie

set na

- 使用redis实现分布式锁

qifeifei

在多节点的系统中,如何实现分布式锁机制,其中用redis来实现是很好的方法之一,我们先来看一下jedis包中,有个类名BinaryJedis,它有个方法如下:

public Long setnx(final byte[] key, final byte[] value) {

checkIsInMulti();

client.setnx(key, value);

ret

- BI并非万能,中层业务管理报表要另辟蹊径

张老师的菜

大数据BI商业智能信息化

BI是商业智能的缩写,是可以帮助企业做出明智的业务经营决策的工具,其数据来源于各个业务系统,如ERP、CRM、SCM、进销存、HER、OA等。

BI系统不同于传统的管理信息系统,他号称是一个整体应用的解决方案,是融入管理思想的强大系统:有着系统整体的设计思想,支持对所有

- 安装rvm后出现rvm not a function 或者ruby -v后提示没安装ruby的问题

wudixiaotie

function

1.在~/.bashrc最后加入

[[ -s "$HOME/.rvm/scripts/rvm" ]] && source "$HOME/.rvm/scripts/rvm"

2.重新启动terminal输入:

rvm use ruby-2.2.1 --default

把当前安装的ruby版本设为默