实验二:漏洞扫描之Nessus

目录

一、实验目的及要求

二、实验原理

三、实验环境

四、实验步骤及内容

4.1Nessus的使用

4.2 Policies

五、实验总结

六、分析与思考

一、实验目的及要求

掌握漏洞扫描器Nessus的安装及使用

对扫到的漏洞进行了解或者进一步的利用拿到权限

二、实验原理

漏洞扫描是指基于漏洞数据库,通过扫描等手段对指定的远程或者本地计算机系统的安全脆弱性进行检测,发现可利用的漏洞的一种安全检测(渗透攻击)行为。

从防御的角度上考虑,漏洞扫描技术是一类重要的网络安全技术。它和防火墙、入侵检测系统互相配合,能够有效提高网络的安全性。通过对网络的扫描,网络管理员能了解网络的安全设置和运行的应用服务,及时发现安全漏洞,客观评估网络风险等级。网络管理员能根据扫描的结果更正网络安全漏洞和系统中的错误设置,在黑客攻击前进行防范。如果说防火墙和网络监视系统是被动的防御手段,那么安全扫描就是一种主动的防范措施,能有效避免黑客攻击行为,做到防患于未然。

从网络攻击者的角度上考虑,漏洞扫描是在信息收集后针对目标进行漏洞挖掘的一个重要的环节。攻击者能否挖掘到漏洞,除了信息搜集很重要之外,漏洞扫描也是很重要的一个环境。漏洞扫描工具有很多,各有所长,针对不同的目标,攻击者往往会去使用不同的漏洞扫描工具。在如下实验中,给大家介绍的是nessus漏洞扫描器。nessus较为强大的,在扫端口和系统服务方面的漏洞效果明显。

三、实验环境

四、实验步骤及内容

安装教程详见网上链接这里不做赘述。

4.1Nessus的使用

Nessus是世界上最流行的漏洞扫描器之一。它由一个执行任务的服务端,跟一个分配任务的客户端组成。

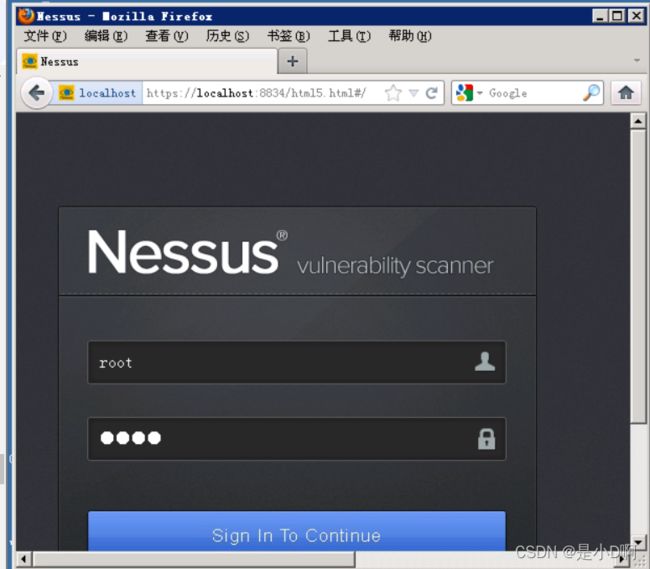

在IE浏览器里面打开 https://127.0.0.1:8834/html5.html#/(这里我们也可以用ip)就可以进入客户端,去发送任务。

输入我们安装时配置的用户名和密码root,toor

点击Log In,进入主界面。

界面说明如下:

1、"Configuration"用于进行网络代理等设置。

2、"Users"用于对用户进行添加和删除等操作。

3、"Policies"用来对扫描策略进行设置。

4、"Scan Templates"用来添加扫描对象。点击new scan来添加扫描。

5、"Scan Queue"是扫描队列,用来查看正在扫描的对象的。

6、"Resuits"用于查看、上传扫描报告。

4.2 Policies

点击Policies选项

Policies有四种默认的策略:

Web App Tests策略主要是针对web漏洞。

Prepare for PCI DSS audit 采用内置的数据安全标准将结果与PCI标准比较。

Internal Network Scan 扫描包含大量的主机,服务的网络设备和类似打印机的嵌入式系统 CGI Abuse插件是不可用的,标准的扫描端口不是65535个。

External Network Scan- 扫描包含少量服务的外部主机插件包含已知的web漏洞(CGI Abuses& CGI Abuse) 扫描所有65535个端口。

点击Scan Templates下的New Scan,如下图,

这里可以编辑扫描对象的名字,扫描类型(Template 模板; Run Now 立即执行扫描)及扫描政策,然后写上扫描目标(可以填写域名或者IP地址),最后点击Run Scan即可。 这个过程一般需要较长的时间,具体由目标大小而定。

点击Scan Queue可以查看到我们扫描对象的进度,如下图

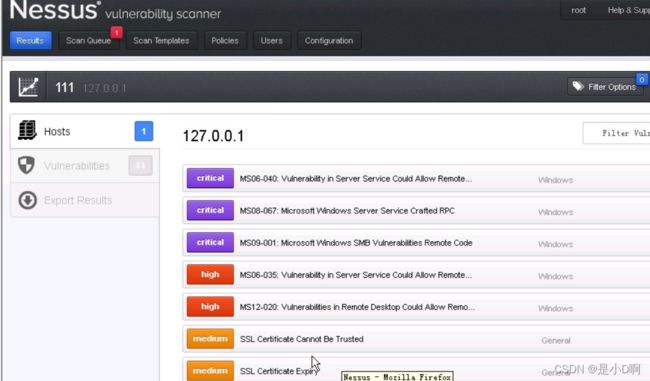

查看扫描结果

五、实验总结

通过这次实验,我们使用Nessus扫描工具,工具提供完整的电脑漏洞扫描服务,并随时更新其漏洞数据库。Nessus不同于传统的漏洞扫描软件,Nessus可同时在本机或远端上遥控,进行系统的漏洞分析扫描。通过对nessus模块的熟知,对本机ip进行扫描,发现了三个漏洞,可以对其进行分析和利用。

六、分析与思考

1)对漏洞扫描结果进行分析,尝试找到漏洞的利用方式;

发现了ms06-040、ms09-001、ms08-067这几个漏洞,

ms06-040 “魔波”病毒利用MS06-040漏洞进行传播。传播过程中可导致系统服务崩溃,网络连接被断开等现象。被感染的计算机会自动连接指定的IRC服务器,被黑客远程控制,同时还会自动从互联网上下载的一个名为“等级代理木马变种AWP(Trojan.Proxy.Ranky.awp)”的木马病毒。

Ms09-001此安全更新解决了 Microsoft 服务器消息块 (SMB) 协议中多个秘密报告的漏洞。 此漏洞可能允许在受影响的系统上远程执行代码。 成功利用这些漏洞的攻击者可以安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。采用防火墙做法和标准的默认防火墙配置,有助于保护网络免受从企业外部发起的攻击。 按照做法,应使连接到 Internet 的系统所暴露的端口数尽可能少。

临时解决办法:

在防火墙处阻止 TCP 端口 139 和 445

MS08-067漏洞的全称为“Windows Server服务RPC请求缓冲区溢出漏洞”,如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。此漏洞可用于进行蠕虫攻击,目前已经有利用该漏洞的蠕虫病毒。

2)漏洞扫描结果分为哪些类?它们之间有哪些区别?

漏洞扫描结果分为:1推荐2可选3不推荐。

推荐:表示系统已存在漏洞,需要安装补丁,来进行修复,对于电脑安全十分重要,因此推荐的补丁,应尽快进行安装。

可选:表示对于自身电脑的情况进行有选择性的修复,对于这类补丁,大家应在对电脑自身情况有着充分的了解,再来进行选择性的修复。

不推荐:表示如果修复这些补丁,会有可能引起系统蓝屏,无法启动等问题,因此对于这些漏洞,建议大家不要修复,以免引起更大的电脑故障。当然这些漏洞往往也是对于电脑没有太大损害的。

3)使用平台虚拟机里面自带的nessus,对127.0.0.1进行扫描,发现了那些安全风险?并给出利用或者加固方案。

ms06-040、ms09-001、ms08-067

应该到官方网站下载漏洞补丁,修复漏洞

应该立即安装杀毒软件,并使用其安装补丁,修复漏洞

应该开启系统防火墙,并启用系统自带的更新程序,来下载系统补丁