华为防火墙的学习

防火墙 - 含义和定义

什么是防火墙?

防火墙的工作原理

防火墙的区域:

包过滤防火墙----访问控制列表技术---三层技术

代理防火墙----中间人技术---应用层

状态防火墙---会话追踪技术---三层、四层

UTM---深度包检查技术----应用层

下一代防火墙

防火墙的区域

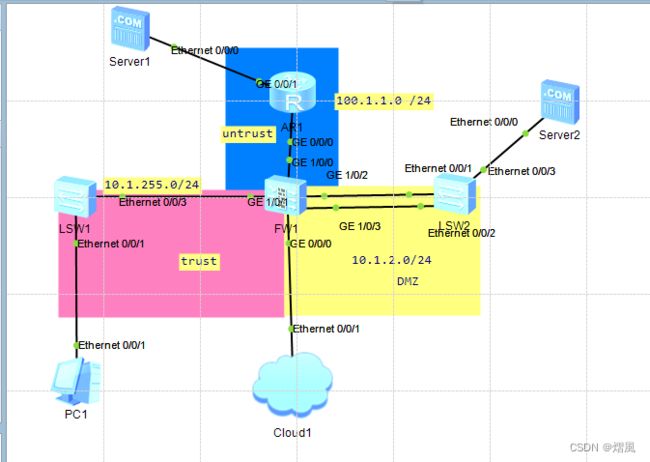

实验拓扑

1.划分IP地址

2.通过web登录防火墙配置

配置untrust区域

1路由器配置ip,然后进行ping测试。注意ping时打开防火墙ping服务

配置trust区域

记得配置回包路由

PC ping测试

配置DMZ区域聚合配置

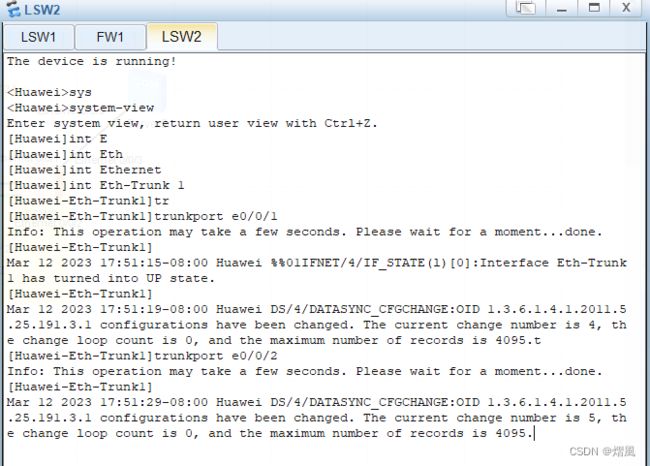

第二台交换机接口聚合配置

防火墙配置

测试dmz区域的pc测试

区域间的配置

1.内网到达外网

2.内网到DMZ配置

3.untrust到DMZ

防火墙 - 含义和定义

防火墙是一种计算机网络安全系统,可限制进出专用网络或专用网络内的互联网流量。

此类软件防火墙或专用的软硬件防火墙的主要功能是选择性地阻止或允许数据包。防火墙通常用于帮助阻止恶意活动并防止专用网络内外的任何人进行未经授权的 Web 活动。

什么是防火墙?

防火墙可以被视为门控边界或网关,用于管理被允许和被禁止的 Web 活动在专用网络中的传播。该术语源于物理墙的概念,即在紧急救援人员将其扑灭之前用于减缓火势蔓延的屏障。而网络安全领域的防火墙用于 Web 流量管理,通常旨在减缓 Web 威胁的传播。

防火墙创建“阻塞点”来限制输送 Web 流量,然后根据一组编程参数对这些流量进行审查并据此采取相应的行动。有些防火墙还在审计日志中跟踪流量和连接,以便用户了解被允许或被阻止的内容。

防火墙通常用于在专用网络或其主机设备的边界设置门控。因此,防火墙属于更广泛的用户访问控制类的一种安全工具。这些屏障通常设置在两个位置上——网络上的专用计算机(即用户计算机)和其他端点本身(主机)。

防火墙的工作原理

防火墙会判定允许哪些网络流量通过以及哪些流量存在危险。从本质上看,其工作原理是过滤掉异常或不受信任的流量,允许正常或受信任的流量通过。但是在我们深入探讨之前,先了解一下基于 Web 的网络结构。

防火墙旨在保护专用网络和其中的端点设备,称为网络主机。网络主机是与网络上的其他主机“对话”的设备。它们负责内部网络之间的数据收发,以及数据在外部网络之间的出站和进站。

计算机和其他端点设备使用网络来访问互联网和相互访问。然而出于安全和隐私的考虑,互联网被分割成子网。基本子网段如下:

- 外部公共网络通常是指公共/全球互联网或各种外部网。

- 内部专用网络定义为家庭网络、公司内部网和其他“封闭”网络。

- 边界网络由堡垒主机组成,堡垒主机是安全性经过强化的计算机主机,可以有效抵御外部攻击。作为内部网络和外部网络之间的安全缓冲区,边界网络也可用于容纳内部网络提供的任何面向外部的服务(即用于 Web、邮件、FTP、VoIP 等的服务器)。这些边界网络的安全性高于外部网络,但不及内部网络。它们不只是用于家庭网络等较简单网络,也可能经常用于组织或国家内部网。

屏蔽路由器是放置在网络上以对其进行分段的专用网关计算机。它们被称为网络级别防火墙。两种最常见的分段模型是屏蔽主机防火墙和屏蔽子网防火墙:

- 屏蔽主机防火墙在外部网络和内部网络之间使用单个屏蔽路由器。这些网络是该模型的两个子网。

- 屏蔽子网防火墙使用两个屏蔽路由器——一个称为外部网络和边界网络之间的接入路由器,另一个称为边界网络和内部网络之间的阻塞路由器。这会分别创建出三个子网。

网络边界和主机本身都可以容纳防火墙。为此,防火墙被置于单台计算机及其与专用网络的连接之间。

- 网络防火墙涉及在外部网络和内部专用网络之间应用一个或多个防火墙。这些防火墙会调节进站和出站网络流量,将外部公共网络(如全球互联网)与内部网络(如家庭 Wi-Fi 网络、企业内部网或国家内部网)分隔开。网络防火墙可能是下列任何类型的设备形式:专用硬件、软件和虚拟设备。

- 主机防火墙(即“软件防火墙”)涉及在单个用户设备和其他专用网络端点上使用防火墙作为网络内设备之间的屏障。这些设备/主机会接收进出特定计算机应用的自定义调节流量。主机防火墙可以作为操作系统服务或端点安全应用在本地设备上运行。主机防火墙还可以更深入地分析 Web 流量,基于 HTTP 和其他网络协议进行过滤,对到达机器的内容进行管理,而不仅仅是监控这些流量来自哪里。

网络防火墙需要针对广泛的连接进行配置,而主机防火墙可以根据每台机器的需要进行定制。然而,主机防火墙需要进行更多的自定义操作,这意味着基于网络的防火墙是全面控制解决方案的理想之选。但同时在两个位置使用两个防火墙对于构建多层安全系统来说是理想之选。

通过防火墙过滤流量的方法利用预先设置或动态学习的规则来允许和拒绝尝试建立的连接。这些规则定义了防火墙如何调节通过专用网络和专用计算机设备的 Web 流量。任何类型的防火墙都可以通过下列各项的组合进行过滤:

- 源:尝试建立的连接来自哪里。

- 目标:尝试建立的连接到哪里。

- 内容:尝试建立的连接想要发送的内容。

- 数据包协议:尝试建立的连接正在使用什么“语言”来传输消息。在主机用来相互“对话”的网络协议中,TCP/IP 协议主要用于在互联网中以及内部网/子网络内进行通信。

- 应用协议:常用协议包括 HTTP、Telnet、FTP、DNS 和 SSH。

源和目标通过互联网协议 (IP) 地址和端口进行通信。IP 地址about:blank是每个主机的唯一设备名称。端口是任何给定源和目标主机设备的子级,类似于较大建筑内的办公室。端口通常被指定特定用途,因此可以注意使用不常见端口或禁用端口的某些协议和 IP 地址。

通过使用这些标识符,防火墙可以决定是丢弃尝试连接的数据包(静默丢弃或者将错误返回给发送者)还是进行转发。

防火墙的区域:

包过滤防火墙----访问控制列表技术---三层技术

代理防火墙----中间人技术---应用层

状态防火墙---会话追踪技术---三层、四层

UTM---深度包检查技术----应用层

下一代防火墙

防火墙的区域

实验拓扑

1.划分IP地址

2.通过web登录防火墙配置

配置untrust区域

1路由器配置ip,然后进行ping测试。注意ping时打开防火墙ping服务

配置trust区域

(换分vlan,分别将接口换分vlan2 vlan3,配置ip)

记得配置回包路由

![]()

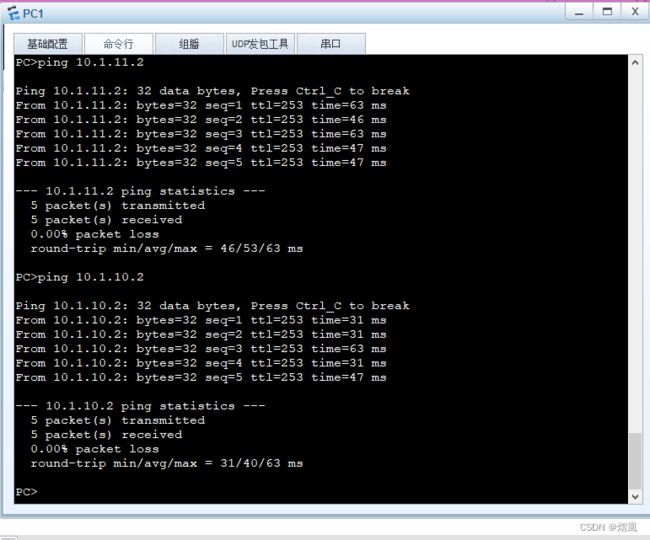

PC ping测试

配置DMZ区域聚合配置

第二台交换机接口聚合配置

防火墙配置

测试dmz区域的pc测试

区域间的配置

1.内网到达外网

策略

路由

测试

2.内网到DMZ配置

策略

测试

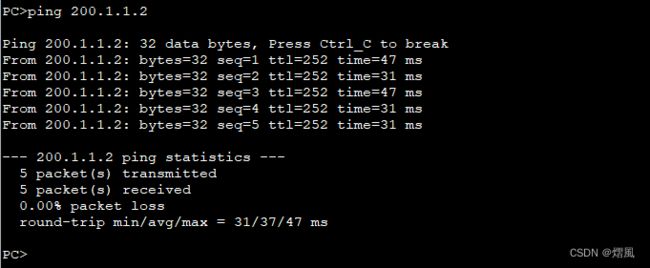

3.untrust到DMZ

策略

测试

测试成功