- 【学习笔记5】Linux下cuda、cudnn、pytorch版本对应关系

longii11

linuxpytorch运维

一、cuda和cudnnNVIDIACUDAToolkit(CUDA)为创建高性能GPU加速应用程序提供了一个开发环境。借助CUDA工具包,您可以在GPU加速的嵌入式系统、桌面工作站、企业数据中心、基于云的平台和HPC超级计算机上开发、优化和部署您的应用程序。该工具包包括GPU加速库、调试和优化工具、C/C++编译器以及用于部署应用程序的运行时库。全球的深度学习研究人员和框架开发人员都依赖cuDN

- 琴韵博主 —— 工具集

琴 韵

知识库在线文档

CSDN猿如意_开发者工具箱CSDN开发助手ChromeChrome最新版离线下载internetdownloadmanager付费在线转换在线JSON字符串转Java实体类(JavaBean、Entity)在线MD5加密解密YAML、YML在线编辑器(格式化校验)在线图片转换成文字图片base64互转颜色转换颜色转换人民币大小写转换蛙蛙:英文字母大小写转换、文本工具汉字拼音在线转换Google翻

- 将返回的json数据存储为json文件

小凳子在线

json

背景:想下载行政区域数据,网站:unpkg.com/province-city-china@8.5.8/dist/data.json返回json数据(代码由通义生成,此处仅作为记录)工具类://src/utils/downloadData.jsexportasyncfunctiondownloadData(url,filename){try{constresponse=awaitfetch(url

- 大语言模型对程序员行业的影响及未来发展走势分析

Hello kele

人工智能java人工智能AI编程

随着人工智能技术的快速发展,特别是大语言模型(如DeepSeek、OpenAI、Grok等)的出现,对程序员这个行业产生了深远的影响。在这篇文章中,我们将探讨这些变化,分析影响,并展望未来的发展趋势。一、当前影响1.自动化代码生成大语言模型的一个直接影响是代码自动化的能力。这些模型可以理解代码上下文,并生成功能性代码。例如,GitHubCopilot已经成为许多开发者的辅助工具,能够根据注释或部分

- 【AI辅助工具】Trae和Cursor 对比分析

Hello kele

人工智能AI编程

Trae和Cursor都是旨在提升编程效率的AI辅助工具,但在功能、定位和用户体验上有所差异。Trae:Trae是字节跳动推出的AI集成开发环境(IDE),专为中文开发者设计,提供全中文界面,符合国人使用习惯。主要特点:智能问答与代码自动补全:支持通过自然语言描述需求,自动生成相应的代码,减少手动编写代码的时间。Builder模式:类似于Cursor的Composer功能,帮助用户从零开始构建完整

- DeepSeek:AI赋能的无限可能——从日常生活到职业进阶的全场景探索

Hello kele

人工智能人工智能

引言在人工智能技术飞速发展的今天,DeepSeek作为一款国产AI工具,凭借其强大的推理能力、自然语言处理效率和场景化应用潜力,正在重塑人类解决问题的方式。从撰写演讲稿到制定投资策略,从家庭教育到企业管理,DeepSeek通过“自然语言对话”的交互模式,将复杂任务简化为几步提示词的输入,真正实现了“所想即所得”。本文将从七大核心场景出发,系统解析DeepSeek如何成为个人与组织的智能助手,推动效

- 使用OpenCV和Python将图像读取为RGB

UixnContext

opencvpython人工智能OpenCV

在计算机视觉和图像处理中,OpenCV是一个广泛使用的开源库,提供了许多功能强大的图像处理工具。其中一个常见的任务是将图像读取为RGB格式,以便进一步处理和分析。在本文中,我将向您展示如何使用OpenCV和Python来实现这个任务。首先,确保您已经安装了OpenCV库。您可以使用以下命令在Python中安装OpenCV:pipinstallopencv-python一旦安装完成,我们可以开始写代

- 在VSCode中遇到Vetur插件与其他插件冲突时,

安琪CiCi

网络协议

1.检查冲突插件-常见冲突场景:-Vetur与VueLanguageFeatures(Volar):两者功能重叠,建议禁用Vetur,改用官方推荐的Volar。-格式化工具冲突(如Prettier、ESLint):多个格式化插件可能导致代码保存时行为异常。-操作步骤:1.打开VSCode扩展面板(Ctrl+Shift+X)。2.搜索已安装的插件,尝试禁用可疑插件(如Volar或其他Vue相关插件)

- kali连接蓝牙_蓝牙攻击指南(kali)

weixin_39805924

kali连接蓝牙

基本操作hciconfig查看蓝牙设备信息hcitool:这是一个查询工具。可以用来查询设备名称,设备ID,设备类别和设备时钟。hcidump:可以使用这个来嗅探蓝牙通信hciconfighci0up启动蓝牙设备hciconfighci0down关闭蓝牙设备servicebluetoothstart启动蓝牙服务bluetoothctl蓝牙控制台错误Failedtopair:org.bluez.Er

- 电商智能客服实战(三)-需求感知模块具体实现

power-辰南

企业级AI项目实战人工智能NERNLU自然语言AIAGENT

电商智能客服实战(一)—概要设计电商智能客服实战(二)需求感知模块模型微调实现一、整体架构设计1.1模块定位需求感知模块作为智能客服系统的前端处理单元,负责对用户输入进行多维度解析,输出结构化语义理解结果,为下游决策引擎提供数据支撑。1.2核心流程图用户输入需求感知模块情感分析NLU意图识别NER实体识别参数提取规划模块AutoGPT生成步骤规则引擎匹配反馈集成工具模块订单查询API工单API知识

- 电商智能客服实战(一)---概要设计

power-辰南

企业级AI项目实战人工智能aiagent智能客服大模型NERNUL

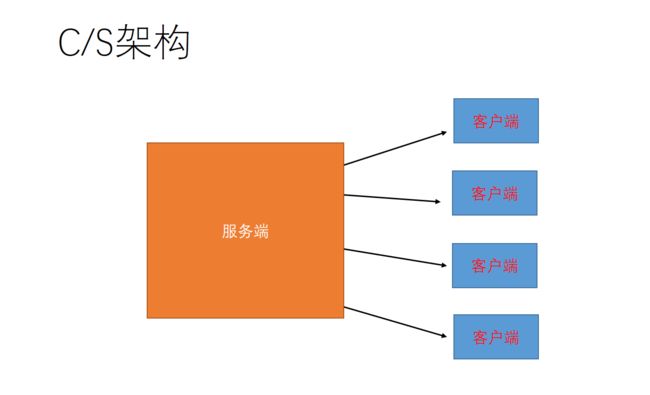

第一章系统架构全景图模块组成与层级关系:智能客服API层:系统唯一入口,处理多协议请求需求感知模块:用户需求解析核心模块规划模块:决策与解决方案生成中心规划-工具模块:业务能力扩展接口用户交互模块:对话管理与个性化交互辅助监控及调试模块:全链路追踪与质量保障第二章智能客服API层功能与数据流通过HTTP/gRPC请求协议转换身份认证请求路由负载均衡限流熔断需求感知模块技术实现:协议支持:FastA

- 《工业控制系统网络安全防护指南》|安全运营

VEDA 卫达信息

网络安全

《工业控制系统网络安全防护指南》工业控制系统作为工业生产运行的基础核心,其网络安全事关企业运营和生产安全、产业链供应链安全稳定、经济社会运行和国家安全。随着工业企业数字化转型步伐加快,工业控制系统开放互联趋势明显,工业企业面临的网络安全风险与日俱增,工业企业加强网络安全防护需求迫切。2016年,工业和信息化部出台《工业控制系统信息安全防护指南》,对有效指导工业企业开展工控安全防护工作发挥了积极作用

- 网络安全中解码图片是什么

Hacker_Nightrain

fpga开发web安全网络

huffman解码是JPEG图片解码里面的关键步骤,也是最复杂的一步。在fsm模块中DHT状态下读取的不仅仅是huffman表,还有另外两个表,一个是存放1-16不同码长的最小编码的一个表,另一个是存放最小编码的地址的表。在huffman解码中需要用到这两个表,还有在本模块也集成了反量化模块。huffman解码的步骤:(1):判断解码数据的类型选择与之对应的表。(2):进行码长的判断。(3):计算

- 私有IP、VLAN和VPC,分别适合哪些场景你知道吗?

Akamai中国

云计算tcp/ip网络协议网络云计算云平台云服务VPC

当我们在云中构建应用程序,尤其是使用了第三方云服务商的服务并且我们无法完全掌控后端的每部分时,安全性可能是最需要关注的地方。但这是一项充满挑战的工作,因为保护应用程序的方法实在是太多了!为了改善安全性,开发者可能会使用大量工具和资源,以至于我们也许很难理解和选择所需的内容。这就像给购物狂人一张无限额的信用卡然后把Ta丢在高档购物中心里一样!说真的,确实会有点让人感觉不知所措。我们会面临各种选择:I

- 【全开源】Java陪诊小程序医院陪护陪诊小程序APP源码

指间代码师

java小程序开发语言微信开放平台微信小程序大数据

陪诊小程序医院陪护陪诊小程序是一种结合了医疗服务和便捷技术的创新工具,旨在为需要陪诊服务的患者提供全方位的支持和帮助。一、功能预约挂号:患者可以通过陪诊小程序直接预约挂号,选择适合的医生和就诊时间,避免了传统挂号方式的繁琐和耗时。陪诊服务:小程序提供陪诊员服务,陪诊员可以协助患者完成挂号、取药、缴费等流程,确保患者能够顺利就医。在线咨询:患者可以通过小程序与医生进行在线沟通,获取专业的医疗建议和健

- vue3的福音框架arco.design

丁爸

web前端arcodesign

1.简介1.1.概述Vue3框架Arco.design是一个基于Vue3的开源设计系统,它提供了一系列的UI组件和工具,可以帮助开发者快速构建高质量的Web应用。Arco.design是一个功能丰富、易于定制、性能优化的Vue3框架,非常适合用于构建高质量的Web应用。1.2.学习资源关于Vue3框架Arco.design的学习资源,以下是一些官方和社区提供的学习链接:Arco.design官网:

- Conda 环境搭建实战:从基础到进阶

嘉图明

condaneo4j

在当今复杂多变的软件开发与数据科学领域,拥有一个稳定、可复现且易于管理的开发环境是项目成功的基石。Conda作为一款强大的跨平台环境管理与包管理工具,为开发者提供了便捷高效的环境搭建与依赖管理解决方案。本文将深入探讨Conda环境搭建的实战技巧,从基础概念到高级应用,助力开发者打造理想的开发环境。Conda基础概念解析什么是CondaConda最初是为Python语言开发的包和环境管理系统,但如今

- Golang的代码自动化生成

caihuayuan4

面试题汇总与解析springsqljava大数据课程设计

Golang的代码自动化生成一、什么是代码自动化生成代码自动化生成的定义代码自动化生成是指利用工具或程序,在符合一定规则和条件的情况下,自动生成特定的代码结构、模板或文件。这种技术可以大大提高开发效率,降低出错率,同时减少重复劳动,使开发人员能够更专注于解决业务逻辑和技术难题。代码自动化生成的应用代码自动化生成可以应用于许多场景,比如创建模型类、数据库操作代码、API接口定义、文档生成等。通过定义

- 统信uos安装vscode开发工具提示缺失依赖包 libxkbfile1 的解决方案

全栈小董

问题解决vscodeide编辑器统信uoslinux

我在统信uos操作系统下安装vscode开发工具时,提示:依赖缺失依赖libxkbfile1解决方法:点击这个地址重新下载依赖包http://mirrors.ustc.edu.cn/debian/pool/main/libx/libxkbfile/libxkbfile1_1.1.0-1_amd64.deb安装好后再次安装vscode的deb包即可

- Visual Studio Code (VSCode) 使用 GDB 进行调试

Willliam_william

Linux服务器使用vscode

在VisualStudioCode(VSCode)中使用GDB进行调试,通常用于调试C/C++程序。以下是配置和使用GDB调试的步骤:1.安装必要工具确保已安装以下工具:GCC/G++:用于编译C/C++代码。GDB:GNU调试器。VSCode:代码编辑器。C/C++扩展:VSCode的C/C++扩展。安装GCC/G++和GDB在Linux上,可以通过包管理器安装:sudoapt-getupdat

- 使用 Python 快速扫描局域网中活动的 IP

技术探索

pythontcp/ip开发语言

部分数据来源:ChatGPT本文仅用于信息安全的学习,请遵守相关法律法规,严禁用于非法途径。若观众因此作出任何危害网络安全的行为,后果自负,与本人无关。简介如果你需要在局域网中查找活动的IP地址,那么这个Python脚本可以帮助你快速地扫描整个局域网,并输出所有活动的IP地址,最后将它们存储到一个文件中,方便你查看。这个脚本基于Python语言,使用了os和threading模块,它能够快速扫描所

- 获取网页内图片,并生成PDF文档

软科

pdfpython开发语言

2024年小升初教材变更了,但是书店买不到新教材,看到网上有电子版教材,就写了个方法将教材图片来取下来并生成PDF文档,这样方便打印学习了。在此处记录一下方法。第一步:使用jsoup工具类抓取网页中的图片并保存本地:登录后复制publicstaticvoidmain(String[]args)throwsIOException{//网上电子版教材地址URLurl=newURL("教材网络地址");

- ADB 和 Monkey 进行 Android 应用的测试和调试

小赖同学啊

自动化测试(apppcAPI)adbandroid

ADB(AndroidDebugBridge)和Monkey是Android开发和测试中常用的工具。ADB用于与Android设备通信,而Monkey是一个压力测试工具,可以模拟用户随机操作。以下是它们的高级用法,帮助您更高效地进行Android应用测试和调试。一、ADB的高级用法1.设备管理查看连接的设备:adbdevices连接远程设备:adbconnect断开远程设备:adbdisconne

- 知识篇 | 低代码开发(Low-Code Development)是个什么东东?

db_murphy

低代码

一、低代码的起源与历史背景低代码开发的核心理念可以追溯到上世纪80年代的第四代编程语言(4GL)和快速应用开发工具(RAD),例如PowerBuilder和VisualBasic。这些工具通过图形化界面简化了开发流程,但受限于本地化部署和封闭生态。2000年后,随着云计算和SaaS(软件即服务)的兴起,低代码开发进入新阶段。典型代表包括:Salesforce的Force.com(2005年):首个

- Python爬虫实战:四个常见案例详解!

Python_trys

python爬虫开发语言Python基础编程语言Python爬虫Python入门

包含编程籽料、学习路线图、爬虫代码、安装包等!【点击这里领取!】网络爬虫是数据采集的重要工具,Python凭借其丰富的库和简洁的语法,成为了爬虫开发的首选语言。本文将详细介绍四个常见的Python爬虫实战案例,帮助你从入门到精通。目录案例一:静态网页数据抓取案例二:动态网页数据抓取案例三:模拟登录与表单提交案例四:数据存储与导出1.环境准备在开始之前,确保你已经安装了以下Python库:pipin

- 视觉定位 完整软件:C# + Halcon,流程可配置、多品牌相机支持、模板匹配与实时播放,【教程】使用C# + Halcon实现可配置的视觉定位软件,支持多品牌相机采图和模板匹配,实时播放输出结果,

QhVRjZTKJ

数码相机c#开发语言

视觉定位完整软件。开发语言:C#+Halcon。1.流程可配置;2.海康威视相机采图,可定制成其它品牌相机(Basler,映美精等);3.模板匹配;4.定位指针,拟合圆,拟合矩形;跟随模板匹配跑;5.实时播放;输出结果对列;6.代码结构使用共同接口,方便工具扩展。ID:8499727635025643L_买卖不成仁义在【标题】视觉定位软件源码解析与定制化服务【摘要】本文基于C#+Halcon开发语

- Python图片识别脚本:从零开始实现图像识别!

Python_trys

python开发语言编程Python入门Python基础Python识别Python学习

包含编程籽料、学习路线图、爬虫代码、安装包等!【点击领取!】图像识别是计算机视觉领域的一个重要应用,Python凭借其丰富的库和工具,成为了实现图像识别的首选语言之一。本文将带你从零开始,使用Python编写一个简单的图片识别脚本。我们将使用OpenCV和TensorFlow来实现这个功能。1.环境准备在开始之前,我们需要安装一些必要的Python库。你可以使用pip来安装这些库:pipinsta

- 《Docker 核心概念揭秘:如何让软件开发像烹饪一样简单》

TechStack 创行者

#服务器容器Linuxdocker容器运维

Docker核心概念通俗解读1.镜像(Image)——软件的“预制菜”是什么:镜像是打包好的软件环境,包含代码、工具、配置等所有依赖,就像餐厅提前备好的半成品菜,拆开包装就能烹饪。核心特点不可修改:一旦制作完成,镜像内容就固定不变,确保不同环境运行效果一致。分层结构:像叠积木一样分层构建,基础层(如操作系统)和功能层(如Python环境)可复用,节省存储空间。2.容器(

- 夏新R210 5G CPE的刷机方法

虎王科技

嵌入式硬件数据库

随身WiFi相关(程序+源码+工具+调试部署+开发环境)包含4G/5G/CPE设备,总共500多GB以上,文章末尾可获取,在最后面了。关于夏新R2105GCPE的刷机方法,由于直接提供刷机包可能涉及版权等问题,因此无法直接给出具体的下载链接。不过,可以给出一般的刷机步骤和注意事项,帮助您了解如何安全地进行刷机操作:###刷机前准备1.**备份数据**:在刷机前,请务必备份设备中的重要数据,以防万一

- Python第十四课:数据可视化 | 信息炼金术

程之编

Python学习笔记python信息可视化开发语言

本节目标掌握Matplotlib基础图表绘制理解Seaborn高级统计可视化学会使用Pyecharts制作交互式图表开发实战项目:疫情数据动态仪表盘掌握可视化设计原则与优化技巧1️⃣可视化工具全景图生活化比喻:Matplotlib→手工雕刻刀(精细但需技巧)Seaborn→智能雕刻机(快速成型)Pyecharts→全息投影仪(动态交互)2️⃣Matplotlib基础:从折线到热力图折线图与柱状图i

- 算法 单链的创建与删除

换个号韩国红果果

c算法

先创建结构体

struct student {

int data;

//int tag;//标记这是第几个

struct student *next;

};

// addone 用于将一个数插入已从小到大排好序的链中

struct student *addone(struct student *h,int x){

if(h==NULL) //??????

- 《大型网站系统与Java中间件实践》第2章读后感

白糖_

java中间件

断断续续花了两天时间试读了《大型网站系统与Java中间件实践》的第2章,这章总述了从一个小型单机构建的网站发展到大型网站的演化过程---整个过程会遇到很多困难,但每一个屏障都会有解决方案,最终就是依靠这些个解决方案汇聚到一起组成了一个健壮稳定高效的大型系统。

看完整章内容,

- zeus持久层spring事务单元测试

deng520159

javaDAOspringjdbc

今天把zeus事务单元测试放出来,让大家指出他的毛病,

1.ZeusTransactionTest.java 单元测试

package com.dengliang.zeus.webdemo.test;

import java.util.ArrayList;

import java.util.List;

import org.junit.Test;

import

- Rss 订阅 开发

周凡杨

htmlxml订阅rss规范

RSS是 Really Simple Syndication的缩写(对rss2.0而言,是这三个词的缩写,对rss1.0而言则是RDF Site Summary的缩写,1.0与2.0走的是两个体系)。

RSS

- 分页查询实现

g21121

分页查询

在查询列表时我们常常会用到分页,分页的好处就是减少数据交换,每次查询一定数量减少数据库压力等等。

按实现形式分前台分页和服务器分页:

前台分页就是一次查询出所有记录,在页面中用js进行虚拟分页,这种形式在数据量较小时优势比较明显,一次加载就不必再访问服务器了,但当数据量较大时会对页面造成压力,传输速度也会大幅下降。

服务器分页就是每次请求相同数量记录,按一定规则排序,每次取一定序号直接的数据

- spring jms异步消息处理

510888780

jms

spring JMS对于异步消息处理基本上只需配置下就能进行高效的处理。其核心就是消息侦听器容器,常用的类就是DefaultMessageListenerContainer。该容器可配置侦听器的并发数量,以及配合MessageListenerAdapter使用消息驱动POJO进行消息处理。且消息驱动POJO是放入TaskExecutor中进行处理,进一步提高性能,减少侦听器的阻塞。具体配置如下:

- highCharts柱状图

布衣凌宇

hightCharts柱图

第一步:导入 exporting.js,grid.js,highcharts.js;第二步:写controller

@Controller@RequestMapping(value="${adminPath}/statistick")public class StatistickController { private UserServi

- 我的spring学习笔记2-IoC(反向控制 依赖注入)

aijuans

springmvcSpring 教程spring3 教程Spring 入门

IoC(反向控制 依赖注入)这是Spring提出来了,这也是Spring一大特色。这里我不用多说,我们看Spring教程就可以了解。当然我们不用Spring也可以用IoC,下面我将介绍不用Spring的IoC。

IoC不是框架,她是java的技术,如今大多数轻量级的容器都会用到IoC技术。这里我就用一个例子来说明:

如:程序中有 Mysql.calss 、Oracle.class 、SqlSe

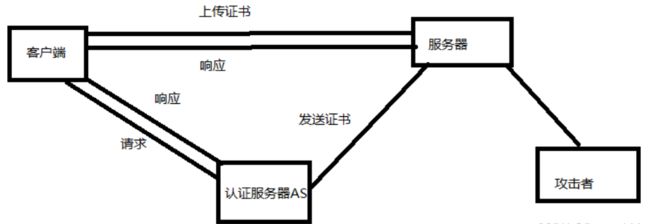

- TLS java简单实现

antlove

javasslkeystoretlssecure

1. SSLServer.java

package ssl;

import java.io.FileInputStream;

import java.io.InputStream;

import java.net.ServerSocket;

import java.net.Socket;

import java.security.KeyStore;

import

- Zip解压压缩文件

百合不是茶

Zip格式解压Zip流的使用文件解压

ZIP文件的解压缩实质上就是从输入流中读取数据。Java.util.zip包提供了类ZipInputStream来读取ZIP文件,下面的代码段创建了一个输入流来读取ZIP格式的文件;

ZipInputStream in = new ZipInputStream(new FileInputStream(zipFileName));

&n

- underscore.js 学习(一)

bijian1013

JavaScriptunderscore

工作中需要用到underscore.js,发现这是一个包括了很多基本功能函数的js库,里面有很多实用的函数。而且它没有扩展 javascript的原生对象。主要涉及对Collection、Object、Array、Function的操作。 学

- java jvm常用命令工具——jstatd命令(Java Statistics Monitoring Daemon)

bijian1013

javajvmjstatd

1.介绍

jstatd是一个基于RMI(Remove Method Invocation)的服务程序,它用于监控基于HotSpot的JVM中资源的创建及销毁,并且提供了一个远程接口允许远程的监控工具连接到本地的JVM执行命令。

jstatd是基于RMI的,所以在运行jstatd的服务

- 【Spring框架三】Spring常用注解之Transactional

bit1129

transactional

Spring可以通过注解@Transactional来为业务逻辑层的方法(调用DAO完成持久化动作)添加事务能力,如下是@Transactional注解的定义:

/*

* Copyright 2002-2010 the original author or authors.

*

* Licensed under the Apache License, Version

- 我(程序员)的前进方向

bitray

程序员

作为一个普通的程序员,我一直游走在java语言中,java也确实让我有了很多的体会.不过随着学习的深入,java语言的新技术产生的越来越多,从最初期的javase,我逐渐开始转变到ssh,ssi,这种主流的码农,.过了几天为了解决新问题,webservice的大旗也被我祭出来了,又过了些日子jms架构的activemq也开始必须学习了.再后来开始了一系列技术学习,osgi,restful.....

- nginx lua开发经验总结

ronin47

使用nginx lua已经两三个月了,项目接开发完毕了,这几天准备上线并且跟高德地图对接。回顾下来lua在项目中占得必中还是比较大的,跟PHP的占比差不多持平了,因此在开发中遇到一些问题备忘一下 1:content_by_lua中代码容量有限制,一般不要写太多代码,正常编写代码一般在100行左右(具体容量没有细心测哈哈,在4kb左右),如果超出了则重启nginx的时候会报 too long pa

- java-66-用递归颠倒一个栈。例如输入栈{1,2,3,4,5},1在栈顶。颠倒之后的栈为{5,4,3,2,1},5处在栈顶

bylijinnan

java

import java.util.Stack;

public class ReverseStackRecursive {

/**

* Q 66.颠倒栈。

* 题目:用递归颠倒一个栈。例如输入栈{1,2,3,4,5},1在栈顶。

* 颠倒之后的栈为{5,4,3,2,1},5处在栈顶。

*1. Pop the top element

*2. Revers

- 正确理解Linux内存占用过高的问题

cfyme

linux

Linux开机后,使用top命令查看,4G物理内存发现已使用的多大3.2G,占用率高达80%以上:

Mem: 3889836k total, 3341868k used, 547968k free, 286044k buffers

Swap: 6127608k total,&nb

- [JWFD开源工作流]当前流程引擎设计的一个急需解决的问题

comsci

工作流

当我们的流程引擎进入IRC阶段的时候,当循环反馈模型出现之后,每次循环都会导致一大堆节点内存数据残留在系统内存中,循环的次数越多,这些残留数据将导致系统内存溢出,并使得引擎崩溃。。。。。。

而解决办法就是利用汇编语言或者其它系统编程语言,在引擎运行时,把这些残留数据清除掉。

- 自定义类的equals函数

dai_lm

equals

仅作笔记使用

public class VectorQueue {

private final Vector<VectorItem> queue;

private class VectorItem {

private final Object item;

private final int quantity;

public VectorI

- Linux下安装R语言

datageek

R语言 linux

命令如下:sudo gedit /etc/apt/sources.list1、deb http://mirrors.ustc.edu.cn/CRAN/bin/linux/ubuntu/ precise/ 2、deb http://dk.archive.ubuntu.com/ubuntu hardy universesudo apt-key adv --keyserver ke

- 如何修改mysql 并发数(连接数)最大值

dcj3sjt126com

mysql

MySQL的连接数最大值跟MySQL没关系,主要看系统和业务逻辑了

方法一:进入MYSQL安装目录 打开MYSQL配置文件 my.ini 或 my.cnf查找 max_connections=100 修改为 max_connections=1000 服务里重起MYSQL即可

方法二:MySQL的最大连接数默认是100客户端登录:mysql -uusername -ppass

- 单一功能原则

dcj3sjt126com

面向对象的程序设计软件设计编程原则

单一功能原则[

编辑]

SOLID 原则

单一功能原则

开闭原则

Liskov代换原则

接口隔离原则

依赖反转原则

查

论

编

在面向对象编程领域中,单一功能原则(Single responsibility principle)规定每个类都应该有

- POJO、VO和JavaBean区别和联系

fanmingxing

VOPOJOjavabean

POJO和JavaBean是我们常见的两个关键字,一般容易混淆,POJO全称是Plain Ordinary Java Object / Plain Old Java Object,中文可以翻译成:普通Java类,具有一部分getter/setter方法的那种类就可以称作POJO,但是JavaBean则比POJO复杂很多,JavaBean是一种组件技术,就好像你做了一个扳子,而这个扳子会在很多地方被

- SpringSecurity3.X--LDAP:AD配置

hanqunfeng

SpringSecurity

前面介绍过基于本地数据库验证的方式,参考http://hanqunfeng.iteye.com/blog/1155226,这里说一下如何修改为使用AD进行身份验证【只对用户名和密码进行验证,权限依旧存储在本地数据库中】。

将配置文件中的如下部分删除:

<!-- 认证管理器,使用自定义的UserDetailsService,并对密码采用md5加密-->

- mac mysql 修改密码

IXHONG

mysql

$ sudo /usr/local/mysql/bin/mysqld_safe –user=root & //启动MySQL(也可以通过偏好设置面板来启动)$ sudo /usr/local/mysql/bin/mysqladmin -uroot password yourpassword //设置MySQL密码(注意,这是第一次MySQL密码为空的时候的设置命令,如果是修改密码,还需在-

- 设计模式--抽象工厂模式

kerryg

设计模式

抽象工厂模式:

工厂模式有一个问题就是,类的创建依赖于工厂类,也就是说,如果想要拓展程序,必须对工厂类进行修改,这违背了闭包原则。我们采用抽象工厂模式,创建多个工厂类,这样一旦需要增加新的功能,直接增加新的工厂类就可以了,不需要修改之前的代码。

总结:这个模式的好处就是,如果想增加一个功能,就需要做一个实现类,

- 评"高中女生军训期跳楼”

nannan408

首先,先抛出我的观点,各位看官少点砖头。那就是,中国的差异化教育必须做起来。

孔圣人有云:有教无类。不同类型的人,都应该有对应的教育方法。目前中国的一体化教育,不知道已经扼杀了多少创造性人才。我们出不了爱迪生,出不了爱因斯坦,很大原因,是我们的培养思路错了,我们是第一要“顺从”。如果不顺从,我们的学校,就会用各种方法,罚站,罚写作业,各种罚。军

- scala如何读取和写入文件内容?

qindongliang1922

javajvmscala

直接看如下代码:

package file

import java.io.RandomAccessFile

import java.nio.charset.Charset

import scala.io.Source

import scala.reflect.io.{File, Path}

/**

* Created by qindongliang on 2015/

- C语言算法之百元买百鸡

qiufeihu

c算法

中国古代数学家张丘建在他的《算经》中提出了一个著名的“百钱买百鸡问题”,鸡翁一,值钱五,鸡母一,值钱三,鸡雏三,值钱一,百钱买百鸡,问翁,母,雏各几何?

代码如下:

#include <stdio.h>

int main()

{

int cock,hen,chick; /*定义变量为基本整型*/

for(coc

- Hadoop集群安全性:Hadoop中Namenode单点故障的解决方案及详细介绍AvatarNode

wyz2009107220

NameNode

正如大家所知,NameNode在Hadoop系统中存在单点故障问题,这个对于标榜高可用性的Hadoop来说一直是个软肋。本文讨论一下为了解决这个问题而存在的几个solution。

1. Secondary NameNode

原理:Secondary NN会定期的从NN中读取editlog,与自己存储的Image进行合并形成新的metadata image

优点:Hadoop较早的版本都自带,