云计算安全参考架构 概述

声明

本文是学习GB-T 35279-2017 信息安全技术 云计算安全参考架构. 而整理的学习笔记,分享出来希望更多人受益,如果存在侵权请及时联系我们

云计算安全参考架构 概述

云计算的相关概念

云计算由一个可配置的共享资源池组成,该资源池提供网络、服务器、存储、应用与服务等多种硬件与软件资源。资源池具备自我管理能力,用户只需少量参与就可以方便快捷地按需获取资源。云计算提高了资源可用性,具有五个基本特征、三种服务模式和四种部署模型。

云计算的五个基本特征为按需自助服务、泛在接入、资源池化、快速伸缩性与服务可计量。具体内容参见GB/T 31167-2014。

云计算的三种服务模式为软件即服务(SaaS)、平台即服务(PaaS)与基础设施即服务(IaaS)。具体内容参见GB/T 31167-2014。

云计算的四种部署模型为私有云、公有云、社区云和混合云。具体内容参见GB/T 31167-2014。

云计算的参与角色

在云计算的业务执行流程中,主要有五类角色:云服务商、云服务客户、云审计者、云代理者和云基础网络运营者。每个角色可以由一个或多个实体(个人或机构)担任,针对不同的云计算服务模式与部署模型上述角色中的某几个角色也可以由同一实体担任,各类角色具体描述如下:

——云服务商是负责为云服务客户直接或间接提供服务的实体,云服务商的相关活动主要包括云服务资源的部署、编排、运营、监控与管理等。

——云服务客户是为使用云资源同云服务商建立业务关系的参与方,云服务客户可以直接作为用户使用云服务,云服务客户也可为保证用户使用云服务的运行稳定而提供服务计量、计费与资源购买等运营管理服务。

——云代理者是管理云服务使用、性能与交付的实体,并在云服务商与云服务客户之间进行协商。一般来说,云代理者提供下述三类服务:聚合、仲裁与中介。

——云审计者负责对云服务进行独立评估、审计,负责审计云服务的供应与使用。云审计通常覆盖运营、性能与安全,检查一组特定的审计准则是否得到满足。

——云基础网络运营者是云服务连接与传输的执行者,主要提供基础网络通信服务。

云计算的安全挑战

对于云服务客户,最适合其业务与安全需求的云计算安全方案和云服务模式与部署模型密切相关。每个迁移到云的应用都具有不同的安全需求,应根据这些需求部署相应的安全措施。云计算安全参考架构在理论与实践上继承了传统的网络安全与信息安全知识,同时也增加了基于云特性的安全需求。这些云特性包括:

——宽带网络接入

——降低云服务客户对数据中心的可视性及控制力度

——动态的系统边界

——多租户

——数据驻留在云服务商

——自动部署与弹性扩展

这些云计算自身的特性给云服务客户带来了与传统信息技术解决方案不同的安全风险(详见附录A),影响生态系统的安全。为保持迁移到云后的数据的安全级别,云服务客户应提前确定所有云特有的风险及调整后的安全措施,并通过商业合同或服务级别协议(SLA)要求云服务商识别、控制并正确部署所有的安全组件。

云服务客户应基于风险分析确定应部署的安全措施,确保迁移到云中的数据与应用安全。云服务客户应根据不同情形明确云服务商与云代理者各自的安全职责及应采取的安全措施。

所有的云参与者都有职责保障云服务安全,确保能够满足云服务客户的安全需求,包括但不限于:

——风险分析、风险评估、脆弱性评估、业务持续性规划与灾难备份规划;

- 物理与环境安全策略、用户帐户终止程序、持续规划,包括:测试协议、事件报告与应急响应规划、设备布局等;

——符合国家、行业、企业等相关信息安全标准;

——供应商设施、安全基础设施、人力资源管理、物理安全与环境安全;

——将服务的恢复计划纳入量化的恢复点目标(RPO)与恢复时间目标(RTO);

——云服务商与云代理者的安全现状。

- 云计算参与角色的安全职责

在GB/T 31167-2014中描述了云服务商和云服务客户在不同服务模式下的安全控制范围。如图1所示,云服务客户实施安全组件的责任在IaaS服务中较大,在PaaS服务中降低,在SaaS服务中最小,而云服务商与云代理者共同负责实施的安全组件,责任从IaaS、PaaS到SaaS分别增多。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-sspBt8n9-1678596618008)(null)]

图1服务模式与控制范围的关系

云服务客户

云服务客户浏览来自云服务商或云代理者的服务目录,请求适当的服务。云服务客户应遵循云服务商或云代理者的云服务级别协议(SLA)。云服务客户可在有效使用服务前,与云服务商或云代理者签署服务合同,使用云服务级别协议方式明确云服务商与/或云代理者需要满足的安全技术与安全要求。

任何代表组织(例如政府)处理组织信息或运行信息系统的云服务客户、云服务商与云代理者应满足与原组织相同的安全需求。安全需求也适用于在外部子系统上存储、处理或传输的政府信息,以及子系统或相关系统所提供的任何服务。

当政府机构(作为云服务客户)选购云服务时,云服务客户负责确定保护数据迁移到云所需的安全组件集与相关控制措施,并确定与/或认可所选择的组件与控制措施实施的方式。 一般情况下,所选择的安全组件与控制措施由云服务客户、云服务商与云代理者共同实施,并承担各自的安全责任。

云服务商

云服务商是负责为云服务客户直接或间接提供服务的实体,获取并管理用于提供服务的云基础架构,运行SaaS、PaaS云软件,通过网络向云服务客户交付云服务。云服务商的活动可以分类为:服务部署、服务编排、服务管理、安全与隐私保护。

从技术角度,云服务商既可以直接向云服务客户提供服务,也可以面向技术代理者提供服务。技术代理者可以加入透明的功能层改进与扩展云服务商的服务(详见5.4)。目前,主要有两种类型的云服务商:主服务商与中介服务商。

- 主服务商。主服务商通过其自有的基础设施为用户提供服务。虽然主服务商可以通过第三方(如代理者、中介服务商等)向云服务客户提供服务,但主服务商一般不会提供源自其他云服务商的服务。

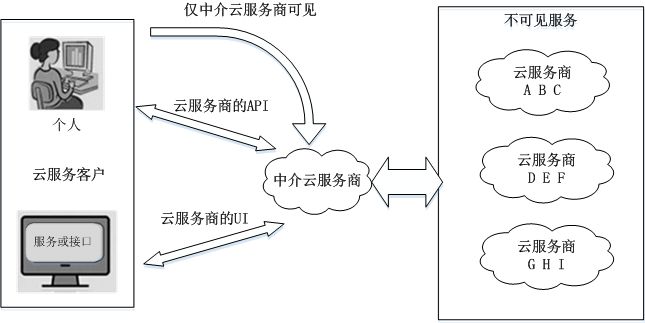

- 中介服务商。中介服务商具有与其他云服务商交互的能力,并可使主服务商不可见且对云服务用户透明(如图2所示)。从安全角度,所有要求主服务商提供的安全服务与组件,中介服务商也同样需要提供。

图2 中介云服务商

云代理者

云代理者是管理云服务使用、性能与交付的实体,并在云服务商与云服务客户之间进行协商。

随着云计算的演进,由云服务客户完成云服务的集成可能过于复杂。这种情况下,云服务客户可以向云代理者请求服务,而不是直接与云服务商签署合同。云代理者提供一个单一的入口点管理多个云服务。云代理者与云中介服务商的主要区别有两点:一是云代理者有能力为多个不同的云服务商提供一个单独的一致性接口;二是对客户的透明可见性:客户明确知道谁在后台提供服务;而中介云服务商则不提供这种透明可见性。

承担云代理者角色的组织可能提供下列服务:

- 聚合:云代理者聚合与集成多个服务到一个或多个新服务中。云代理者提供数据集成,并确保数据在云服务客户与多个云服务商之间安全移动;

——仲裁:服务仲裁与服务聚合相似,只是被聚合的服务不固定。服务仲裁说明云代理者可以根据

数据或服务上下文的特点,从多个云服务商灵活地选择服务。

- 中介:云代理者为云服务客户改进某些服务,或提供增值服务增强原有的服务。例如:访问云服务的管理、身份管理、性能报告、增强的安全性等。

作为云代理者的组织可以提供下述一种或两种服务:

- 业务与关系支持服务(例如,计费与合同中介、仲裁与聚合);

——技术支持服务(例如,服务聚合、仲裁与技术中介);主要的工作是处理多个云服务商之间的互操作性。

云业务代理者只提供业务与关系服务,不处理云服务客户在云中的任何数据、操作或组件(例如图像、卷、防火墙)。

相反,云技术代理者与云服务客户的资产进行交互:云技术代理者从多个云服务商处聚合服务,并通过处理单点入口与互操作性增加一个技术功能层。这两种云代理者角色不是相互排斥的。例如,一个特定实体可以在一个场景下作为云业务代理者,在另一个场景下作为云技术代理者,并在第三种场景下同时作为云业务代理者与云技术代理者。

云业务代理者也可以提供增值中介服务,例如服务目录查询、订购处理、客户关系管理、统一计费等。

云技术代理者可以提供跨云服务商的技术服务,如云服务协同、负荷管理与业务激增管理,统一的身份识别与授权管理、安全管理、度量检索、成本与使用情况报告等。

云审计者

云审计者是对云服务进行独立评估的一方,对云服务商提供的服务在安全控制、隐私影响、性能等方面进行评估。

云审计者应对信息系统的安全措施与已接受的审计标准的一致性进行评估,确定安全措施是否正确实施,判断产生的结果是否符合系统的安全需求。安全审计也应包括与法规与安全策略的一致性验证。云审计者应确保审计记录未被修改,法律与业务数据已按需求归档。

由于审计过程的重要性、审计的复杂性与被审计目标的多变性,本标准对云审计的分析仅从安全角度出发,只考虑云审计者在审计过程、评估过程与审计报告中对保护访问与收集数据的安全组件的责任。

云基础网络运营者

云基础网络运营者通过网络、通信与其他访问设备为云服务客户与云服务商之间提供云服务的连接与传输。例如,云服务客户可以通过网络设备(例如计算机、笔记本电脑、移动电话、移动互联网设备(MIDs)等)获得云服务。云服务的分配一般由网络与电信运营商或传输代理提供,传输代理是指提供存储介质(如高容量的硬盘驱动器)物理传输的商业组织。云服务商与云基础网络运营者应签署服务级别协议(SLA),提供与SLAs级别一致的服务,并可要求云基础网络运营者提供云服务客户与云服务商之间专用、安全的连接。

云基础网络运营者还应关注数据进出云时可能面临的安全风险与威胁,负责维护跨越其管理系统的安全措施,并进行安全测试与风险管理。云基础网络运营者还应能提供专用线路,包括国际专用线路。

云基础网络运营者的安全责任不随云服务所选择的服务模型而改变。

延伸阅读

更多内容 可以 GB-T 35279-2017 信息安全技术 云计算安全参考架构. 进一步学习

联系我们

DB36-T 982-2017 网上审批系统数据接口规范 江西省.pdf