流量、日志分析分析

这周主要以做题为主 先找找理论看然后在buuctrf以及nssctf找了题做

了解wireshark

Wireshark是一款开源的网络协议分析软件,具有录制和检查网络数据包的功能,可以深入了解网络通信中的传输协议、数据格式以及通信行为。Wireshark可以捕获发送和接收的数据包,并将它们展示在用户友好的图形界面上,方便用户进行分析。

使用Wireshark,用户可以观察网络数据包中的各种细节信息,例如IP地址、端口号、数据内容等。Wireshark支持各种操作系统和协议,如果用户想要学习网络协议或解决网络问题,Wireshark是不可缺少的工具之一。

Wireshark软件是Windows、UNIX、Linux和Macintosh OS X系统上非常流行的协议分析器,也就是我们常说的抓包软件。

WinPacp,一种捕获网络数据流的Windows驱动程序。对于Wireshaark软件而言,只有与WinPcap(或叫作pcap)数据包捕获驱动程序和兼容网卡一起使用是,才会显示错误。

Pacp,packet capture,是基于UNIX应用编程接口(API)构建的,又称为libpcap。Winpacp是Windows兼容版,是确保Wireshark分析器正常工作的一个重要组件。

pacp文件

pcap文件是常用的数据报存储格式,可以理解为就是一种文件格式,只不过里面的数据是按照特定格式存储的,所以我们想要解析里面的数据,也必须按照一定的格式。

普通的记事本打开pcap文件显示的是乱码,用安装了HEX-Editor插件的Notepad++打开,能够以16进制数据的格式显示,或者使用sublime打开以十六进制的格式显示。用wireshark这种抓包工具就可以正常打开这种文件,愉快地查看里面的网络数据报了,同时wireshark也可以生成这种格式的文件。

流量分析步骤:

总的来说有以下几个步骤

- 总体把握

- 协议分级

- 端点统计

- 过滤赛选

- 过滤语法

- Host,Protocol,contains,特征值

- 发现异常

- 特殊字符串

- 协议某字段

- flag 位于服务器中

- 数据提取

- 字符串取

- 文件提取

总的来说比赛中的流量分析可以概括为以下三个方向:

- 流量包修复

- 协议分析

- 数据提取

还是打算一边看题一边找知识点,光看理论记不住

这里推荐两个博主的文章 是用wireshark分析imcp以及arp协议的流量

使用wireshark抓取ICMP流量包并分析ICMP协议_wireshark抓包icmp分析_hibiscusyico的博客-CSDN博客

Wireshark抓包分析ARP协议_wireshark抓包arp分析_士别三日wyx的博客-CSDN博客

BUUCTF

[DDCTF2018]流量分析

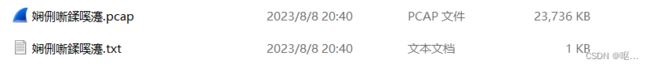

解压之后发现有两个文件

先看一下txt文件

说是有私钥

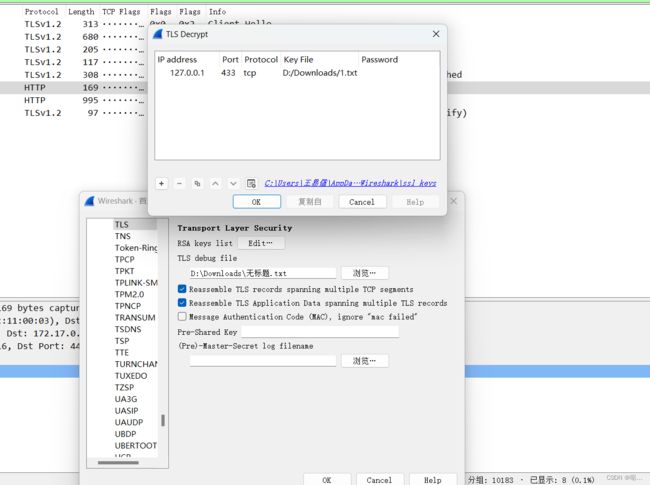

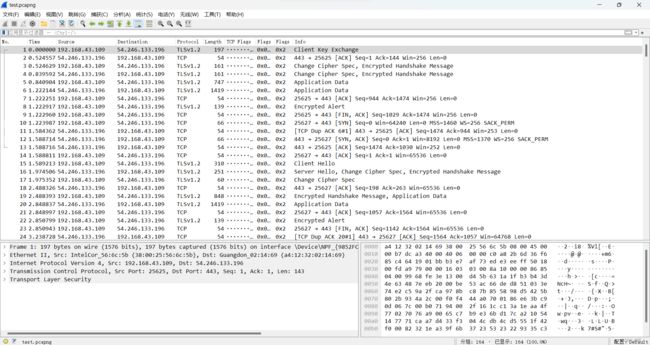

wireshark打开pcap文件看看

大概浏览发现什么协议的流量包都有

这里提一下tls协议 因为有这个协议所以会想到HTTP协议被加密了

TLS是一种加密协议,用于保护网络通信的安全性和隐私性。它使用公钥加密和对称密钥加密两种加密方式来保护通信的安全性,可以防止黑客窃取用户的敏感信息。TLS 1.0、TLS 1.1和TLS 1.2分别于1999年、2006年和2008年发布,进一步增强了安全性和性能。常用的加密算法包括AES、RSA、MD5等。

追踪一下http的 发现没有 提示说补齐私钥格式,说明有部分流量信息被加密了,http流很重要,里边有传输的内容数据,因此搜索http

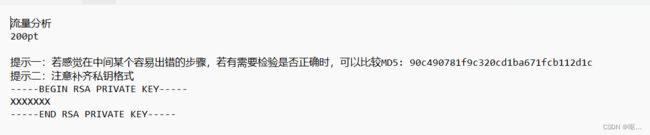

http流打开需要私钥以及私钥的格式,一般私钥就藏在tcp流中,在过滤窗输入tcp contains"KEY"

第一个里面什么都没有,在第二个里面追踪tcp流找到了一串base64编码,并且前面提示到是有一个png图片传输的 所以bsea64转图片打开

得到一张图片

-----BEGIN RSA PRIVATE KEY-----

MIICXAIBAAKBgQDCm6vZmclJrVH1AAyGuCuSSZ8O+mIQiOUQCvN0HYbj8153JfSQ

LsJIhbRYS7+zZ1oXvPemWQDv/u/tzegt58q4ciNmcVnq1uKiygc6QOtvT7oiSTyO

vMX/q5iE2iClYUIHZEKX3BjjNDxrYvLQzPyGD1EY2DZIO6T45FNKYC2VDwIDAQAB

AoGAbtWUKUkx37lLfRq7B5sqjZVKdpBZe4tL0jg6cX5Djd3Uhk1inR9UXVNw4/y4

QGfzYqOn8+Cq7QSoBysHOeXSiPztW2cL09ktPgSlfTQyN6ELNGuiUOYnaTWYZpp/

QbRcZ/eHBulVQLlk5M6RVs9BLI9X08RAl7EcwumiRfWas6kCQQDvqC0dxl2wIjwN

czILcoWLig2c2u71Nev9DrWjWHU8eHDuzCJWvOUAHIrkexddWEK2VHd+F13GBCOQ

ZCM4prBjAkEAz+ENahsEjBE4+7H1HdIaw0+goe/45d6A2ewO/lYH6dDZTAzTW9z9

kzV8uz+Mmo5163/JtvwYQcKF39DJGGtqZQJBAKa18XR16fQ9TFL64EQwTQ+tYBzN

+04eTWQCmH3haeQ/0Cd9XyHBUveJ42Be8/jeDcIx7dGLxZKajHbEAfBFnAsCQGq1

AnbJ4Z6opJCGu+UP2c8SC8m0bhZJDelPRC8IKE28eB6SotgP61ZqaVmQ+HLJ1/wH

/5pfc3AmEyRdfyx6zwUCQCAH4SLJv/kprRz1a1gx8FR5tj4NeHEFFNEgq1gmiwmH

2STT5qZWzQFz8NRe+/otNOHBR2Xk4e8IS+ehIJ3TvyE=

-----END RSA PRIVATE KEY-----

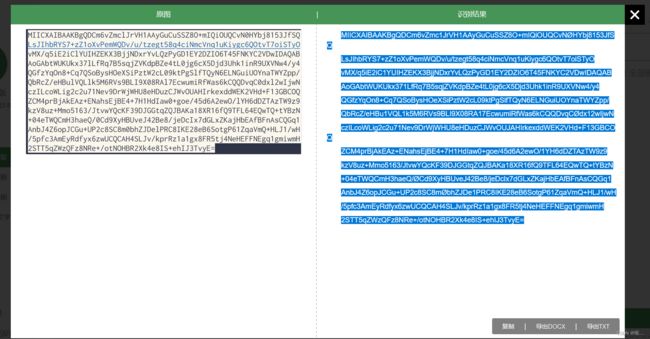

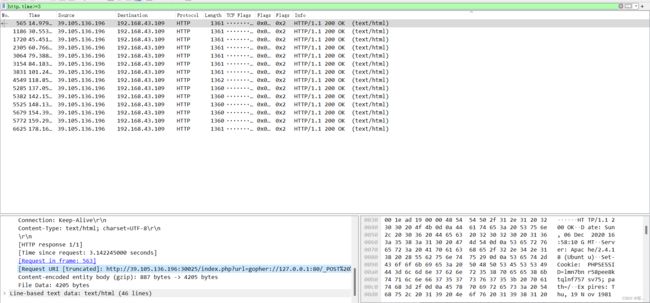

把上边这个另存一个文件然后在wireshark-编辑-首选项-Protocols-tls中打开

我的出了一点小问题,打印出来日志 但是自己不显示密钥添加 我们就可以自己添加一下

ip是127.0.0.1 端口一般都是433 tcp协议 后面加上自己的存储rsa密钥的地址 发现出现了HTTP协议

在追踪一下

找到了flag

这题的考点主要还是耐心程度 发现tls协议 找到思路然后在tcp里面查询key找到bsea64编码的key

再识图输入密钥 找到http协议

攻防世界

流量分析1

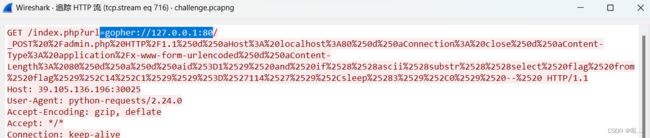

大概浏览了一下 发现有http tcp以及tls协议 先追踪一下http协议

发现了sql注入以及ssrf注入

对post 报文进行解码 发现是延时注入 因为是ssrf注入 所以需要解码两次

_POST /admin.php HTTP/1.1

Host: localhost:80

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 80

id=1) and if((ascii(substr((select flag from flag),14,1))='114'),sleep(3),0) --

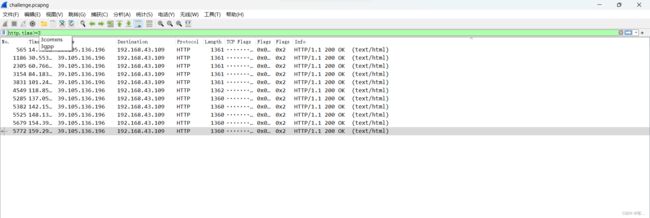

看出盲注是从flag表里面查出数据,substr每次提取1位与ASCII码进行比较,成功命中的话,sleep 3秒,wireshark输入基于时间过滤条件:http.time >= 3

或者使用筛选语句选出对应的延迟大于三的http数据包

frame.time_delta>3&&http

对这些包进行url编码复原 找出ascii码 在对应字符串就是flag

可以写脚本来代替 但是不会写就一个一个复制然后解码去找ascii编码

标蓝的地方

得到的ascii编码

102,108,97,103,123,49,113,119,121,50,55,56,49,125

flag{1qwy2781}

流量分析2

给的提示,关注流量包本身

打开之后发现没几个协议 先追踪一个tcp协议

发现从追踪流2到追踪流12的最底下有flag的字样 拼接一下就能得到flag

flag{17uaji1l}

nssctf

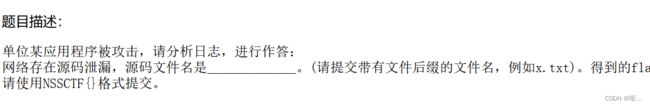

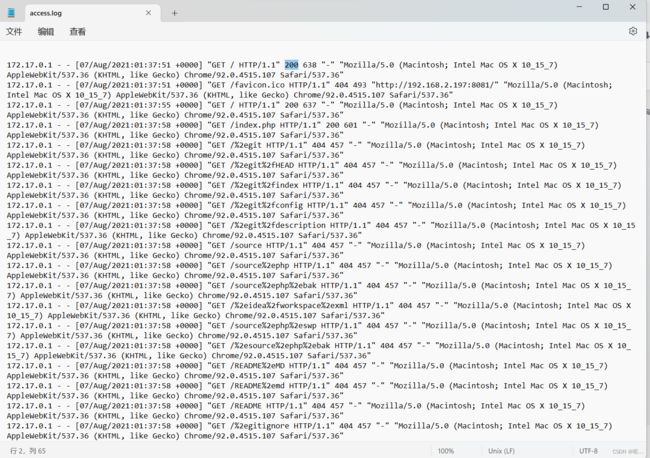

[陇剑杯 2021]日志分析(问1)

说是有源码泄露 用记事本打开 看看

发现存在请求码 200以及404

先找一下请求码为200的 发现了www.zip

NSSCTF{www.zip}

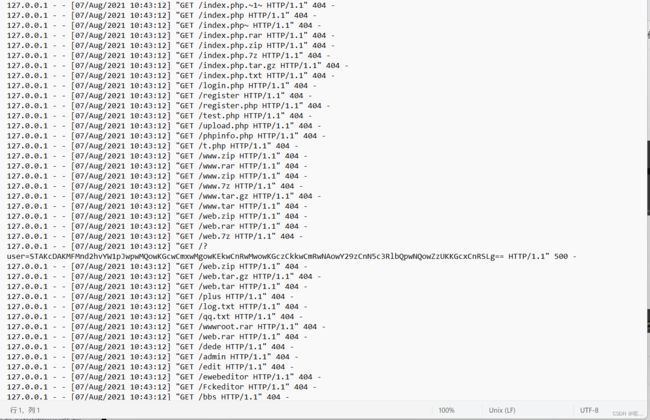

[陇剑杯 2021]日志分析(问2)

说往/tmp目录写入了一个文件 先找一下

搜索tmp出来了这个 再结合下图 确定文件名是 sess_car

flag: NSSCTF{sess_car}

[陇剑杯 2021]日志分析(问3)

所以 flag: NSSCTF{SplFileObject}

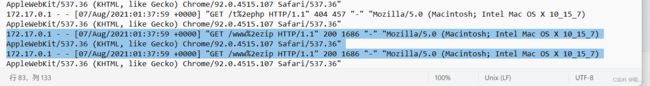

[陇剑杯 2021]简单日志分析(问1)

flag:NSSCTF{user}

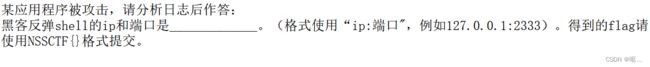

[陇剑杯 2021]简单日志分析(问2)

找绝对路径 发现黑客传参的是bsea64编码 进行解码发现flag

找绝对路径 发现黑客传参的是bsea64编码 进行解码发现flag

flag: NSSCTF{/Th4s_IS_VERY_Import_Fi1e}

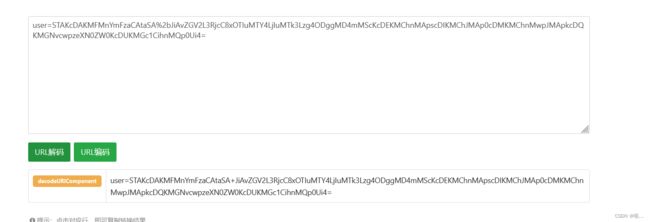

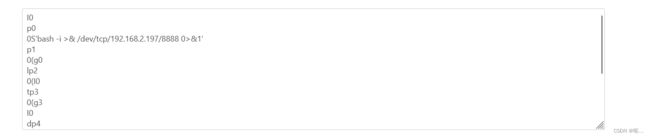

[陇剑杯 2021]简单日志分析(问3)

![]()

发现这里不仅是bsea64编码 还是url编码 先url解码在base64解码

得到flag : NSSCTF{192.168.2.197:8888}

得到flag : NSSCTF{192.168.2.197:8888}

日志分析_RuoLi_s的博客-CSDN博客这里推荐一篇博主的文章是日志分析总结的

流量分析很考验耐心以及细心程度还有对各种协议的了解程度 比如tls协议加密http协议 日志分析主要是快速浏览信息 找到关键信息 根据题目要求来做