网络安全知识扫盲

网络安全

网络安全是指网络系统的硬件,软件及其系统中的数据收到保护,不因偶然的或者恶意的原因而遭受到破坏,更改,泄露,系统连续可靠正常的运行,网络服务不中断。

网络安全的特性

保密性

信息不泄露给非授权用户,实体或过程,或供其利用的特性

可用性

可被授权实体访问并按需使用的特性,即当需要时能否存取所需的信息,例如网络环境下拒绝服务,破坏网络和有关系统的正常运行等都属于对可用性的攻击

完整性

数据未经授权不能进行改变的特性,即信息在存储或传输过程中保持不被修改,不被破坏和丢失的特性

可控性

对信息的传播及内容具有控制能力

可审查性

出现安全问题时提供依据与手段

常见的网络攻击

攻击的历史和发展

1,起源20世纪60年代

2,凯文·米特尼 侵入北美空中防务指挥系统,第一个被美国联邦调查局通缉的黑客

3,罗伯特·塔潘·莫里斯发明了利用sendmail, finger等服务的漏洞,消耗CPU资源,拒绝服务。从此黑客真正变黑

4,2001年中美黑客大战

一般攻击步骤

常见的攻击方法:

1,端口扫描

2,网络监听:局域网,HUB,ARP欺骗,网关设备

3,邮件攻击:邮件炸弹,邮件欺骗

4,网页欺骗:伪造网页,DNS重定向

5,密码破解:字典破解,暴力破解,MD5破解

6,漏洞攻击:溢出攻击,系统漏洞利用

7,种植木马:隐蔽,免杀,网站挂马,邮件挂马

8,DoS,DDoS:拒绝服务攻击,分布式拒绝服务攻击

9,cc攻击:借助大量代理或肉鸡访问最耗资源的网页

10,XSS跨站攻击,SQL注入:利用变量检查不严格构造的Javascript语句挂马或获取用户信息

常见的系统入侵步骤

端口判断----->(判断系统,分析可能有漏洞的服务)------> 选择最简方式入侵 ------> 获取系统一定的权限 ------> 提升为最高权限 ------> 安装多个系统后门 ------> 清除入侵痕迹 ------> (攻击其他系统,获取敏感信息,其他用途)

攻击步骤

1,收集主机信息

IP地址,主机是否运行,到要入侵点的路由,主机操作系统与用户信息等

应用方法:

Ping命令判断计算机是否开启,或者数据包发送到返回需要的时间

Tracert/Tracerout命令跟踪从一台计算机到另外一台计算机所走的路径

Finger和Rusers命令收集用户信息

Host或者Nslookup命令,结合Whois和Finger命令获取主机,操作系统和用户等信息

2,端口扫描

获取网络服务的端口作为入侵通道

扫描类型:

1,TCP Connet()

2,TCP SYN

3,TCP FIN

4,IP段扫描

5,TCP反向Ident扫描

6,FTP代理扫描

7,UDP ICMP不到达扫描

在线端口扫描请访问 端口扫描

3,系统漏洞利用

判断系统后,利用系统漏洞操作系统

攻击实例与攻击方式

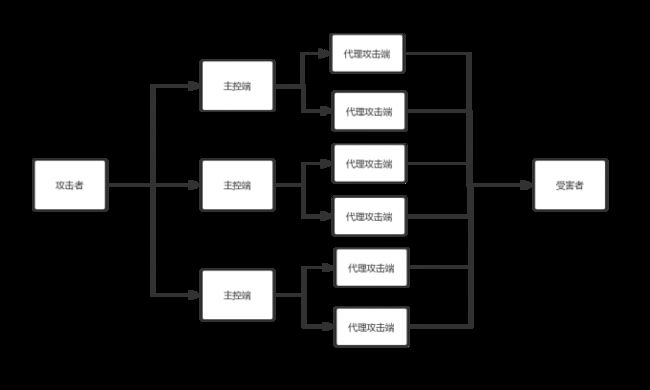

1,DDoS(分布式拒绝服务)攻击

向目标机器发送大量合法的包,直至目标机器不堪重负而崩溃,例如为了削弱一个Web站点,入侵者可以发送一个TCP SYN包来请求建立一个连接,然后Web站点为这个连接分配一个内部表格,并且发送一个SYN+ACK包作为应答,如果入侵者在短时间内不再响应的话,则这个表项将被占用一定长的时间(比如几秒钟),直至他超时,如果入侵者在短时间在短时间内发送数千个连接请求,则所有的表项都将被占用,从而Web站点无法再建立起正常合法的连接,再这种攻击中,入侵者的意图是使目标服务器停止服务,而不是偷取数据,因此这种攻击称为***拒绝服务攻击(DoS)***,一般情况下,请求包中的源地址是伪造的,所以入侵者不太容易被追踪到,DoS攻击Web站点的现象,在Internet中很常见。 ——《计算机网络》第5版,清华大学出版社

借助于C/S(客户/服务器)技术,将多个计算机联合起来作为攻击平台,对一个或多个目标发动DDoS攻击,从而成倍地提高拒绝服务攻击的威力

攻击现象:

被攻击主机上有大量等待的TCP连接

网络中充斥着大量的无用的数据包

源地址为假,制造高流量无用数据,造成网络拥塞,使受害主机无法正常和外界通讯

利用受害主机提供的传输协议上的缺陷,反复高速的发出特定的服务请求,使主机无法处理所有正常请求

严重时造成系统死机

攻击流程:

1,搜集资料,被攻击目标主机数目,地址情况,目标主机的配置,性能,目标的宽带

2,占领和控制网络状态好,性能好,安全管理水平差的主机做傀儡机。

3,攻击者在客户端通过telnet之类的常用连接软件,向主控端发送对目标主机的攻击请求命令,主控端侦听接收攻击命令,并把攻击命令传到分布端,分布端是执行攻击的角色,收到命令立即发起flood攻击

防范措施:

主机设置:

所有的主机平台都有抵御Dos攻击的设置,基本的有:

(1),关闭不必要的服务

(2),限制同时打开的Syn半连接数目

(3),缩短Syn半连接的 time out 时间

(4),即使更新系统补丁

网络设置:

1,防火墙

防火墙的作用就像是一个***包过滤器***,它检查进出的每个数据包,通常只有符合网络管理员所定规则和条件的数据包才被放行,而那些不符合条件的数据包则被丢弃。

防火墙的基本思想是阻止入侵者,或者避免保密数据被转运出去,无法防范DDoS攻击,毕竟DDoS的请求是合法的。 ——《计算机网络》第5版,清华大学出版社,第8章第6节

(1)禁止对主机的非开放服务的访问(入站规则设置)

(2)限制同时打开的SYN最大连接数

(3)限制特定IP地址的访问(白名单)

(4)启用防火墙的防DDos的属性

(5)严格限制对外开放的服务器的向外访问(出站规则设置)

其中第(5)条是防范自己的服务器被当做工具去攻击别的服务器

2,路由器

设置SYN数据包流量速率,升级版本过低的ISO,为路由器建立log server

2,SQL注入攻击

SQL注入就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令,具体来说,它是利用先有的应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入(恶意)SQL语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句。

特性:

广泛性

SQL注入攻击利用的是SQL语法,因此只要是利用SQL语法的Web应用程序如果未对输入的SQL语句做严格的处理都会存在SQL注入漏洞,目前以Active/Java Server Pages、 Cold Fusion Management、 PHP、Perl等技术与SQL Server、Oracle、DB2、Sybase等数据库相结合的Web应用程序均发现存在SQL注入漏洞。

技术难度不高

SQL注入技术公布后,网络上先后出现了多款SQL注入工具,例如教主的HDSI、NBSI、明小子的Domain等,利用这些工具软件可以轻易地对存在SQL注入的网站或者Web应用程序实施攻击,并最终获取其计算器的控制权。

危害性大

SQL注入攻击成功后,轻者只是更改网站首页等数据,重者通过网络渗透等攻击技术,可以获取公司或者企业机密数据信息,产生重大经济损失。

攻击方法:

SQL注入主要是由于网页制作者对输入数据检查不严格,攻击者通过对输入数据的改编来实现对数据库的访问,从而猜测出管理员账号和密码。

比如:http://a.com/view.asp?id=1;

改为http://a.com/view.asp?id=1 and user=“admin” ;

如果页面显示正常,说明数据库表中有一个user字段,且其中有admin这个值;

通过SQL注入攻击可以探测到网站后台管理员账号和密码。

利用探测出的管理员账号和密码登录网站后台,在拥有附件上传的功能模块中尝试上传网页木马或一句话木马(一般利用数据库备份和恢复功能);

通过网页木马探测 IIS 服务器配置漏洞,找到突破点提升权限,上传文件木马并在远程服务器上运行。

通过连接木马彻底拿到系统控制权。

因此,SQL注入只是网站入侵的前奏,就算注入成功也不一定可以拿到web,shell或者root

有兴趣的小伙伴可以访问CSDN论坛 详细了解其过程

防范措施:

1,输入验证

检查用户输入的合法性,确信输入的内容只包含合法的数据。

2,错误消息处理

防范SQL注入,还要避免出现一些详细的错误消息,因为黑客们可以利用这些消息,要使用一种标准的输入确认机制来验证所有的输入数据的长度,类型,语句,等等

3,加密处理

将用户登录名称,密码等数据加密保存。

4,存储过程来执行所有的查询

SQL参数的传递方式将防止攻击者利用单引号和连字符实施攻击,此外,它还使得数据库权限可以限制到只允许特定的存储过程执行,所有的用户输入必须遵从被调用的存储过程的安全上下文,这样就很难再发生注入式攻击

5,使用专业的漏洞扫描工具

6,确保数据库安全

7,安全审评