记一次应急响应练习(windows)

记一次应急响应练习(windows)

windows:

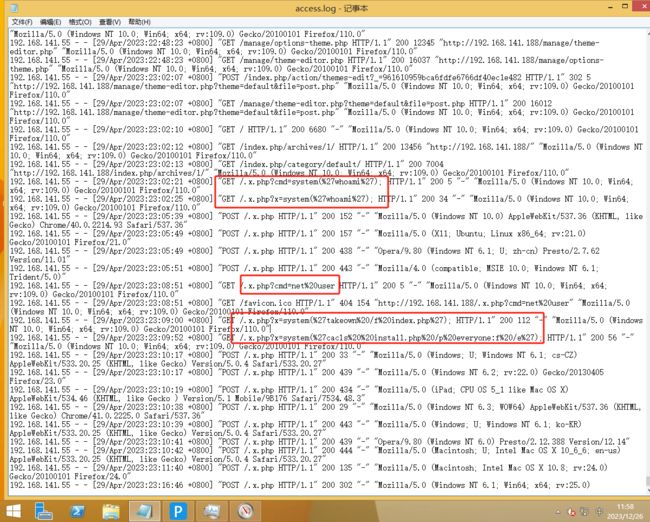

1.请提交攻击者攻击成功的第一时间,格式:YY:MM:DD hh:mm:ss

答:2023/04/29:22:44:32

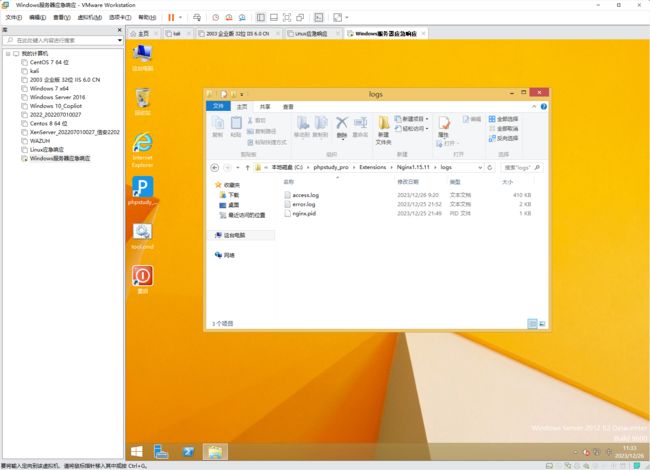

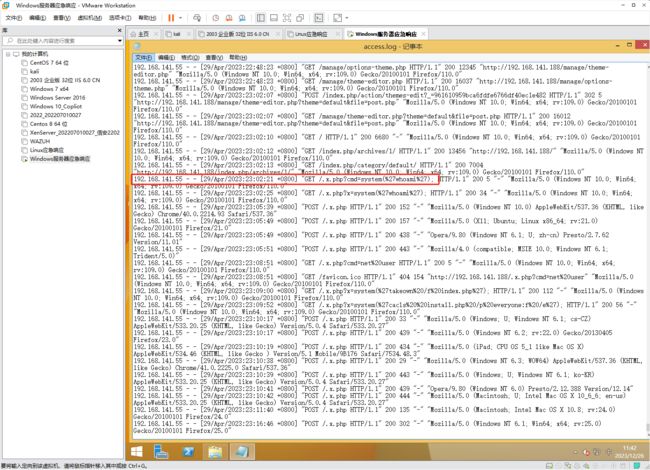

思路: 看见桌面的小皮面板,进入小皮的安装目录。发现apache和nginx两个服务器。发别查看日志记录。发现apache访问日志大小为0;那应该是用nginx当做中间件部署的web服务。查看nginx的日志记录即可。

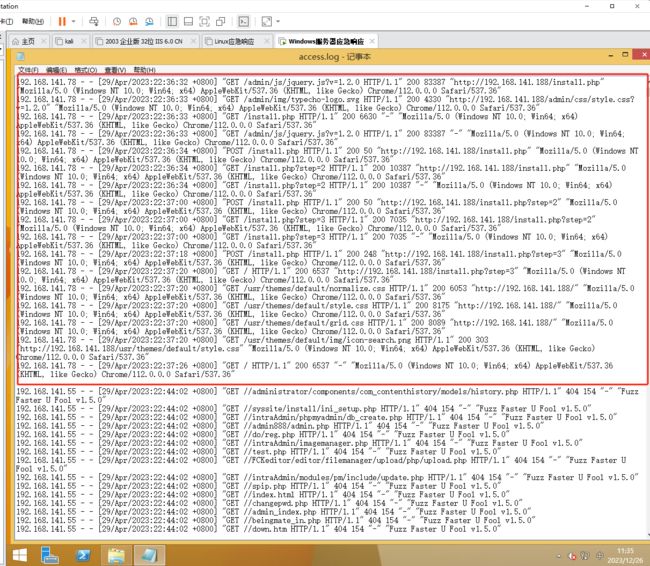

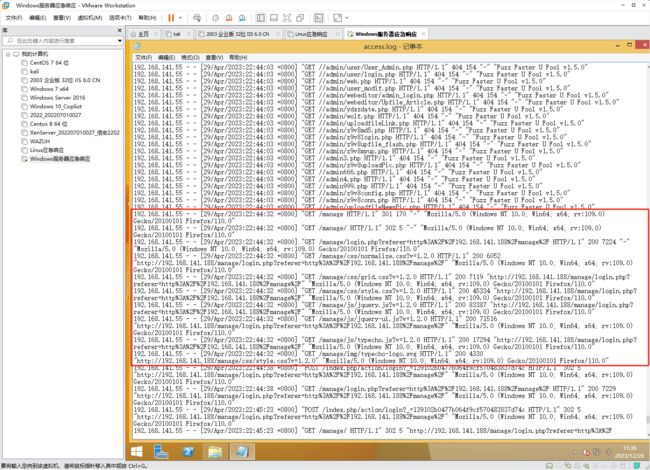

日志中的192.168.141.78都是有的没的的记录。攻击者是192.168.141.55 从22:44:02开始扫描网站

从22:44:32成功进入manage管理页面。因此确定了首次攻击成功的时间点。

2.请提交攻击者的浏览器版本

答: Firefox/110.0

思路: 如上图,UA头中很明显会记录这些。

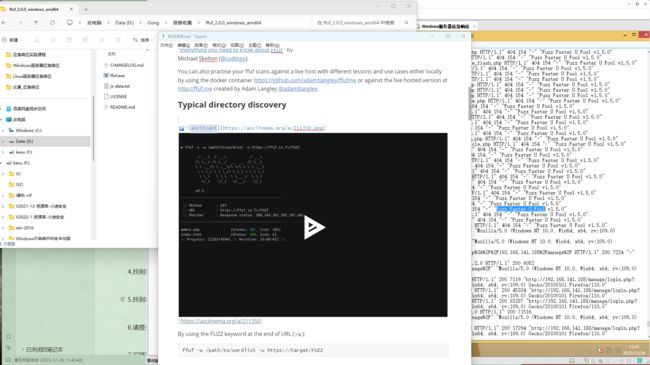

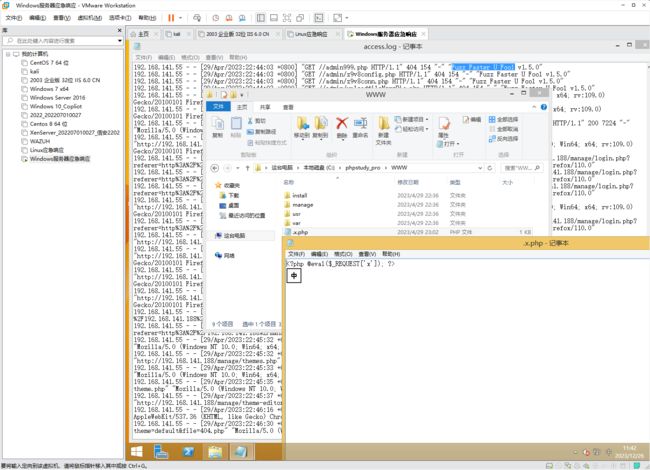

3.请提交攻击者目录扫描所使用的工具名称

答: Fuzz Faster U Fool

思路: 如上图,在大量的404爆破记录中,留下了工具的指纹。就是这个嘛

4.找到攻击者写入的恶意后门文件,提交文件名(完整路径)

答:C:\phpstudy_pro\WWW.x.php

思路: 日志中发现system命令执行。查看对应文件发现为php一句话木马

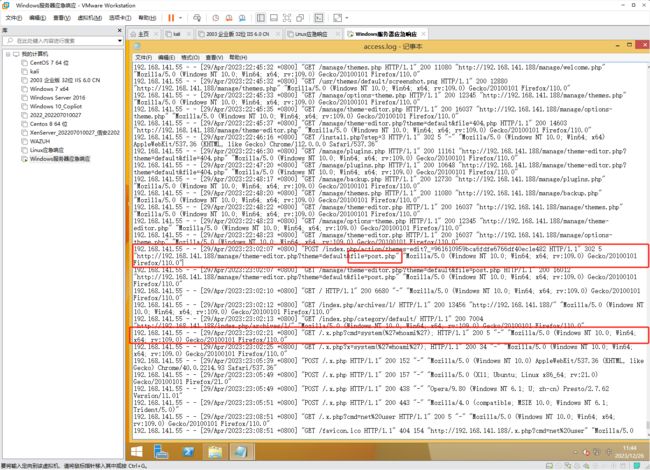

5.找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)

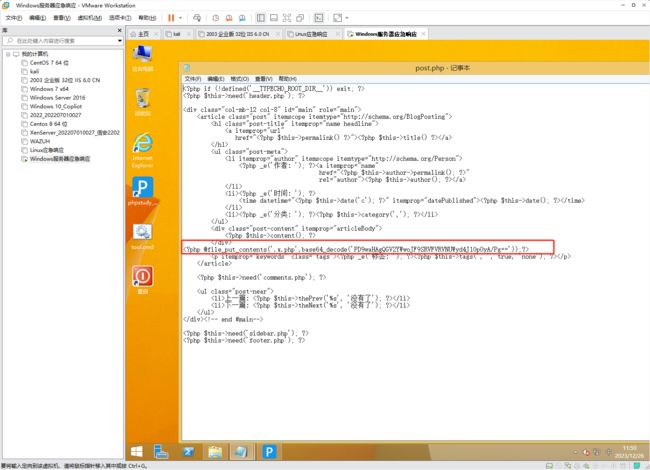

答: C:\phpstudy_pro\WWW\usr\themes\default\post.php

思路:在这个/.x.php突兀出现之前的第一个POST行为。.x.php从何而来。网站自身不可能存在,那就是攻击者创建的。那不能凭空产生啊,攻击者一定是提交了什么数据给服务器导致修改了某个文件才导致了.x.php文件的出现。因此这个POST行为值得怀疑。分析这个POST行为涉及到的文件。然后一个个打开查看。最后在发现在post.php文件中发现了恶意代码。

这段代码的目的是创建一个名为 .x.php 的文件,其中包含解码后的 base64 数据,这段数据是一段 PHP 代码,通过 eval 执行用户从请求中提供的参数 $_REQUEST['x']。

解码过后正是.x.php文件中的内容

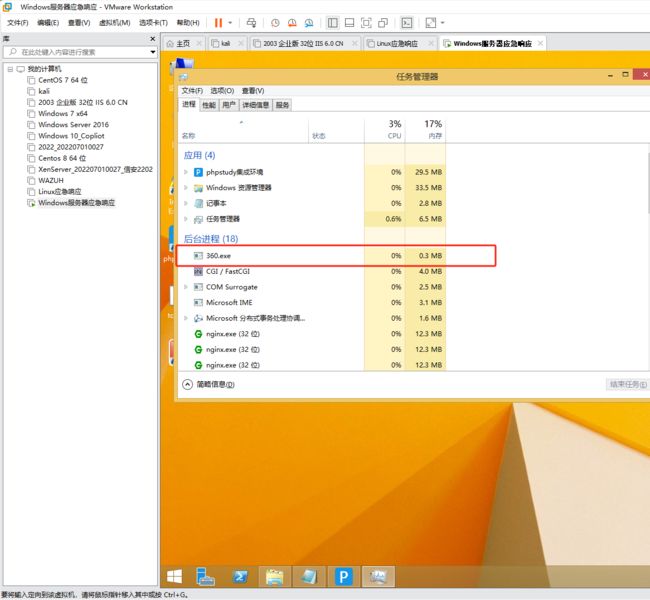

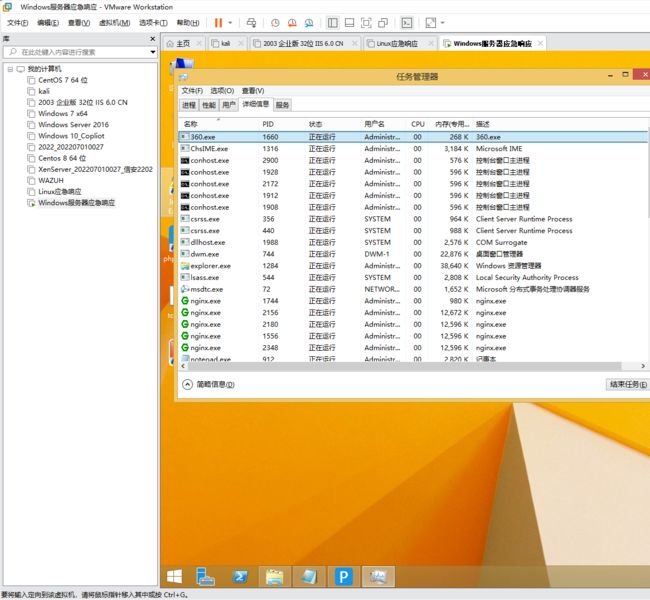

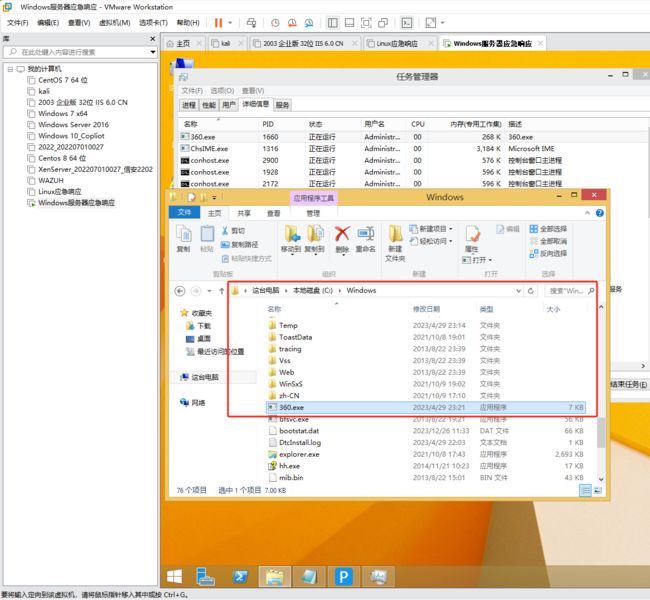

6.请提交内存中可疑进程的PID

答:1660

思路:并未在主机上发现360的加速球球,360图标也没有,内存使用率才0.3MB。不现实吧。

文件的安装位置,文件大小都充分证明它不是一个正经程序。

7.可疑进程的远程IP地址

答: 52.52.52.52

思路:资源监视器中查看连接情况即可。

8.请提交攻击者执行过几次修改文件访问权限的命令

答: 两次

思路: 分析日志看到请求路径中的命令执行函数。前两次在whoami,第三次在查看系统用户。

第四次和第五次的taskown(这个命令用于更改文件或目录的所有者。更具体地说,它允许你将文件或目录的所有权从系统管理员(或其他用户)更改为当前登录用户) 和 cacls(修改访问控制列表ACL) 是windows上的修改文件访问权限的命令

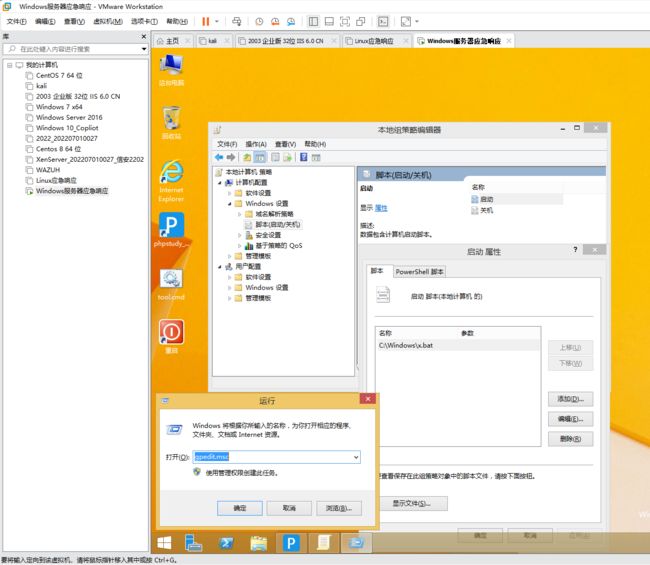

9.请指出可疑进程采用的自动启动的方式

答: gpedit.msc -> 计算机配置 -> windows设置 -> 脚本(启动/关机) -> 启动选项中 -> 添加了c:\windows\x.bat这个批处理启动了可疑进程。把x.bat后缀改成txt。记事本打开查看就能看到内容了。

思路: 熟悉如何在windows上设置自启动任务,查看组策略分析即可

10.分析攻击者的行为与流程

1.攻击者应该是通过网站弱口令直接进入了后台管理页面

2.通过对post.php文件的追加了恶意代码后创建了.x.php后门文件

3.然后使用webshell管理工具连接后门,拿到服务器权限