实验二十七 IPSec VPN 配置

1.IPsec简介---企业之间

通过使用IPsec协议和服务,可以在两个设备之间建立一条IPsec加密隧道。数据通过IPsec加密隧道进行传输,能够有效保证数据的安全性。

目的:

由于IP报文本身并未集成任何安全特性,无法保证IP数据包的安全性。对于一个企业,它可能分布在不同的地方,当他们要传送数据时,会经过Internet,这时可能存在被伪造、篡改或窃取的风险。IPsec作为对IP协议安全性的补充,解决了IP层的安全性问题,有效避免了企业间业务数据穿越Internet时面临的数据安全风险。

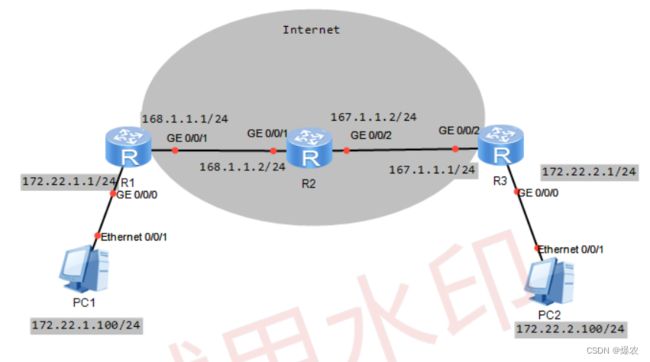

[R1]int g0/0/0[R1-GigabitEthernet0/0/0]ip add 172.22.1.1 24[R1-GigabitEthernet0/0/0]int g0/0/1[R1-GigabitEthernet0/0/1]ip add 168.1.1.1 24

[R1]ip route-static 0.0.0.0 0 168.1.1.2[R3]ip route-static 0.0.0.0 0 167.1.1.2

[R1]acl number 3101[R1-acl-adv-3101]rule permit ip source 172.22.1.0 0.0.0.255 destination 172.22.2.0 0.0.0.255[R1-acl-adv-3101]rule deny ip[R1-acl-adv-3101]quit

#在 R3 上配置 ACL,定义有子网 172.22.2.0/24 去子网 172.22.1.0/24 的数据流

[R3]acl number 3101[R3-acl-adv-3101]rule permit ip source 172.22.2.0 0.0.0.255 destination 172.22.1.0 0.0.0.255[R3-acl-adv-3101]rule deny ip[R3-acl-adv-3101]quit

4、分别在 R1 和 R3 上创建 IPSec 安全提议

[R1]ipsec proposal tran1[R1-ipsec-proposal-tran1]esp authentication-algorithm sha2-256[R1-ipsec-proposal-tran1]esp encryption-algorithm aes-128[R1-ipsec-proposal-tran1]quit

#在 R3 上配置 IPSec 安全提议,注意必须和 R1 参数一致。

[R3]ipsec proposal tran1[R3-ipsec-proposal-tran1]esp authentication-algorithm sha2-256[R3-ipsec-proposal-tran1]esp encryption-algorithm aes-128[R3-ipsec-proposal-tran1]quit

此时可以在 R1 和 R3 上执行 display ipsec proposal 查看配置的信息

[R3]display ipsec proposalNumber of proposals: 1IPSec proposal name: tran1Encapsulation mode: TunnelTransform : esp-newESP protocol : Authentication SHA2-HMAC-256Encryption AES-128

[R1]ike proposal 5[R1-ike-proposal-5]encryption-algorithm aes-cbc-128[R1-ike-proposal-5]authentication-algorithm sha1[R1-ike-proposal-5]dh group14[R1-ike-proposal-5]quit

#在 R1 上配置 IKE 对等体,配置预共享秘钥和对端 ID

[R1]ike peer spub v1[R1-ike-peer-spub]ike-proposal 5[R1-ike-peer-spub]pre-shared-key simple huawei[R1-ike-peer-spub]remote-address 167.1.1.1[R1-ike-peer-spub]quit

同理 :#在 R3 上配置 IKE 安全提议

[R3]ike proposal 5

[R3-ike-proposal-5]encryption-algorithm aes-cbc-128[R3-ike-proposal-5]authentication-algorithm sha1[R3-ike-proposal-5]dh group14[R3-ike-proposal-5]quit

#在 R3 上配置 IKE 对等体,配置预共享秘钥和对端 ID

[R3]ike peer spua v1[R3-ike-peer-spua]ike-proposal 5[R3-ike-peer-spua]pre-shared-key simple huawei[R3-ike-peer-spua]remote-address 168.1.1.1[R3-ike-peer-spua]quit

4、分别在 R1 和 R3 上创建安全策略

[R1]ipsec policy use1 10 isakmp[R1-ipsec-policy-isakmp-use1-10]ike-peer spub[R1-ipsec-policy-isakmp-use1-10]proposal tran1[R1-ipsec-policy-isakmp-use1-10]security acl 3101[R1-ipsec-policy-isakmp-use1-10]quit

#在 R3 上配置 IKE 动态协商方式安全策略

[R3]ipsec policy map1 10 isakmp[R3-ipsec-policy-isakmp-map1-10]ike-peer spua[R3-ipsec-policy-isakmp-map1-10]proposal tran1[R3-ipsec-policy-isakmp-map1-10]security acl 3101[R3-ipsec-policy-isakmp-map1-10]quit

此时在 R1 和 R2 上执行 display ipsec policy 会显示所配置的信息

[R1]display ipsec policy===========================================IPSec policy group: "use1"Using interface:===========================================Sequence number: 10Security data flow: 3101Peer name : spubPerfect forward secrecy: NoneProposal name: tran1IPSec SA local duration(time based): 3600 secondsIPSec SA local duration(traffic based): 1843200 kilobytesAnti-replay window size: 32SA trigger mode: AutomaticRoute inject: NoneQos pre-classify: Disable

5、分别在 R1 和 R3 的接口上应用各自的安全策略组,使接口具有 IPSec 的保护功能

[R1]int g0/0/1

[R1-GigabitEthernet0/0/1]ipsec policy use1[R1-GigabitEthernet0/0/1]quit

[R3]int g0/0/2

[R3-GigabitEthernet0/0/2]ipsec policy map1[R3-GigabitEthernet0/0/2]quit

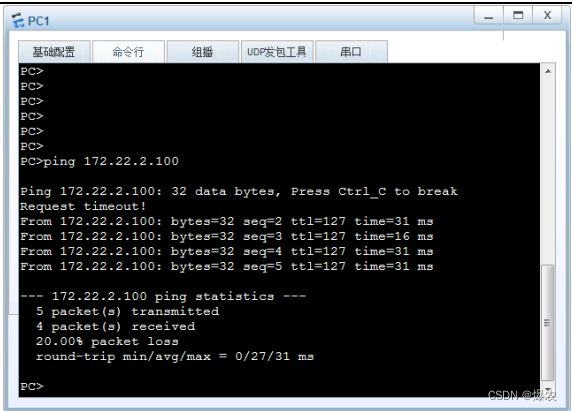

6、测试配置结果

display ike sa Conn-ID Peer VPN Flag(s) Phase---------------------------------------------------------------12 167.1.1.1 0 RD|ST 211 167.1.1.1 0 RD|ST 1Flag Description:RD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO--TIMEOUTHRT--HEARTBEAT LKG--LAST KNOWN GOOD SEQ NO. BCK--BACKED UP

配置思路:

acl number 3101rule 1 permit ip source 172.22.1.0 0.0.0.255 destination 172.22.2.0 0.0.0.255

acl number 3101rule 1 permit ip source 172.22.2.0 0.0.0.255 destination 172.22.1.0 0.0.0.255

# 创建安全提议,并进入安全提议视图[Router] ipsec proposal proposal-name# 选择安全协议[Router-ipsec-proposal-tran1] transform { ah | ah-esp | esp }# 选择工作模式[Router-ipsec-proposal-tran1] encapsulation-mode { transport | tunnel }# 选择安全算法[Router-ipsec-proposal-tran1] esp encryption-algorithm { 3des | aes [ key-length ] | des }[Router-ipsec-proposal-tran1] esp authentication-algorithm { md5 | sha1 }[Router-ipsec-proposal-tran1] ah authentication-algorithm { md5 | sha1 }

# 创建 IKE 提议,并进入 IKE 提议视图[Router] ike proposal proposal-number# 选择 IKE 提议所使用的加密算法[Router-ike-proposal-10] encryption-algorithm { 3des-cbc | aes-cbc [ key-length ] | des-cbc }# 选择 IKE 提议所使用的验证方法[Router-ike-proposal-10] authentication-method { pre-share | rsa-signature }# 选择 IKE 提议所使用的验证算法[Router-ike-proposal-10] authentication-algorithm { md5 | sha }# 选择 IKE 阶段 1 密钥协商时所使用的 DH 交换组[Router-ike-proposal-10] dh { group1 | group2 | group5 | group14 }# 配置 IKE 提议的 ISAKMP SA 生存周期[Router-ike-proposal-10] sa duration seconds

# 创建一个 IKE 对等体,并进入 IKE 对等体视图[Router-ike-peer-peer1] ike peer peer-name v1|v2# 配置 IKE 阶段 1 的协商模式[Router-ike-peer-peer1] exchange-mode { aggressive | main }# 配置采用预共享密钥验证时所用的密钥[Router-ike-peer-peer1] pre-shared-key [ cipher | simple ] key# 配置对端安全网关的 IP 地址[Router-ike-peer-peer1] remote-address ip-address

# 创建一条安全策略,并进入安全策略视图[Router] ipsec policy policy-name seq-number isakmp# 配置安全策略引用的 ACL[Router-ipsec-policy-manual-map1-10] security acl acl-number# 配置安全策略所引用的安全提议[Router-ipsec-policy-manual-map1-10] proposal proposal-name &<1-6># 在安全策略中引用 IKE 对等体Router-ipsec-policy-manual-map1-10] ike-peer peer-name

[Router-Serial1/0] ipsec policy policy-name

详细链接:

IPsec配置流程 - NetEngine AR5700, AR6700, AR8000 V600R022C00 配置指南-VPN配置 - 华为 (huawei.com)![]() https://support.huawei.com/enterprise/zh/doc/EDOC1100262550/15466bda

https://support.huawei.com/enterprise/zh/doc/EDOC1100262550/15466bda