利用显卡gpu破解密码(hashcat应用)

写在另外我们部门的博客http://www.ywjt.org/index/archives/668.html,再发布到这里分享一下~

#测试gpu密码破解速度 by [email protected]

gpu的浮点运算超强,用来暴力破解密码最好不过了。下面我们就来见识一下。

hashcat这个破解密码的软件就可以用来超速破解秘密吗,前提是显卡gpu要好,而且安装好了驱动,我这里测试的速度远没有官网的好,不过也出乎我意料了,一亿个密码暴力破解md5值,只用了4.5秒,出乎意料。

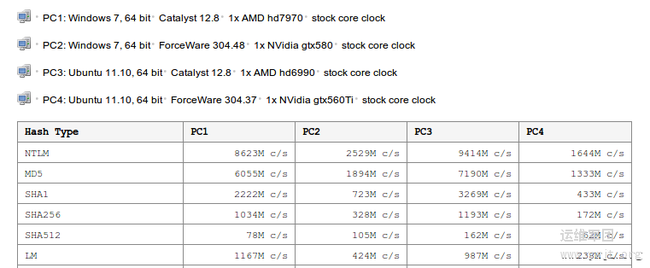

给个官方的截图:

先不管官方的结果,我们自己试着测试一下:

系统ubuntu12.04(x86_64)

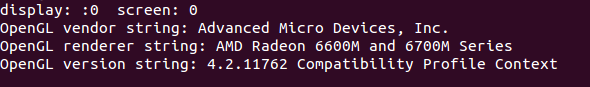

显卡信息:

我在另外一个分区上按照了bt5 rc3版本,然后在ubuntu上挂载,chroot过去,这样就可以直接用到bt5上面的工具了。所有下面有时候是root@liu :/pentest/forensics/samdump#路径,有时候是root@liu :/media/bt5/pentest/passwords/hashcat#路径了。

测试参数 -a 0代表用密码字典,-a 3 代表用规则匹配密码,比如?d代表数字,?l代表小写字母,-o代表结果追加保存在哪,后面就接hash文件或者再加个密码字典就可以了。

hashcat支持的密文很多,用./hashcat-cli64.bin –help看一下就知道了,我尝试了几个常用的:

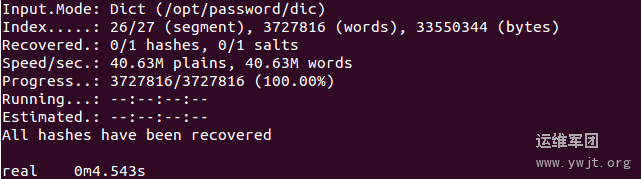

md5值8个9,用密码字典(不所hash字典,纯密码)用时4.5秒

wc -l /opt/password/dic

100000002 /opt/password/dic

time ./hashcat-cli64.bin -a 0 -m 0 -o f.txt /opt/password/a /opt/password/dic

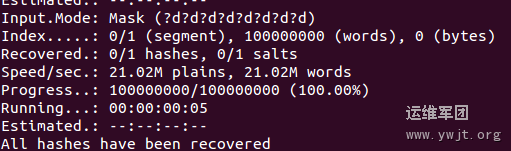

md5值 9个9,不用密码文件,用时53秒

./hashcat-cli64.bin -a 3 -m 0 -o ff.txt m ?d?d?d?d?d?d?d?d?d

10位数下面的数字 mysql:2m6s 9.56M/s

./hashcat-cli64.bin -a 3 -m 300 -o out.txt m ?d?d?d?d?d?d?d?d?d

linux 密码: 32.3K/s

./hashcat-cli64.bin -a 3 -m 500 -o ff.txt m ?d?d?d?d?d?d

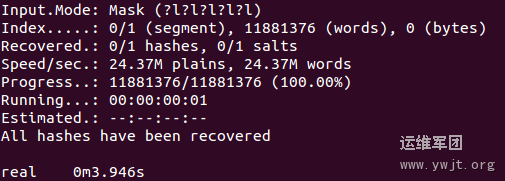

win7 密码 : 24.37M/s

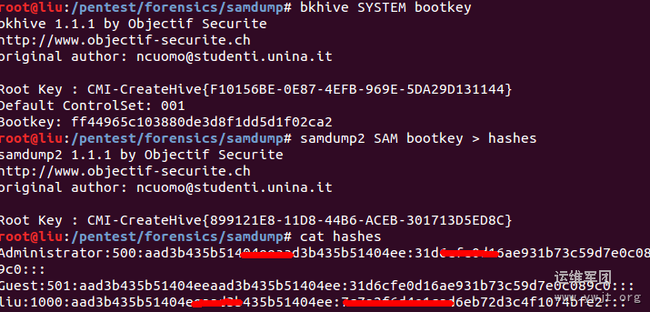

复制/Windows/System32/config/下面的SAM和SYSTEM文件

bkhive SYSTEM bootkey

samdump2 SAM bootkey > hashes

把第3列的密文单独写在hash文件m里面,然后指定密码格式,我这里是6位小写字母,用时3.9秒

time ./hashcat-cli64.bin -a 3 -m 1000 -o ff.txt m ?l?l?l?l?l?l

相当地快。。更厉害的在后面,没继续写了,用hashcat+版本,真正的显卡计算.可以提示几个层次.