配置自反ACL

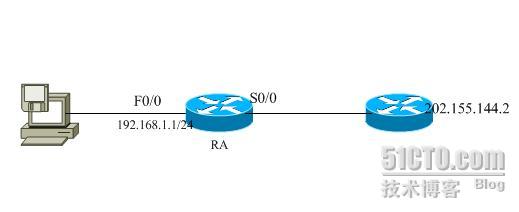

需求:RA是公司的边界路由器,要求只允许内网用户主动访问外网的TCP流量,外网主动访问内网的所有流量都拒绝

注意:在RA外口的入方向上要拒绝掉所有外网主动发起的流量,但是要能够允许内网发起而由外网返回的流量,否则内网发起的流量也不能正常通讯

配置步骤<接口及路由配置略>

第一步:定义内网访问外网的ACL

RA(config)# ip access-list extended REFIN

RA(config-ext-nacl)# permit tcp 192.168.1.0 0.0.0.255 any reflect TCP //指定对该条语句执行自反,自反列表的名字为TCP

第二步:定义外网访问内网的ACL

RA(config)# ip access-list extended REFOUT

RA(config-ext-nacl)# evaluate TCP //计算并生成自反列表(对第一步定义的名字为TCP的条目进行自反计算并生成相应的条目)

RA(config-ext-nacl)#deny ip any any

第三步:将创建的自反列表应用于相应的接口

RA(config)# int f0/0 //内网接口

RA(config-if)# ip access-group REFIN in //应用内网用户访问外网的ACL

RA(config)# int s0/0 //外网接口

RA(config-if)# ip access-group REFOUT in //应用外网访问内网的ACL

注意:自反ACL只能在命名的扩展ACL里定义

测试

1.查看配置的自反ACL

RA# sh ip access-lists

Reflexive IP access list TCP

Extended IP access list REFIN

10 evaluate TCP

20 deny ip any any

Extended IP access list REFOUT

10 permit tcp 192.168.1.0 0.0.0.255 any reflect TCP

2.内网用户192.168.1.2 telnet 202.155.144.2

telnet 202.155.144.2

Trying 202.155.144.2 ... Open

3.再次查看配置的自反ACL

RA#sh ip access-lists

Reflexive IP access list TCP

permit tcp host 202.155.144.2 eq telnet host 192.168.1.2 eq 47361 (36 matches) (time left 285) //触发的自反列表项,匹配自反列表后自动产生

Extended IP access list REFIN

10 evaluate TCP

20 deny ip any any

Extended IP access list REFOUT

10 permit tcp 192.168.1.0 0.0.0.255 any reflect TCP (21 matches)

4.此时,外网主动访问内网的任何流量都是不允许的