远程访问服务器的高级设置

根据向导能够快速地配置访问服务器,但是,远程访问服务器是一项复杂的网络配置。在实际应用中,向导配置往往不能满足我们的需要,这就需要进一步配置。可在快速配置的基础上进行配置。也可直接进行手工配置。出现[公共设置]对话框,选择[手动配置服务器].

配置远程访问端口

1了解设备和端口

Windows2000 远程访问服务器将安装的网络设备看成一系列的设备和端口。设备代表可以创建的点对点物理(或逻辑)连接的硬件(或软件)。设备可以是物理的,例如调制解调 器,也可以是虚拟的,例如虚拟专用网络(VP旧协议。端口是通信信道,它可以支持单个点对点连接。设备可以支持单个端口,例如一个调制解调器,也可支持多 个端口,例如一个调制解调器池可以支持64个不同的模拟电话呼叫。

对于单端口设备(例如调制解调器),设备和端口是不能区分的。对于多端 口设备,端口是设备的一个部分,通过它可以进行一个单独的点对点的通信。例如,ISDN适配器支持两个称为B信道的独立信道,ISDN适配器是设备,每个 B信道都是端口,因为单个的点对点连接可在每个B信道上进行。

2.配置远程访问端口

可以通过设置远程访问端口,来进一步限制端口的访问。

(1)打开[路由和远程访问]控制台。

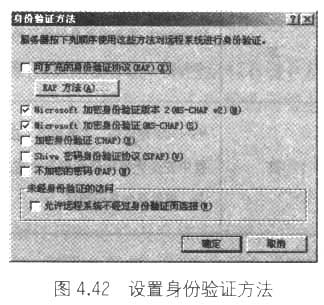

(2)展开目录树中,单击[端口],如图4.38所示,右侧窗格中将显示现有的端口列表,其中列出了每个端口对应的设备以及当前状态。

|

(3)用鼠标右键单击[端口],从快捷菜单中选择[属性),出现如图4.39所示的[端口属性]对话框,显示现有设备列表。

|

(4)从中选择拨号设备,然后单击[配置]按钮。

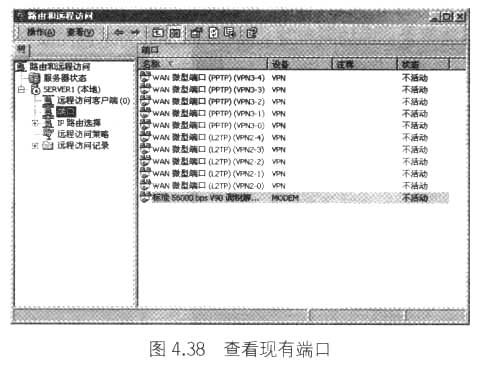

(5)出现如图4.40所示的对话框。要启用远程访问,可选中[远程访问连接(仅入站)]复选框。这样该设备可接受远程用户的拨入。要启用请求拨号路由,可选中[请求拨号路由选择连接(入站和出站)]复选框,这样该设备可用于建立路由连接。

|

(6)可根据需要在[此设备的电话号码]输入框中,输入端口的电话号码。

这 里的端口电话号码只有在特殊情况下才需设置。当启用了BAP的远程客户机要请求另一个连接时,远程访问服务器要回送一条消息,该消息包含的新连接的电话号 码即是这里的端口电话号码。另外,远程访问策略的"Called-Station-ld"属性指的也是端口电话号码。当使用"仅限制拨入到此号码"这一远 程访问策略配置文件的拨入限制,并且电话线和已安装的电话设备不支持"呼叫的线路标识(CLID)"时,也会在端口上设置电话号码。

(7)设置完毕。单击[确定]按钮。

启用远程访问服务器

打开[路由和远程访问服务]控制台,在目录树中选择相应的服务器,单击鼠标右键,从弹出的快捷菜单中选择[属性]打开属性设置对话框,切换到[常规]选项卡,确认选中[远程访问服务器]复选框,这样该服务器就提供远程访问服务功能。

设置身份验证和记账功能

身份验证是远程访问安全的重要措施。远程访问服务器使用验证协议来核实远程用户的身份。Windows2000支持用于本地的Windows身份验证和用于远程集中验证的RADIUS验证。也支持无身份验证的访问。

当启用Windows作为记账提供程序时,Windows2000远程访问服务器也支持本地记录远程访问连接的身份验证和记账信息。即日志记录。

身 份验证(Authentication)和授权(Authoring)是两个不同的概念。身份验证是对试图建立连接的用户的身份凭证进行验证,在验证的过 程中,用户使用特定的身份验证协议将身份凭证从客户端发送到服务器端,由服务器进行核对。而授权用于确定用户是否有访问某种资源的权限,只有身份验证通过 后,才能进行授权,以决定是否允许该用户建立连接。如果使用Windows身份验证,服务器使用Windows2000的安全特性来验证用户身份,用户账 户的拨入属性和远程访问政策用于授权建立连接。

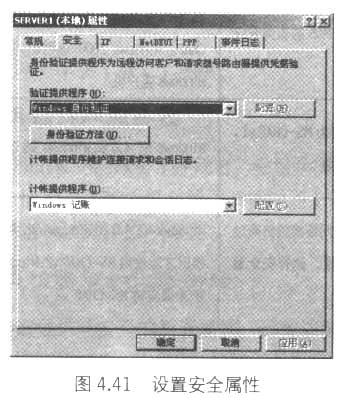

1.选择身份验证和记账提供程序

打开[路由和远程访问服务]控制台,在目录树中选择相应的服务器,单击鼠标右键,从弹出的快捷菜单中选择[属性],打开属性设置对话框,切换到[安全]选项卡,如图4.37所示,选择身份验证和计账提供程序。

|

验证提供程序;设置是由Windows身份验证还是RADIUS服务器来验证客户机的账号名称和密码。除非建立了RADIUS服务器,否则采用默认的[Wundows身份验证],由远程访问服务器本身来处理。

记账提供程序:设置连接记录日志保存的地方。选择默认的[Windows记账],记录保存在远程访问服务器上;选择[RADIUS记账],则记录保存在RADIUS服务器上;还可选择[<无>],不保存连接记录日志。

2.设置身份验证方法

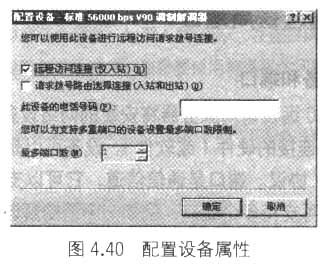

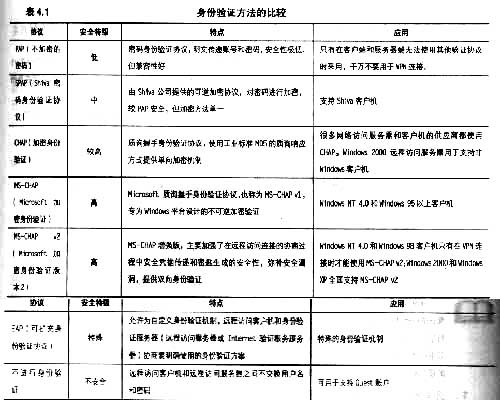

这里以Windows身份验证为例,进一步设置相应的验证方法。单击[身份验证方法],打开如图4.42所示的对话框。身份验证方法一般使用在连接建立过程中用于协商的一种身份验证协议,各种身份验证方法比较见表4.1。

|

关于身份验证方法,再补充说明几点。

可以同时选中多种验证方法,应尽可能禁用安全级别低的验证方法,以提高安全性。在选择身份验证方法的时候,要注意服务器端和客户端都要支持。

PAP、SPAP、CHAP、MS-CHAP和MS-CHAP V2都是标准身份验证协议,EAP是扩展的身份验证协议,可以自定义验证方法。

如果使用MS-CHAP作为身份验证协议,则可以使用Microsoft点对点加密协议(MPPE)来加密在PPP或PPTP连接上发送的数据。

EAP 允许将新的身份验证方法用于远程访问。对基于智能卡的安全部署尤其重要,允许其他身份验证模块插入Windows2000远程访问PPP 实现的接口。Windows2000支持EAP-MD5 CHAP、EAP-TLS(用于智能卡和基于证书的身份验证)。以及EAP-RADIUS(将EAP消息传送到RADIUS服务器)。

如 果要使用智能卡作为远程身份验证,则必须使用EAP-TLS身份验证方法。EAP-TLS消息交换,在远程访问客户机和身份验证者之间,提供了交互的身份 验证、协商加密方法以及安全私匙交换。EAP-TLS提供了功能最强大的身份验证和密匙交换方法。使用带智能卡的EAP-TLS是目前最强大的身份验证方 法。

当远程访问客户机所配置的身份验证协议与远程访问服务器上配置的身份验证协议不匹配时,Windows2000远程访问客户机会出现无身份验证的访问。

在 默认情况下,Windows2000 MS-CHAP v1支持LAN Manager身份验证。如果要禁止将使用MS-CHAP v1的LAN Manager身份验证用于早期的Microsoft操作系统(如WindowsNT3.5x和Windows95),就必须在身份验证服务器上将以下注 册表值设置为0。

HKEV_OCAL_MACHINE\System\CurrentControlSet\Services\RemoteAccess\Policy\Allow LW Authentication.