华为交换机各种配置实例(2)

交换机配置(七)DHCP

配置

1

,交换机作

DHCP Server

『配置环境参数』

1. PC1

、

PC2

的网卡均采用动态获取

IP

地址的方式

2. PC1

连接到交换机的以太网端口

0/1

,属于

VLAN10

;

PC2

连接到交换机的以太网端口

0/2

,属于

VLAN20

3.

三层交换机

SwitchA

的

VLAN

接口

10

地址为

10.1.1

.1/24

,

VLAN

接口

20

地址为

10.1.2.1/24

『组网需求』

1. PC1

可以动态获取

10.1.1

.0/24

网段地址,并且网关地址为

10.1.1.1

;

PC2

可以动态获取

10.1.2.0/24

网段地址,并且网关地址为

10.1.2.1

『

DHCP Server

配置流程流程』

可以完成对直接连接到三层交换机的

PC

机分配

IP

地址,也可以对通过

DHCP

中继设备连接到三层交换机的

PC

机分配

IP

地址。

分配地址的方式可以采用接口方式,或者全局地址池方式。

【

SwitchA

采用接口方式分配地址相关配置】

1.

创建(进入)

VLAN10

[SwitchA]vlan 10

2.

将

E0/1

加入到

VLAN10

[SwitchA-vlan10]port Ethernet 0/1

3.

创建(进入)

VLAN

接口

10

[SwitchA]interface Vlan-interface 10

4.

为

VLAN

接口

10

配置

IP

地址

[SwitchA-Vlan-interface10]ip address 10.1.1 .1 255.255.255.0

5.

在

VLAN

接口

10

上选择接口方式分配

IP

地址

[SwitchA-Vlan-interface10]dhcp select interface

6.

禁止将

PC

机的网关地址分配给用户

[SwitchA]dhcp server forbidden-i p 10.1.1 .1

【

SwitchA

采用全局地址池方式分配地址相关配置】

1.

创建(进入)

VLAN10

[SwitchA]vlan 10

2.

将

E0/1

加入到

VLAN10

[SwitchA-vlan10]port Ethernet 0/1

3.

创建(进入)

VLAN

接口

10

[SwitchA]interface Vlan-interface 10

4.

为

VLAN

接口

10

配置

IP

地址

[SwitchA-Vlan-interface10]ip address 10.1.1 .1 255.255.255.0

5.

在

VLAN

接口

10

上选择全局地址池方式分配

IP

地址

[SwitchA-Vlan-interface10]dhcp select global

6.

创建全局地址池,并命名为”

vlan 10 ”

[SwitchA]dhcp server ip-pool vlan10

7.

配置

vlan10

地址池给用户分配的地址范围以及用户的网关地址

[SwitchA-dhcp-vlan10]network 10.1.1 .0 mask 255.255.255.0

[SwitchA-dhcp-vlan10]gateway-list 10.1.1 .1

8.

禁止将

PC

机的网关地址分配给用户

[SwitchA]dhcp server forbidden-i p 10.1.1 .1

【补充说明】

以上配置以

VLAN10

的为例,

VLAN20

的配置参照

VLAN10

的配置即可。在采用全局地址池方式时,需新建一个与”

vlan 10 ” 不同名的全局地址池。

经过以上配置,可以完成为

PC1

分配的

IP

地址为

10.1.1

.0/24

,同时

PC1

的网关地址为

10.1.1.1

;为

PC2

分配的

IP

地址为

10.1.2.0/24

,同时

PC2

的网关地址为

10.1.2.1

。

VLAN

接口默认情况下以全局地址池方式进行地址分配,因此当

VLAN

接口配置了以全局地址池方式进行地址分配后,查看交换机当前配置时,在相应的

VLAN

接口下无法看到有关

DHCP

的配置。

利用全局地址池方式,可以完成为用户分配与三层交换机本身

VLAN

接口地址不同网段的

IP

地址。

2

,

DHCP Relay

配置

『配置环境参数』

1. DHCP Server

的

IP

地址为

192.168.0.10/24

2. DHCP Server

连接在交换机的

G1/1

端口,属于

vlan100

,网关即交换机

vlan

接口

100

的地址

192.168.0.1/24

3. E0/1-E0/10

属于

vlan10

,网段地址

10.10.1

.1/24

4. E0/11-E0/20

属于

vlan20

,网段地址

10.10.2

.1/24

『组网需求』

1.

在

SwitchA

上配置

DHCP Relay

使下面用户动态获取指定的相应网段的

IP

地址

2. PC1

、

PC2

均可以

ping

通自己的网关,同时

PC1

、

PC2

之间可以互访

『交换机

DHCP Relay

配置流程』

DHCP Relay

的作用则是为了适应客户端和服务器不在同一网段的情况,通过

Relay

,不同子网的用户可以到同一个

DHCP Server

申请

IP

地址,这样便于地址池的管理和维护。

【

SwitchA

相关配置】

1.

全局使能

DHCP

功能(缺省情况下,

DHCP

功能处于使能状态)

[SwitchA]dhcp enable

2.

创建(进入)

VLAN100

[SwitchA]vlan 100

3.

将

G1/1

加入到

VLAN100

[SwitchA-vlan100]port GigabitEthernet 1/1

4.

创建(进入)

VLAN

接口

100

[SwitchA]interface Vlan-interface 100

5.

为

VLAN

接口

100

配置

IP

地址

[SwitchA-Vlan-interface100]ip address 192.168.0.1 255.255.255.0

6.

创建(进入)

VLAN10

[SwitchA]vlan 10

7.

将

E0/1-E0/10

加入到

VLAN10

[SwitchA-vlan10]port Ethernet 0/1 to Ethernet 0/10

8.

创建(进入)

VLAN

接口

10

[SwitchA]interface Vlan-interface 10

9.

为

VLAN

接口

10

配置

IP

地址

[SwitchA-Vlan-interface10]ip address 10.10.1 .1 255.255.255.0

10.

使能

VLAN

接口

10

的

DHCP

中继功能

[SwitchA-Vlan-interface10]dhcp select relay

11.

为

VLAN

接口

10

配置

DHCP

服务器的地址

[SwitchA-Vlan-interface10]ip relay address 192.168.0.10

12.

创建(进入)

VLAN20

[SwitchA-vlan10]vlan 20

13.

将

E0/11-E0/20

加入到

VLAN20

[SwitchA-vlan20]port Ethernet 0/11 to Ethernet 0/20

14.

创建(进入)

VLAN

接口

20

[SwitchA]interface Vlan-interface 20

15.

为

VLAN

接口

20

配置

IP

地址

[SwitchA-Vlan-interface20]ip address 10.10.2 .1 255.255.255.0

16.

使能

VLAN

接口

20

的

DHCP

中继功能

[SwitchA-Vlan-interface20]dhcp select relay

17.

为

VLAN

接口

20

配置

DHCP

服务器的地址

[SwitchA-Vlan-interface20]ip relay address 192.168.0.10

【补充说明】

也可以在全局配置模式下,使能某个或某些

VLAN

接口上的

DHCP

中继功能,例如:

[SwitchA]dhcp select relay interface Vlan-interface 10

3

,

DHCP Snooping

『配置环境参数』

1. DHCP Server

连接在交换机

SwitchA

的

G1/1

端口,属于

vlan10

,

IP

地址为

10.10.1

.253/24

2.

端口

E0/1

和

E0/2

同属于

vlan10

『组网需求』

1. PC1

、

PC2

均可以从指定

DHCP Server

获取到

IP

地址

2.

防止其他非法的

DHCP Server

影响网络中的主机

『交换机

DHCP-Snooping

配置流程』

当交换机开启了

DHCP-Snooping

后,会对

DHCP

报文进行侦听,并可以从接收到的

DHCP Request

或

DHCP Ack

报文中提取并记录

IP

地址和

MAC

地址信息。另外,

DHCP-Snooping

允许将某个物理端口设置为信任端口或不信任端口。信任端口可以正常接收并转发

DHCP Offer

报文,而不信任端口会将接收到的

DHCP Offer

报文丢弃。这样,可以完成交换机对假冒

DHCP Server

的屏蔽作用,确保客户端从合法的

DHCP Server

获取

IP

地址。

【

SwitchA

相关配置】

1.

创建(进入)

VLAN10

[SwitchA]vlan 10

2.

将端口

E0/1

、

E0/2

和

G1/1

加入到

VLAN10

[SwitchA-vlan10]port Ethernet 0/1 Ethernet 0/2 GigabitEthernet 1/1

3.

全局使能

dhcp-snooping

功能

[SwitchA]dhcp-snooping

4.

将端口

G1/1

配置为

trust

端口,

[SwitchA-GigabitEthernet1/1]dhcp-snooping trust

【补充说明】

由于

DHCP

服务器提供给用户包含了服务器分配给用户的

IP

地址的报文�D�D”

dhcp offer

”报文,由

G1/1

端口进入

SwitchA

并进行转发,因此需要将端口

G1/1

配置为”

trust

”端口。如果

SwitchA

上行接口配置为

Trunk

端口,并且连接到

DHCP

中继设备,也需要将上行端口配置为”

trust

”端口。

交换机配置(八)配置文件管理

(

1

)文件常用操作

1

,命令

display current-configuration:

查看以太网交换机的当前配置

2

,命令

display saved-configuration

:查看以太网交换机的启动配置

3

,命令

reset saved-configuration

:擦除

Flash Memory

中的配置文件,以太网交换机下次上电时,系统将采用缺省的配置参数进行初始化。

(

2

)

FTP

文件上传与下载

1.

组网需求

交换机作为

FTP Server

,远端的

PC

作为

FTP Client

。在

FTP Server

上作了如下配置:配置了一个

FTP

用户名为

switch

,密码为

hello

,对该用户授权了交换机上

Flash

根目录的读写权限。交换机上的一个

VLAN

接口的

IP

地址为

1.1.1

.1

,

PC

的

IP

地址为

2.2.2.2

,交换机和

PC

之间路由可达。

交换机的应用程序

switch.app

保存在

PC

上。

PC

通过

FTP

向远端的交换机上传

switch.app

,同时将交换机的配置文件

vrpcfg.txt

下载到

PC

实现配置文件的备份。

2.

组网图(略)

3.

配置步骤

1)

交换机上的配置

#

用户登录到交换机上。(用户可以在本地通过

Console

口登录到交换机上,也可以通过

telnet

远程登录到交换机上。各种登录方式请参见入门模块的描述。)

#

在交换机上开启

FTP

服务,设置好用户名、密码和路径:

[Quidway] ftp server enable

[Quidway] local-user switch

[Quidway-luser-switch] service-type ftp ftp-directory flash:

[Quidway-luser-switch] password simple hello

2)

在

PC

上运行

FTP Client

程序,同交换机建立

FTP

连接,同时通过上载操作把交换机的应用程序

switch.app

上载到交换机的

Flash

根目录下,同时从交换机上下载配置文件

vrpcfg.txt

。

FTP Client

应用程序由用户自己购买、安装,

Quidway

系列交换机不附带此软件。

注意:如果交换机的

Flash memory

空间不够大,请删除

Flash

中原有的应用程序然后再上载新的应用程序到交换机

Flash

中。

3)

在上载完毕后,用户在交换机上进行升级操作。

#

用户可以通过命令

boot boot-loader

来指定下载的程序为下次启动时的应用程序,然后重启交换机,实现交换机应用程序的升级。

boot boot-loader switch.app

reboot

(

3

)

TFTP

文件上传与下载

1.

组网需求

交换机作为

TFTP Client

,

PC

作为

TFTP Server

,在

TFTP Server

上配置了

TFTP

的工作路径。交换机上的一个

VLAN

接口的

IP

地址为

1.1.1

.1

,交换机和

PC

相连的端口属于该

VLAN

,

PC

的

IP

地址为

1.1.1.2

。

交换机的应用程序

switch.app

保存在

PC

上。交换机通过

TFTP

从

TFTP Server

上下载

switch.app

,同时将交换机的配置文件

vrpcfg.txt

上传到

TFTP Server

的工作目录实现配置文件的备份。

2.

组网图(略)

3.

配置步骤

1)

在

PC

上启动了

TFTP Server

,配置

TFTP Server

的工作目录。

2)

交换机上的配置

#

用户登录到交换机上。(用户可以在本地通过

Console

口登录到交换机上,也可以通过

telnet

远程登录到交换机上。各种登录方式请参见入门模块的描述。)

注意:如果交换机的

Flash memory

空间不够大,请删除

Flash

中原有的应用程序然后再下载新的应用程序到交换机的

Flash

中。

#

进入系统视图。

system-view

[Quidway]

#

配置

VLAN

接口的

IP

地址为

1.1.1

.1

,同时保证与

PC

相连的端口属于这个

VLAN

。(本例中以

VLAN 1

为例。)

[Quidway] interface vlan 1

[Quidway-vlan-interface1] ip address 1.1.1 .1 255.255.255.0

[Quidway-vlan-interface1] quit

#

将交换机的应用程序

switch.app

从

TFTP Server

下载到交换机。

[Quidway] tftp get // 1.1.1 .2/switch.app switch.app

#

将交换机的配置文件

vrpcfg.txt

上传到

TFTP Server

。

[Quidway] tftp put vrpcfg.txt // 1.1.1 .2/vrpcfg.txt

#

执行

quit

命令退回到用户视图下。

[Quidway] quit

#

用户可以通过命令

boot boot-loader

来指定下载的程序为下次启动时的应用程序,然后重启交换机,实现交换机应用程序的升级。

boot boot-loader switch.app

reboot

交换机配置(九)远程管理配置

1

,

WEB

方式

『

WEB

方式远程管理交换机配置流程』

首先必备条件要保证

PC

可以与

SwitchB

通信,比如

PC

可以

ping

通

SwitchB

。

如果想通过

WEB

方式管理交换机,必须首先将一个用于支持

WEB

管理的文件载入交换机的

flash

中,该文件需要与交换机当前使用的软件版本相配套。

WEB

管理文件的扩展名为”

tar

”或者”

zip

”,可以从网站上下载相应的交换机软件版本时得到。

需要在交换机上添加

WEB

管理使用的用户名及密码,该用户的类型为

telnet

类型,而且权限为最高级别

3

。

注意,在将

WEB

管理文件载入交换机

flash

时,不要将文件进行解压缩,只需将完整的文件载入交换机即可

(

向交换机

flash

载入

WEB

管理文件的方法,请参考本配置实例中交换机的系统管理配置章节

)

。

【

SwitchB

相关配置】

1.

查看交换机

flash

里面的文件

(

保证

WEB

管理文件已经在交换机

flash

中

)

dir /all

Directory of flash:/

-rwxrwx 1 noone nogroup 442797 Apr 02 2000 13:09:50 wnm-xxx.zip

2.

添加

WEB

管理的用户,用户类型为”

telnet

”,用户名为”

huawei

”,密码为”

wnm

”

[SwitchB]local-user huawei

[SwitchB-luser-huawei]service-type telnet level 3

[SwitchB-luser-huawei]password simple wnm

3.

配置交换机管理地址

[SwitchB]interface vlan 100

[SwitchB-Vlan-interface100]ip addr 192.168.0.2 255.255.255.0

4.

对

HTTP

访问用户的控制(

Option

)

[SwitchB]ip http acl acl_num/acl_name

相关学习帖:

[url]http://bbs.51cto.com/viewthread.php?tid=401882&fpage=1&highlight=web[/url]

2

,

TELNET

方式

【

TELNET

密码验证配置】

只需输入

password

即可登陆交换机。

1.

进入用户界面视图

[SwitchA]user-interface vty 0 4

2.

设置认证方式为密码验证方式

[SwitchA-ui-vty0-4]authentication-mode password

3.

设置登陆验证的

password

为明文密码”

huawei

”

[SwitchA-ui-vty0-4]set authentication password simple huawei

4.

配置登陆用户的级别为最高级别

3(

缺省为级别

1)

[SwitchA-ui-vty0-4]user privilege level 3

5.

或者在交换机上增加

super password(

缺省情况下,从

VTY

用户界面登录后的级别为

1

级,无法对设备进行配置操作。必须要将用户的权限设置为最高级别

3

,才可以进入系统视图并进行配置操作。低级别用户登陆交换机后,需输入

super password

改变自己的级别

)

例如,配置级别

3

用户的

super password

为明文密码”

super 3 ”

[SwitchA]super password level 3 simple super3

【

TELNET

本地用户名和密码验证配置】

需要输入

username

和

password

才可以登陆交换机。

1.

进入用户界面视图

[SwitchA]user-interface vty 0 4

2.

配置本地或远端用户名和口令认证

[SwitchA-ui-vty0-4]authentication-mode scheme

3.

配置本地

TELNET

用户,用户名为”

huawei

”,密码为”

huawei

”,权限为最高级别

3(

缺省为级别

1)

[SwitchA]local-user huawei

[SwitchA-user-huawei]password simple huawei

[SwitchA-user-huawei]service-type telnet level 3

4.

在交换机上增加

super password

[SwitchA]super password level 3 simple super3

【

TELNET RADIUS

验证配置】

以使用华为

3Com

公司开发的

CAMS

作为

RADIUS

服务器为例

1.

进入用户界面视图

[SwitchA]user-interface vty 0 4

2.

配置远端用户名和口令认证

[SwitchA-ui-vty0-4]authentication-mode scheme

3.

配置

RADIUS

认证方案,名为”

cams

”

[SwitchA]radius scheme cams

4.

配置

RADIUS

认证服务器地址

10.110.51.31

[SwitchA-radius-cams]primary authentication 10.110.51.31 1812

5.

配置交换机与认证服务器的验证口令为”

huawei

”

[SwitchA-radius-cams]key authentication huawei

6.

送往

RADIUS

的报文不带域名

[SwitchA-radius-cams]user-name-format without-domain

7.

创建(进入)一个域,名为”

huawei

”

[SwitchA]domain huawei

8.

在域”

huawei

”中引用名为”

cams

”的认证方案

[SwitchA-isp-huawei]radius-scheme cams

9.

将域”

huawei

”配置为缺省域

[SwitchA]domain default enable huawei

【

TELNET

访问控制配置】

1.

配置访问控制规则只允许

10.1.1

.0/24

网段登录

[SwitchA]acl number 2000

[SwitchA-acl-basic-2000]rule deny source any

[SwitchA-acl-basic-2000]rule permit source 10.1.1 .0 0.0.0.255

2.

配置只允许符合

ACL2000

的

IP

地址登录交换机

[SwitchA-ui-vty0-4]acl 2000 inbound

相关学习帖:

[url]http://bbs.51cto.com/viewthread.php?tid=349090&fpage=1&highlight=telnet[/url]

3

,

SSH

方式

1.

组网需求

配置终端(

SSH Client

)与以太网交换机建立本地连接。终端采用

SSH

协议进行登录到交换机上,以保证数据信息交换的安全。

2.

组网图(略)

3.

配置步骤(

SSH

认证方式为口令认证)

[Quidway] rsa local-key-pair create

&

说明:如果此前已完成生成本地密钥对的配置,可以略过此项操作。

[Quidway] user-interface vty 0 4

[Quidway-ui-vty0-4] authentication-mode scheme

[Quidway-ui-vty0-4] protocol inbound ssh

[Quidway] local-user client001

[Quidway-luser-client001] password simple huawei

[Quidway-luser-client001] service-type ssh

[Quidway] ssh user client001 authentication-type password

SSH

的认证超时时间、重试次数以及服务器密钥更新时间可以采取系统默认值,这些配置完成以后,您就可以在其它与以太网交换机连接的终端上,运行支持

SSH1.5

的客户端软件,以用户名

client001

,密码

huawei

,访问以太网交换机了。

交换机配置(十)STP

配置

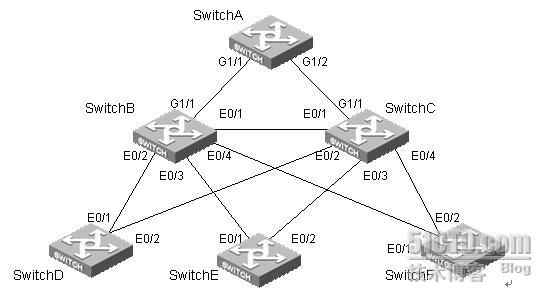

『配置环境参数』

1. SwitchA

选用华为

-3com

公司的高中端交换机,如

S8500

或者

S6500

系列交换机

2. SwitchB

和

SwitchC

选用华为

-3com

公司的低端交换机,如

S3500

或者

S3550

系列交换机

3. SwitchD

、

SwitchE

和

SwitchF

选用华为

-3com

公司的低端交换机,如

S3000

或者

S2000

系列交换机

『组网需求』

1.

所有设备运行

STP(Spanning Tree Protocol)

生成树协议

2.

以

SwitchB

为根网桥,阻断网络中的环路,并能达到链路冗余备份的效果

『交换机

STP

配置流程』

通过改变交换机或者端口的

STP

优先级,从而达到手工指定网络中的根网桥,以及端口的

STP

角色,完成阻断环路及链路的冗余备份。

【

SwitchB

相关配置】

1.

全局使能

STP

功能(缺省情况下,

DHCP

功能处于使能状态)

[SwitchB]stp enable

2.

将

SwtichB

配置为树根

(

两种方法:将

SwitchB

的

Bridge

优先级设置为

0

,或者直接将

SwitchB

指定为树根,两种方法一个效果

)

[SwitchB]stp priotity 0

[SwitchB]stp root primary

3.

在各个指定端口上启动根保护功能

(

在此例中,

SwtichB

的所有端口都是制定端口

)

[SwitchB]interface Ethernet 0/1

[SwitchB-Ethernet-0/1]stp root-protection

【

SwitchC

相关配置】

1.

全局使能

STP

功能(缺省情况下,

DHCP

功能处于使能状态)

[SwitchB]stp enable

2.

将

SwtichC

配置为备份树根

(

两种方法:将

SwitcCB

的

Bridge

优先级设置为

4096

,或者直接将

SwitchC

指定为备份树根,两种方法一个效果

)

[SwitchB]stp priotity 4096

[SwitchB]stp root secondary

3.

在指定端口上启动根保护功能

(

在此例中,

SwtichC

的端口

0/1

、

0/2

和

0/3

是指定端口

)

[SwitchB]interface Ethernet 0/1

[SwitchB-Ethernet-0/1]stp root-protection

【其他

Switch

的相关配置】

将接

PC

机的端口

stp

功能关闭,或者配置为边缘端口,并使能

BPDU

保护功能

[SwitchD-Ethernet0/4]stp disable

[SwitchD-Ethernet0/5]stp edged-port enable

[SwitchD]stp bpdu-protection

【补充说明】

配置了”

bpdu-protection

”以后,如果某个边缘端口收到

BPDU

报文,则该边缘端口将会被关闭,必须由手工进行恢复。

当端口上配置了”

stp root-protection

”以后,该端口的角色只能是指定端口,且一旦该端口上收到了优先级高的配置消息,则该端口的状态将被配置为侦听状态,不再转发报文,当在足够长的时间内没有收到更优的配置消息时,端口会恢复原来的正常状态。

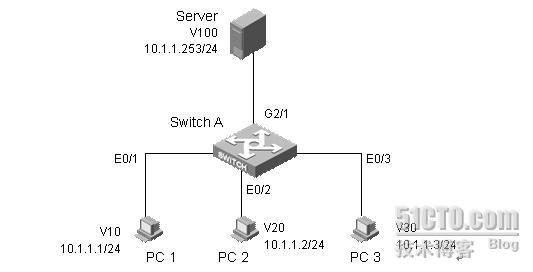

交换机配置(十一)私有VLAN

配置

『配置环境参数』

PC1

的

IP

地址为

10.1.1

.1/24

,

PC2

的

IP

地址为

10.1.1.2/24

,

PC3

的

IP

地址为

10.1.1.3/24

,服务器的

IP

地址为

10.1.1.253/24

;

PC1

、

PC2

和

PC3

分别连接到交换机的端口

E0/1

、

E0/2

和

E0/3

,端口分属于

VLAN10

、

20

和

30

,服务器连接到交换机的端口

G2/1

,属于

VLAN100

。

『交换机

Isolate-user-VLAN

完成端口隔离配置流程』

等同于原有命令行中的

PVLAN

,利用

VLAN

配置视图中,

Isolate-user-VLAN

命令

(

原有命令行中的

Primary-VLAN)

来完成。

『配置过程』

【

SwitchA

相关配置】

1.

创建(进入)

VLAN10

,将

E0/1

加入到

VLAN10

[SwitchA]vlan 10

[SwitchA-vlan10]port Ethernet 0/1

2.

创建(进入)

VLAN20

,将

E0/2

加入到

VLAN20

[SwitchA]vlan 20

[SwitchA-vlan20]port Ethernet 0/2

3.

创建(进入)

VLAN30

,将

E0/3

加入到

VLAN30

[SwitchA]vlan 30

[SwitchA-vlan30]port Ethernet 0/3

4.

创建(进入)

VLAN100

,将

G2/1

加入到

VLAN100

[SwitchA]vlan 100

[SwitchA-vlan100]port GigabitEthernet 2/1

5.

将

VLAN100

配置为

Isolate-user-VLAN

[SwitchA-vlan100]Isolate-user-VLAN enable

6.

在系统视图模式下,配置

Isolate-user-VLAN

与各个

secondary VLAN

之间的映射关系

[SwitchA]isolate-user-vlan 100 secondary 10 20 30

【补充说明】

此功能配置主要用于对用户主机进行二层隔离。

在配置

Isolate-user-VLAN

与

secondary VLAN

之间的映射关系之前,

Isolate-user-VLAN

与

secondary VLAN

必须都包含物理端口。

配置了映射关系之后,不可以再对

Isolate-user-VLAN

或

secondary VLAN

进行端口增减的操作,必须先解除映射关系。

交换机配置(十二)端口trunk

、hybrid

应用配置

1

,端口

trunk

应用

『配置环境参数』

1.PC1

的

IP

地址为

10.1.1

.1/24

,

PC2

的

IP

地址为

10.1.1.2/24

,

PC3

的

IP

地址为

10.1.1.3/24

,

PC4

的

IP

地址为

10.1.1.4/24

;

2.PC1

和

PC2

分别连接到交换机

SwitchA

的端口

E0/1

和

E0/2

,端口分属于

VLAN10

和

20

;

PC3

和

PC4

分别连接在交换机

SwitchB

的端口

E0/10

和

E0/20

,端口分别属于

VLAN10

和

20

。

3.SwitchA

通过端口

G2/1

,连接到

SwitchB

的端口

G1/1

;

SwitchA

的端口

G2/1

和

SwitchB

的端口

G1/1

均是

Trunk

端口,而且允许

VLAN10

和

VLAN20

通过。

『组网需求』

1.SwitchA

与

SwitchB

之间相同

VLAN

的

PC

之间可以互访。

2.SwitchA

与

SwitchB

之间不同

VLAN

的

PC

之间禁止互访。

『交换机

Trunk

端口配置流程』

利用将端口配置为

Trunk

端口来完成在不同交换机之间透传

VLAN

,达到属于相同

VLAN

的

PC

机,跨交换机进行二层访问;或者不同

VLAN

的

PC

机跨交换机进行三层访问的目的。

『配置过程』

【

SwitchA

相关配置】

1.

创建(进入)

VLAN10

,将

E0/1

加入到

VLAN10

[SwitchA]vlan 10

[SwitchA-vlan10]port Ethernet 0/1

2.

创建(进入)

VLAN20

,将

E0/2

加入到

VLAN20

[SwitchA]vlan 20

[SwitchA-vlan20]port Ethernet 0/2

3.

将端口

G2/1

配置为

Trunk

端口,并允许

VLAN10

和

VLAN20

通过

[SwitchA]interface GigabitEthernet 1/1

[SwitchA-GigabitEthernet1/1]port link-type trunk

[SwitchA-GigabitEthernet1/1]port trunk permit vlan 10 20

【

SwitchB

相关配置】

1.

创建(进入)

VLAN10

,将

E0/10

加入到

VLAN10

[SwitchA]vlan 10

[SwitchA-vlan10]port Ethernet 0/10

2.

创建(进入)

VLAN20

,将

E0/20

加入到

VLAN20

[SwitchA]vlan 20

[SwitchA-vlan20]port Ethernet 0/20

3.

将端口

G2/1

配置为

Trunk

端口,并允许

VLAN10

和

VLAN20

通过

[SwitchA]interface GigabitEthernet 2/1

[SwitchA-GigabitEthernet2/1]port link-type trunk

[SwitchA-GigabitEthernet2/1]port trunk permit vlan 10 20

2

,端口

hybrid

应用

『配置环境参数』

1.PC1

、

PC2

和

PC3

分别连接到二层交换机

SwitchA

的端口

E0/1

、

E0/2

和

E0/3

,端口分属于

VLAN10

、

20

和

30

,服务器连接到端口

G2/1

,属于

VLAN100

。

2.PC1

的

IP

地址为

10.1.1

.1/24

,

PC2

的

IP

地址为

10.1.1.2/24

,

PC3

的

IP

地址为

10.1.1.3/24

,服务器的

IP

地址为

10.1.1.254/24

。

『组网需求』

1.PC1

和

PC2

之间可以互访;

2.PC1

和

PC3

之间可以互访;

3.PC1

、

PC2

和

PC3

都可以访问服务器;

4.

其余的

PC

间访问均禁止。

『交换机

Hybrid

端口配置流程』

利用

Hybrid

端口的特性�D�D一个端口可以属于多个不同的

VLAN

,来完成分属不同

VLAN

内的同网段

PC

机的访问需求。

『配置过程』

【

SwitchA

相关配置】

1.

创建(进入)

VLAN10

,将

E0/1

加入到

VLAN10

[SwitchA]vlan 10

[SwitchA-vlan10]port Ethernet 0/1

2.

创建(进入)

VLAN20

,将

E0/2

加入到

VLAN20

[SwitchA]vlan 20

[SwitchA-vlan20]port Ethernet 0/2

3.

创建(进入)

VLAN30

,将

E0/3

加入到

VLAN30

[SwitchA]vlan 30

[SwitchA-vlan30]port Ethernet 0/3

4.

创建(进入)

VLAN100

,将

G2/1

加入到

VLAN100

[SwitchA]vlan 100

[SwitchA-vlan100]port GigabitEthernet 2/1

5.

配置端口

E0/1

为

Hybrid

端口,能够接收

VLAN20

、

30

和

100

发过来的报文

[SwitchA]interface Ethernet 0/1

[SwitchA-Ethernet0/1]port link-type hybrid

[SwitchA-Ethernet0/1]port hybrid vlan 20 30 100 untagged

6.

配置端口

E0/2

为

Hybrid

端口,能够接收

VLAN10

和

100

发过来的报文

[SwitchA]interface Ethernet 0/2

[SwitchA-Ethernet0/2]port link-type hybrid

[SwitchA-Ethernet0/2]port hybrid vlan 10 100 untagged

7.

配置端口

E0/3

为

Hybrid

端口,能够接收

VLAN10

和

100

发过来的报文

[SwitchA]interface Ethernet 0/3

[SwitchA-Ethernet0/3]port link-type hybrid

[SwitchA-Ethernet0/3]port hybrid vlan 10 100 untagged

8.

配置端口

G2/1

为

Hybrid

端口,能够接收

VLAN10

、

20

和

30

发过来的报文

[SwitchA]interface GigabitEthernet 2/1

[SwitchA-GigabitEthernet2/1]port link-type hybrid

[SwitchA-GigabitEthernet2/1]port hybrid vlan 10 20 30 untagged

【补充说明】

对于

Hybrid

端口来说,可以同时属于多个

VLAN

。这些

VLAN

分别是该

Hybrid

端口的

PVID

,以及手工配置的”

untagged

”及”

tagged

”方式的

VLAN

。一定要注意对应端口的

VLAN

配置,保证报文能够被端口进行正常的收发处理。

此应用在二层网络中,对相同网段的主机进行访问权限的控制。

S

系列交换机实现不同

VLAN

之间互访的配置

一、组网需求:

交换机配置了

4

个

VLAN

,分别为

VLAN1

,

VLAN2

,

VLAN3

,

VLAN4

,要求

VLAN1

可以与

VLAN2

,

3

,

4

互访,但是

VLAN2

,

3

,

4

之间不能互访,用

Hybrid

端口属性实现此功能。

二、组网图:

无

三、配置步骤:

1.

创建

VLAN2

[Quidway]vlan 2

2.

创建

VLAN3

[Quidway-vlan2]vlan 3

3.

创建

VLAN4

[Quidway-vlan3]vlan 4

4.

进入端口

Ethernet1/0/1

[Quidway-vlan4] interface Ethernet1/0/1

5.

将端口设置为

hybrid

模式

[Quidway-Ethernet1/0/1]port link-type hybrid

6.

设置端口

pvid

为

1

[Quidway-Ethernet1/0/1]port hybrid pvid vlan 1

7.

允许

VLAN1

,

2

,

3

,

4

不打标签通过

[Quidway-Ethernet1/0/1]port hybrid vlan 1 to 4 untagged

8.

进入端口

Ethernet1/0/2

[Quidway-Ethernet1/0/1]interface Ethernet1/0/2

9.

将端口设置为

hybrid

模式

[Quidway-Ethernet1/0/2]port link-type hybrid

10.

设置端口

pvid

为

2

[Quidway-Ethernet1/0/2]port hybrid pvid vlan 2

11.

允许

VLAN1

,

2

不打标签通过

[Quidway-Ethernet1/0/2]port hybrid vlan 1 to 2 untagged

12.

进入端口

Ethernet1/0/3

[Quidway-Ethernet1/0/2]interface Ethernet1/0/3

13.

将端口设置为

hybrid

模式

[Quidway-Ethernet1/0/3]port link-type hybrid

14.

设置端口

pvid

为

3

[Quidway-Ethernet1/0/3]port hybrid pvid vlan 3

15.

允许

VLAN1

,

3

不打标签通过

[Quidway-Ethernet1/0/3]port hybrid vlan 1 3 untagged

16.

进入端口

Ethernet1/0/4

[Quidway-Ethernet1/0/3]interface Ethernet1/0/4

17.

将端口设置为

hybrid

模式

[Quidway-Ethernet1/0/4]port link-type hybrid

18.

设置端口

pvid

为

4

[Quidway-Ethernet1/0/4]port hybrid pvid vlan 4

19.

允许

VLAN1

,

4

不打标签通过

[Quidway-Ethernet1/0/4]port hybrid vlan 1 4 untagged

四、配置关键点:

1.

利用交换机以太网端口的

Hybrid

特性,可以实现

PVLAN

的功能。

2.

采用

Hybrid

属性实现的

PVLAN

功能和

PVLAN

的工作机制存在较大差异,上述情况只适用于网络流量,网络用户较少的应用。