Scenario 7 – HP C7000 VC FlexFabric Tunneled VLANs and SUS A/A vSphere

Scenario 7 �C Tunneled VLANs and Shared Uplink Set with Active/Active Uplinks and 802.3ad (LACP) - Ethernet and FCoE SAN - vSphere

VLAN Trunk(虚拟局域网中继技术)的作用是让连接在不同交换机上的相同VLAN中的主机互通,Trunking多个相同vlan跨越交换机通信,可以通过为交换机间的连接端口配置trunk来实现。

802.1q Tunneling 的一种特性是支持隧道技术,它允许服务提供商在VLAN内部传输VLAN,从而保留了客户的VLAN。

本场景将会部署VLAN-Tunnel以允许多个VLAN通过,连接VLAN-Tunnel的外置Switch将会通过2个端口连接到VC FlexFabric 模块,这些链路同时配置LACP协议。一个SUS仅仅提供管理网络和vMotion网络连接。

由于此配置支持多个VLAN,故外置VC对连Switch Port需要配合VLAN Trunk/VLAN tagging。

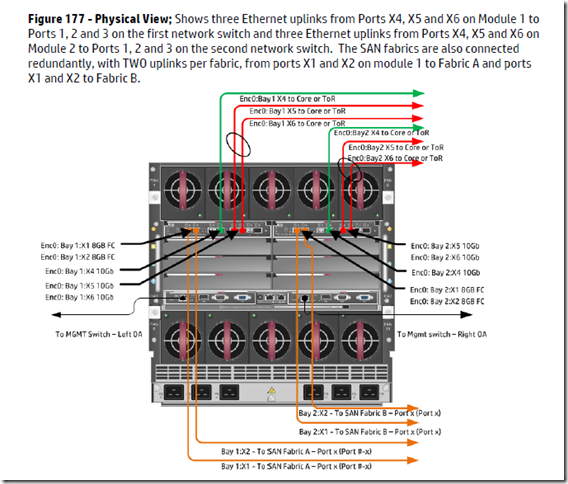

物理视图

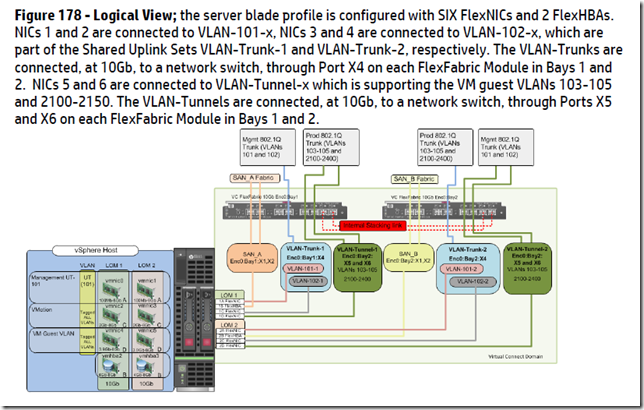

逻辑视图

配置VC Module

Switch_A_port_1 连接 Bay1_X4

Switch_A_port_2 连接 Bay1_X5

Switch_A_port_3 连接 Bay1_X6

Switch_B_port_1 连接 Bay1_X4

Switch_B_port_2 连接 Bay2_X5

Switch_B_port_3 连接 Bay2_X6

SAN_Switch_A_port_1 连接 Bay1_X1

SAN_Switch_A_port_2 连接 Bay1_X2

SAN_Switch_B_port_1 连接 Bay2_X1

SAN_Switch_B_port_2 连接 Bay2_X2

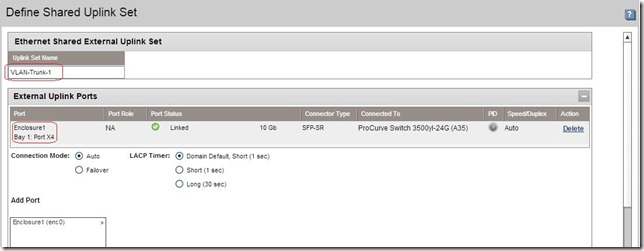

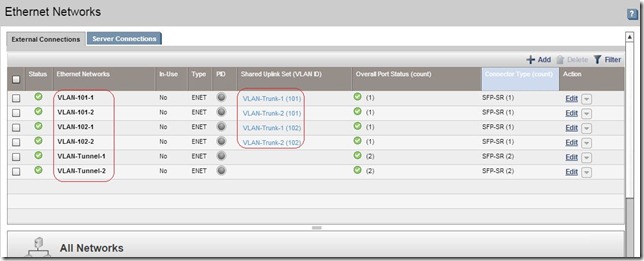

创建SUS VLAN-Trunk-1

Bay1的x4 Port

允许VLAN101、VLAN102流量通过

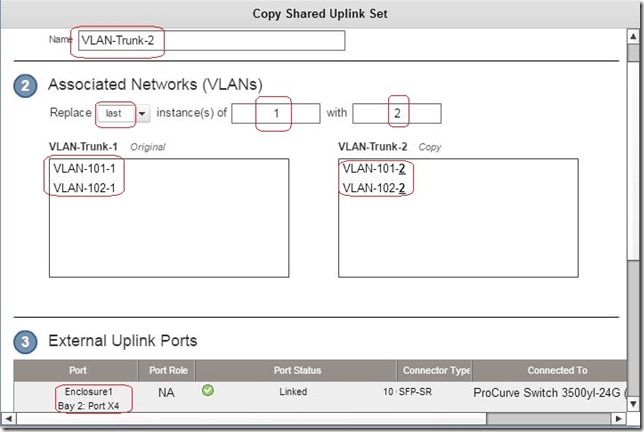

创建SUS VLAN-Trunk-2(copy SUS VLAN-Trunk-1修改编辑)

Bay2的x4 Port

允许VLAN101、VLAN102流量通过

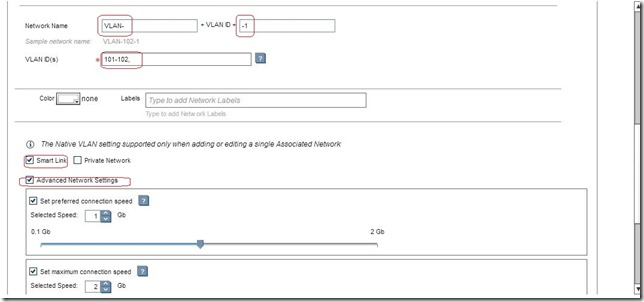

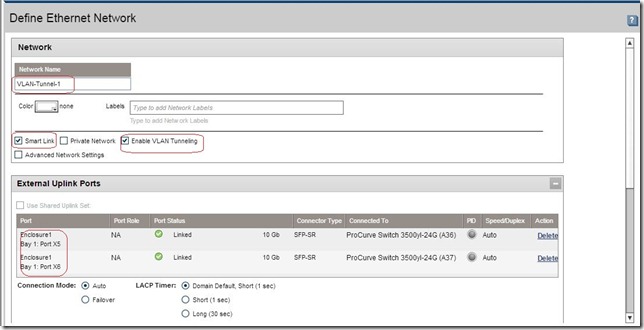

定义第一个vNet Tunnel (VLAN-Tunnel-1)

name=VLAN-Tunnel-1

Bay1的x5、x6 Port

启用SmartLink

启用VLAN Tunnel

可选(自定义速率范围)

定义第二个vNet Tunnel (VLAN-Tunnel-2)

name=VLAN-Tunnel-2

Bay2的x5、x6 Port

启用SmartLink

启用VLAN Tunnel

可选(自定义速率范围)

注意:vNet Tunnel可以使我们将不受限数量的VLAN流量转发到服务器NIC。一般来说,我们将NIC连接到Hypervisor vSwitch中,通过使用Tunnel,我们可以克服这种VLAN限制。举例:VC3.30支持一个SUS中有1000个VLAN,Tunnel可以时我们不受此限制。Tunnel允许网络管理员根据需求自定义添加或删除VLAN,而不需要在VC中VLAN进行配置,相对而言,我们在Hypervisor中进行相应配置。

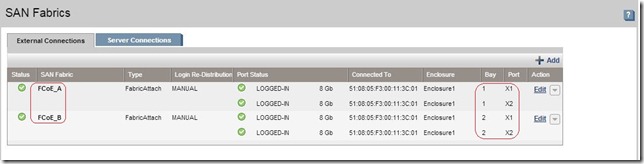

定义FCoE SAN Fabric

定义FCoE-A(Bay1_Port_X1;Bay1_Port_X2;)

1:Fabric Type为“FabricAttach”

2:高级设置中,选择“Automaitc Login Re-Distribution”

3: 高级设置中,为FCoE进行QOS(Min 4Gb;Max 8Gb)

定义FCoE-B(Bay2_Port_X1;Bay2_Port_X2;)

1:Fabric Type为“FabricAttach”

2:高级设置中,选择“Automaitc Login Re-Distribution”

3: 高级设置中,为FCoE进行QOS(Min 4Gb;Max 8Gb)

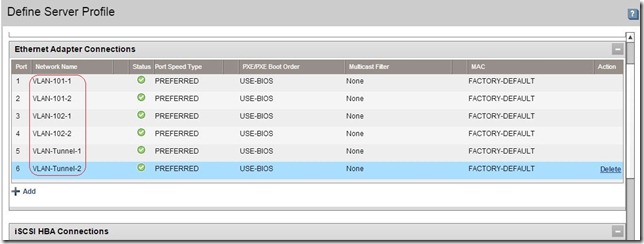

定义一个Server Profile

包含6个FlexNIC和2个FlexHBA

每一个FlexNIC都按照网络功能和需求分配到指定中

Network Port 1 VLAN101-1 1Gb

Network Port 2 VLAN101-2 1Gb

Network Port 3 VLAN102-1 2Gb

Network Port 4 VLAN102-2 2Gb

Network Port 5 VLAN-Tunnel-1 4Gb

Network Port 6 VLAN-Tunnel-2 4Gb

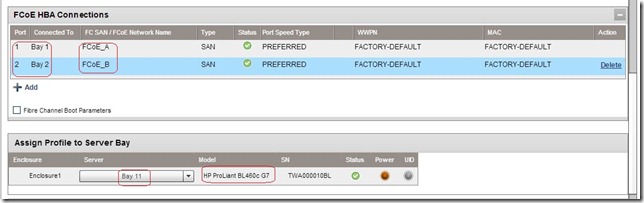

每一个FlexHBA都按照网络功能和需求分配到指定中

Bay1 FCoE_A

Bay1 FCoE_B

注意:在部署Server Profile到host之前,host必须保持power off状态!

在host界面,查看网络连接适配器信息映射关系图

总结 1:我们创建了两个SUS(shared uplink sets)用来为VLAN101和VLAN102提供传输通道。

2:我们创建了两个vNet Network Tunnel用来直接传输host和Switch直接任何VLAN流量,每一个vNet都有两个uplinks已提供

网络冗余。

3:我们也创建了两个FCoE SAN Fabric

4:我们创建了Server Profile(包含6个FlexNIC和2个FlexHBA)。通过使用成对的NIC,防止线路和模块的故障引起网络中断

NIC1和NIC2连接到VLAN101(untagged)

NIC3和NIC4连接到VLAN102(untagged)

NIC5和NIC6连接到VLAN103-110和201-210。(tagged)

5:VLAN-101用于Management网络,对连外置Switch Port应该配置为Access或untagged模式,所以也需要在Hypervisor的管理网络中没有配置VLAN tagging。但是如果VLAN-101配置为VLAN tagged,需要保持对连Switch也做同样配置。

6:VLAN-101(Management网络)被设置为untagged,那么在uplink Switch 中对应Port也需要被配置为Access或者untagged模式,在ESXi中这个VLAN101也需要在使用的Port Group中配置为untagged.当在host中部署VM时,不需要设置VLAN ID。