三层交换机关于VLAN的划分以及ACL的使用

需求:

他们以前没有划分

VLAN

,用的一台

Cisco 2918

二层交换机,但是他们没有做任何配置,现在由于他们的有一部分计算机(

192.168.1.0/24

)配置比较差,当交换机发送一个广播包的时候就导致部分计算机假死机状态,于是他们买了一台

Cisco 3560

三层交换机想把

192.168.1.0/24

这个网段与其他网段(

10.1.1

.0/24

,

10.1.2.0/24

)的广播包进行分离开来。

以下是对

VLAN

划分的一些要求:

1、

要实现在

SW1

上面

192.168.1.0/24

这个网段能够正常访问

10.1.1

.0/24

与

10.1.2.0/24

这两个网段。

2、

10.1.1

.0/24

与

10.1.2.0/24

这两个网段要能够正常访问

SW2

以外的网络。(也就是说

10.1.1.0/24

与

10.1.2.0/24

这两个网段的默认网关还得是

10.1.1.1/24

或者

10.1.2.1/24

才行。因为很多详细路由在

SW2

上面才有。)

3、

不能让

SW1

以外的计算机访问

SW1

中

192.168.1.0/24

这个网段。

4、

SW2

内的计算机能够访问

SW1

的服务器以及

10.1.1

.0/24

与

10.1.2.0/24

这两个网段的计算机。

5、

SW1

中只允许

10.1.1

.2/24

与

10.1.2.2/24

这两台

PC

能够访问

192.168.1.0/24

的网段。

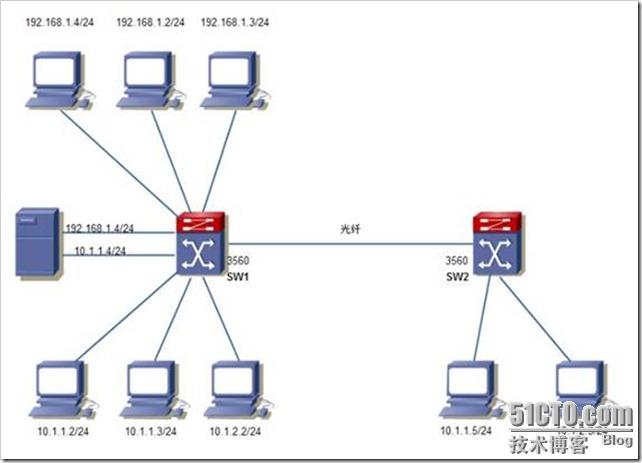

拓扑图如下:

需求分析:

以前网络的分析:

从总部出来给了一根光纤过来,而这根光纤接入到总部交换机的

VLAN20

中。

VLAN20

的

SVI

地址是

10.1.1

.1/24

,

10.1.2.1/24

这两个,在原使情况下

10.1.1.0/24

与

10.1.2.0/24

这两个网段要访问

192.168.1.0/24

的计算机,他们以前的解决方案是在

192.168.1.0/24

这个网段配置双

IP

地址,也就是说再给他们配置一个

10.1.1.0/24

或者

10.1.2.0/24

。

10.1.1.0/24

或者

10.1.2.0/24

这两个网段要访问总部以外的网段网关必须指定

10.1.1.1/24

,

10.1.2.1/24

。

现在的需求分析:

从上面我们已经知道他们最主要想利用

VLAN

来隔离我们的广播域,但需要让我们

SW1

上的

192.168.1.0/24

与

SW1

上的

10.1.1

.2/24

与

10.1.2.2/24

能够正常访问,还不能影响

SW1

上面的

10.1.1.0/24

与

10.1.2.0/24

访问

SW2

以及

SW2

以外的网络。

从上面的需要我们来分析一下,要隔离广播域我们都知道使用交换机上面的

VLAN

,这个很好解决,但是划了

VLAN

以后,要使不同

VLAN

间进行互相访问我们就必须给这个

VLAN

的

SVI

地址设置一个

IP

。当我们

PC

上面将网关设置成为自己所在

VLAN

下面的

SVI

地址,这样在开启三层交换机的路由功能就能够互相访问了,但是在这里我们又遇见一个问题?那就是从

SW2

过来的光纤给了两个

IP

地址给我们

10.1.1

.1/24

,

10.1.2.1/24

。而在

SW1

上面的

10

网段中的计算机要访问外面的网络就必须将这两个地址设置成网关才行。这很明显它是一个二层的接口,也就是说在

SW2

上面划分了一个

VLAN

,而这根光纤就接在该

VLAN

下面的,而该

VLAN

的

SIV

地址就是

10.1.1.1/24

,

10.1.2.1/24

。而我们现在只能利用

SW1

来进行做配置,

SW2

在总部我们动不到。我们现在能动的也就只有

SW1

上面。

现在我想的办法就是,在

SW1

上面划分两个

VLAN

,

VLAN20

用于接

192.168.1.0/24

这个网段,

VLAN30

用于接

10.1.1

.0/24

与

10.1.2.0/24

。

VLAN20

的

SVI

地址

192.168.1.254/24

,而在

VLAN30

我们给它的

SVI

地址设置两个

IP

,

10.1.1.254/25

与

10.1.2.254/24

。这样它们两个

VLAN

间通过这个

SVI

地址就可以互相进行通信了。

但是

SW1

中两个

VLAN

可以进行通信,现在又出现一个新的问题,我们以前

10

网段的

PC

,

IP

地址必须设置成

10.1.1

.1/25

与

10.1.2.1/24

才能访问

SW2

以及它以外的网络,现在我们将它的网关设置成

10.1.1.254/25

与

10.1.2.254/24

以后,就不能访问

SW2

以外络,后面我想了一个办法就是

10

网段的

PC

的网关还是设置它以前的(

10.1.1.1/24

,

10.1.2.1/2

),而在要访问

192.168.1.0/24

这个网段的

PC

,在

PC

上的“命令提示符”下面加一条软路由,

> route add 192.168.1.0 mask 255.255.255.0 10.1.1 .254

destination^ ^mask ^gateway

这样当我们

10

网段的

PC

去往

192.168.1.0

这个网段的时候走

10.1.1

.254/24

这个网关,而默认走

10.1.1.1/24

出来,这样就达到我们预期的目的了,但是没有加软件的计算机就不能够访问我们的

192.168.1.0

的网段了。

然后他们还要限制某几台

10

网段中的

PC

去访问

192.168.1.0/24

的网络,前面我们提到在

PC

上面添加软路由就可以访问我们的

192.168.1.0/24

的网络,那有的人就会想我不让他们访问的就不加嘛,那某些人他就想要来访问我们

192.168.1.0/24

的网络的时候,自己添加一条不就能够访问了,于是我使用了

ACL

来对他们做一个限制。只允许固定

10

网段中的几台

PC

可以访问

192.168.1.0/24

,其他

10

网段中的计算机即使添加了软路由还是不能够访问,这样就达到了我们的效果了。

以下是配置文档:

|

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#vlan 20 //

创建VLAN20

Switch(config-vlan)#exit

Switch(config)#vlan 30 //

创建VLAN30

Switch(config-vlan)#exit

Switch(config)#int range fa0/1 -14 //

进行fa0/1-14

这一段接口

Switch(config-if-range)#switchport mode access //

将交换机端口设置成访问模式

Switch(config-if-range)#switchport access vlan 20 //

将该端口加入到vlan20

当中

Switch(config-if-range)#exit

Switch(config)#int range fa0/15 -24 //

进行fa0/15-24

这一段接口

Switch(config-if-range)#switchport mode access //

将交换机端口设置成访问模式

Switch(config-if-range)#switchport access vlan 30 //

将该端口加入到vlan30

当中

Switch(config-if-range)#exit

Switch(config)#int vlan 20 //

进入VLAN20

的SVI

接口

Switch(config-if)#ip add 192.168.1.254 255.255.255.0 //

给访问接口配置一个IP

地址做为网关

Switch(config-if)#exit

Switch(config)#int vlan 30 ////

进入VLAN20

的SVI

接口

Switch(config-if)#ip add 10.195.93.254 255.255.255.0//

给访问接口配置一个IP

地址做为网关

Switch(config-if)#ip add 10.195.91.254 255.255.255.0 sec//

给访问接口配置第二个IP

地址做为网关

Switch(config-if)#exit

Switch(config)#ip routing //

开启我们的路由功能

Switch(config)# access-list 100 permit i p 10.1.1 .2 0.0.0 .0 192.168.1.0 255.255.255.0 //

允许10.1.1.2

访问192.168.1.0/24

Switch(config)# access-list 100 permit i p 10.1.2 .2 0.0.0 .0 192.168.1.0 255.255.255.0 //

允许10.1.2.2

访问192.168.1.0/24

Switch(config)# access-list 100 deny ip any any //

其他的都拒绝

Switch(config)#int vlan 20 //

进入VLAN20

的SVI

接口

Switch(config-if)#ip access-group 100 in //

调用我们刚才建立的ACL100

方向使用进,因为我们是对来来的数据进行检查。

Switch(config-if)#exit

|

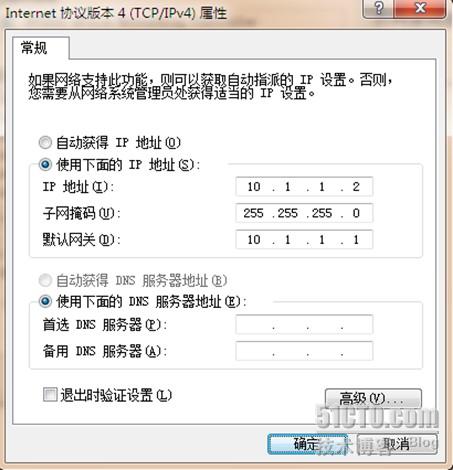

以上就是我在交换机上面所做的配置。下面来看看

PC

上面如何设置呢?

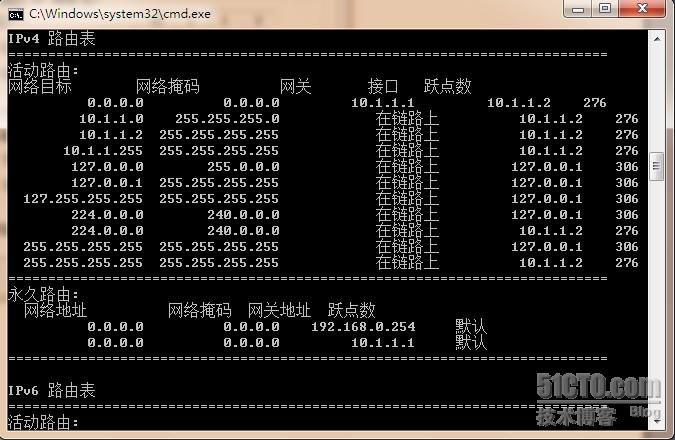

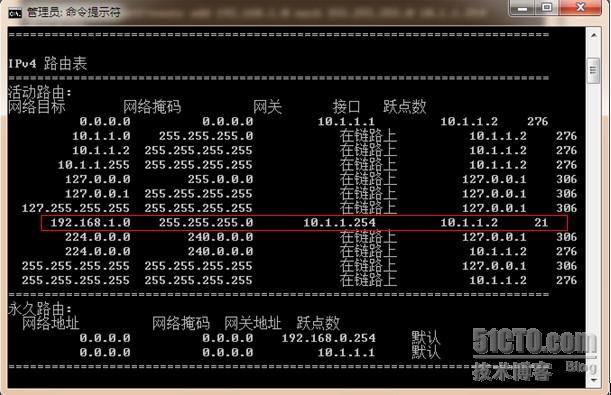

在

PC

上面打开“命令提示符”,输入“

route print

”可以进行查看当前

PC

上面的路由表。

从上图我们可以看见我们没有去往

192.168.1.0/24

的网段,而默认路由走的是

10.1.1

.1/24

去了,所以在这里我们就必须自己手功添加一条路由。

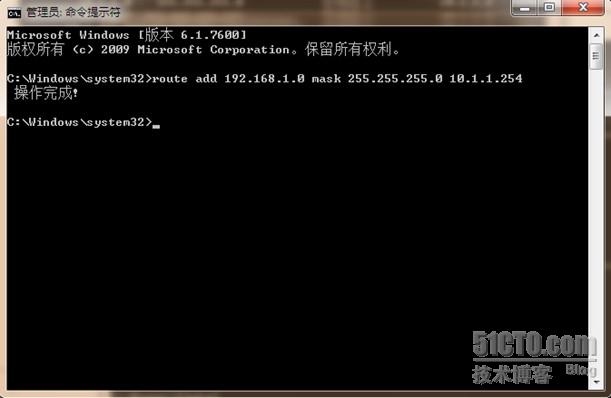

注意在

WIN7

下面我们必须以管理员的身份才能进行添加哦。从上图我们可以看见已经添加成功了,我们再来查看一下

PC

上面的路由表看看有没有去往

192.168.1.0/24

的网络,是不是走的

10.1.1

.254/24

这个地址。

看看上面的路由表里面是不是有一条

192.168.1.0/24

走的

10.1.1

.254

。而这时候我们去访问

192.168.1.0/24

这个网段就能够正常访问了。

这里昨天去调试的时候忘了截图了,所有测试图片就没有了,不过我可以给大家保证的是,这种方法已经是成功了的。

总结:

通过这一次的调试,我从中获得了一些知识,我们在解决问题的时候可以把自己的思维法发散一下,不要局限在网络设备上面。但是在上面的这个实例中,大家要注意的是我们的软路由,当我们重启一下计算机这条软路由说不一定就不存在了,我们必须自己手动在添加一下。