Windows azure Web 应用程序代理服务器—ADFS的extranet访问权限

Windows azure Web 应用程序代理服务器―ADFS的extranet访问权限

我们之前介绍了,在windows azure下配置联合身份验证服务,实现通过本地的Active Direcroty用户验证范根windows azure Active Direcroty服务,默认操作后,只有在同一个内部网络才能访问,那我们如果要外部访问的话,我们需要怎么做呢,当然按照常理我们需要将ADFS的相应的端口对外发布即可,比如80、443等。但是在官网的方法是我们需要单独部署一台proxy服务,然后对该proxy进行发布。如果我们不部署ADFS的proxy的话,我们直接发布ADFS的80、443端口理论上应该也是可行的,具体我没试过,微软之所以这么做也许为了安全考虑吧,直接把对应的服务放在公网不安全,所以就借用proxy来保护,我的理解是这样的,今天呢,我们主要介绍就是按照官网说的,我们部署ADFS的proxy(Web 应用程序代理服务器)来完成对应的外网发布。

http://technet.microsoft.com/zh-cn/library/dn528859.aspx

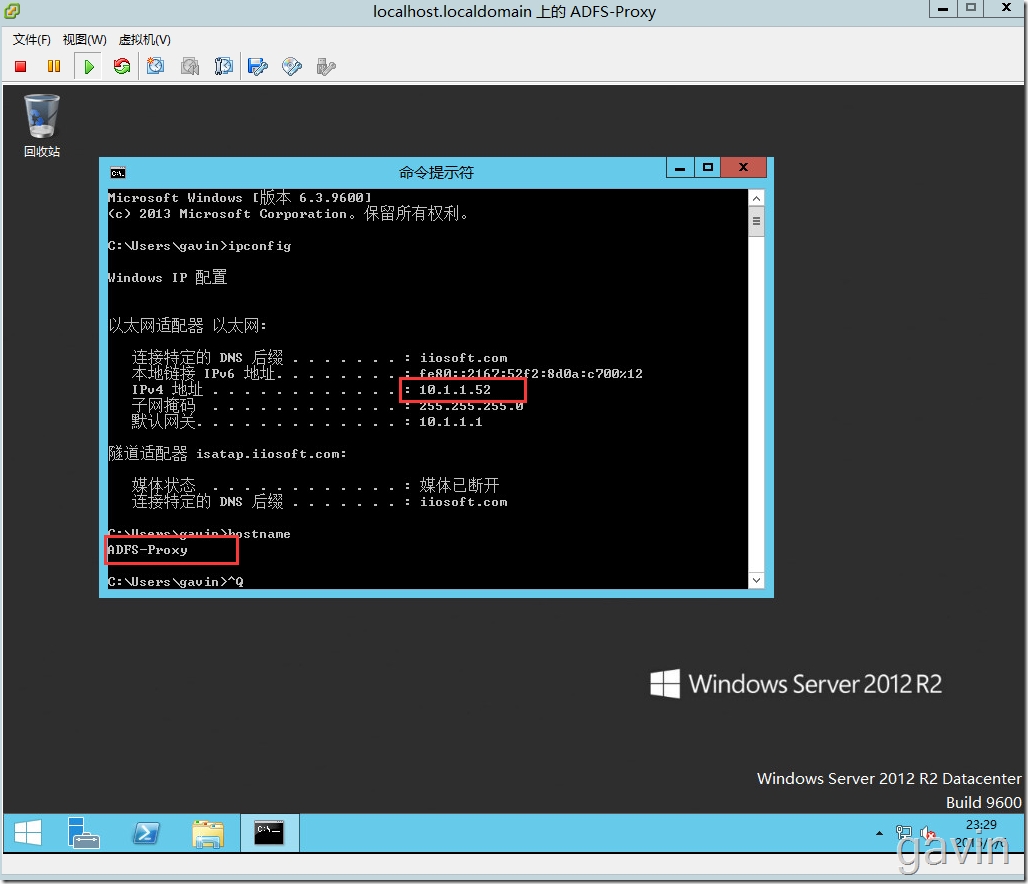

我们新建一个windows 2012r2的计算机。然后安装相应的服务。

1.通过用户界面安装 Web 应用程序代理角色服务

在 Web 应用程序代理服务器上,在服务器管理器控制台中的“仪表板”内单击“添加角色和功能”。

在“添加角色和功能向导”中,单击“下一步”三次以进入服务器角色选择屏幕。

在“选择服务器角色”对话框中选择“远程访问”,然后单击“下一步”。

单击“下一步”两次。

在“选择角色服务”对话框中选择“Web 应用程序代理”下,单击“添加功能”,然后单击“下一步”。

在“确认安装选择”对话框中单击“安装”。

在“安装进度”对话框中确认安装成功,然后单击“关闭”。

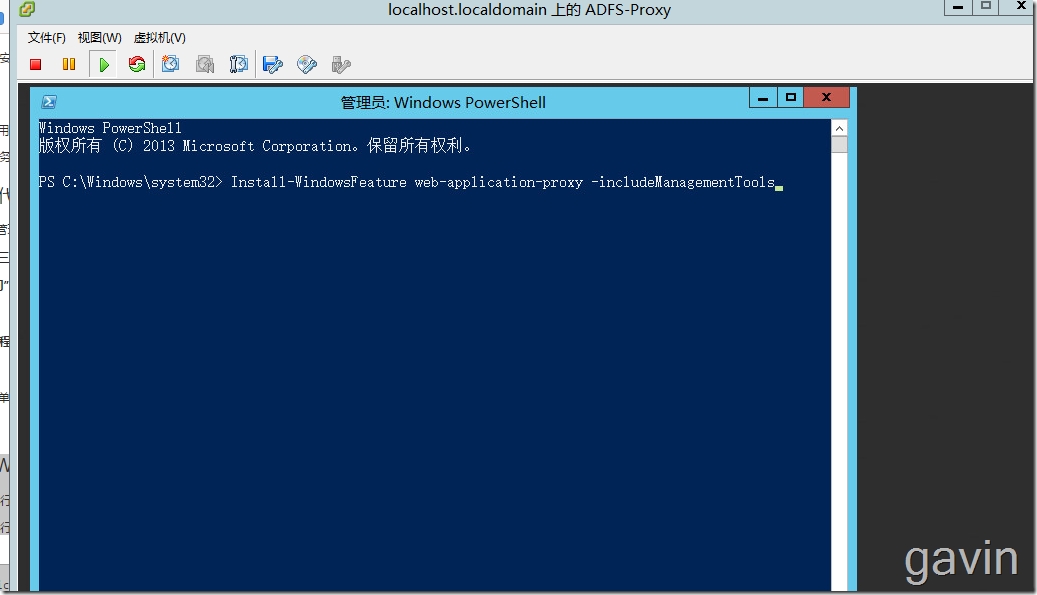

2.通过 Windows PowerShel 安装 Web 应用程序代理角色服务

下面的 Windows PowerShell cmdlet 将执行与前面的过程相同的功能。每行输入一个 cmdlet,即使此处由于格式设置约束导致它们换行而显示在多行中。

下面的 Windows PowerShell cmdlet 将执行与前面的过程相同的功能。每行输入一个 cmdlet,即使此处由于格式设置约束导致它们换行而显示在多行中。

Install-WindowsFeature Web-Application-Proxy -IncludeManagementTools

我们在此通过powershell来安装该角色服务

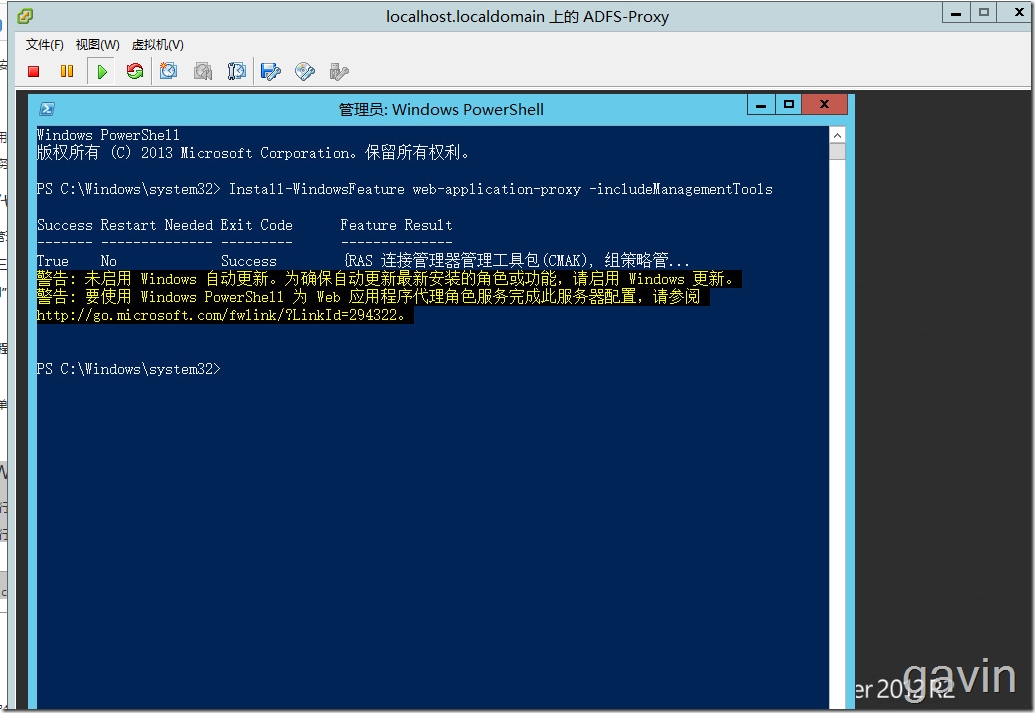

角色服务安装完成

安装完服务我们建议重启系统

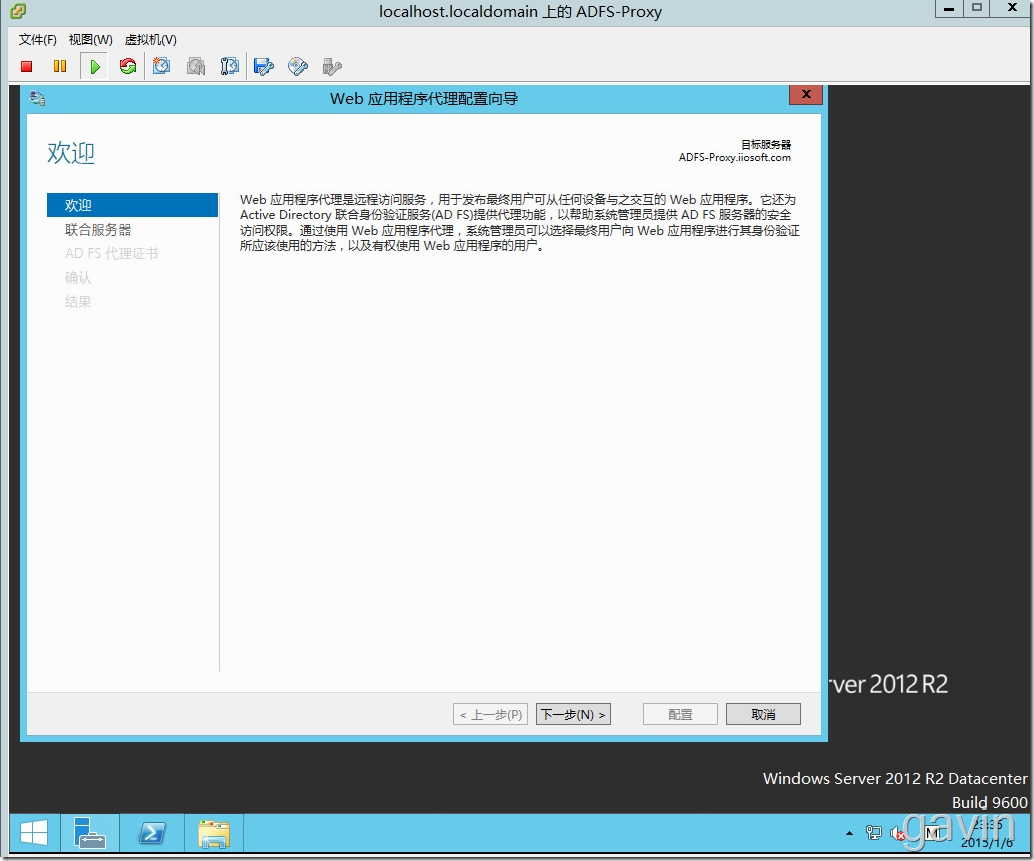

通过用户界面配置 Web 应用程序代理

1.在 Web 应用程序代理服务器上,打开远程访问管理控制台:RAMgmtUI.exe,然后按 Enter。2.如果出现了“用户帐户控制”对话框,请确认其中显示的操作为所需的操作,然后单击“是”。

3.在导航窗格中,单击“Web 应用程序代理”。

4.在远程访问管理控制台的中间窗格中,单击“运行 Web 应用程序代理配置向导”。

5.在“Web 应用程序代理配置向导”的“欢迎”对话框中,单击“下一步”。

1.

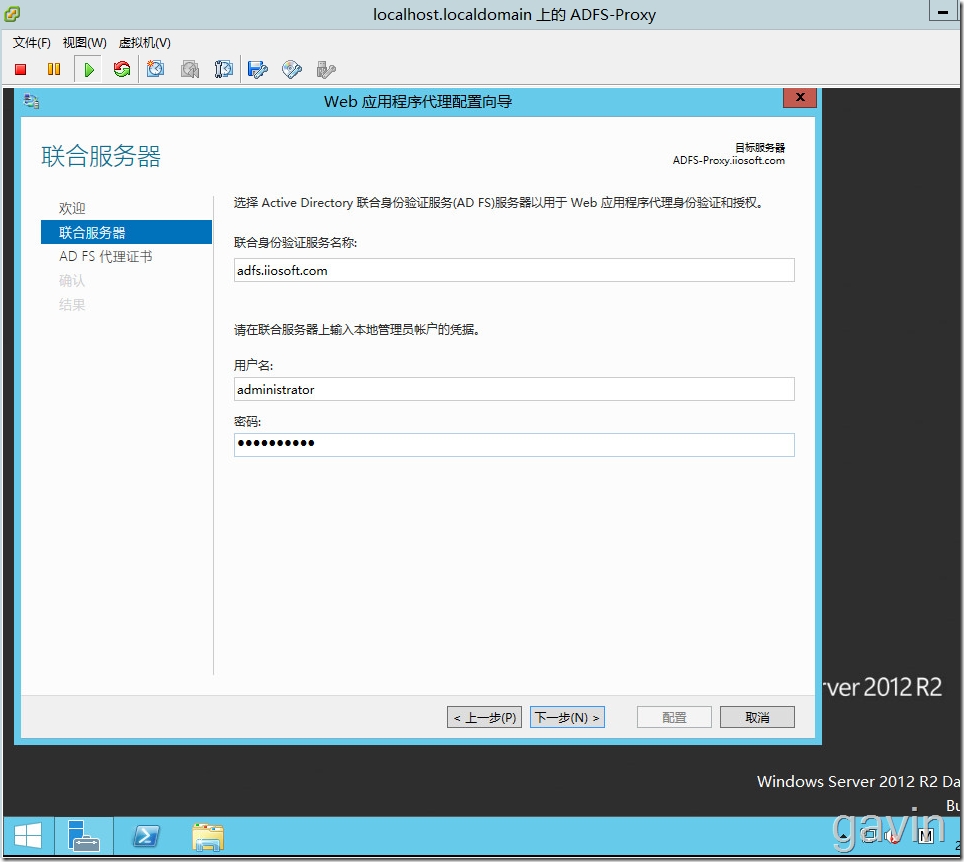

在“联合服务器”对话框中执行以下操作,然后单击“下一步”:

在“联合身份验证服务名称”框中,输入 AD FS 服务器的完全限定域名 (FQDN),例如 fs.fabrikam.com。

在“用户名”和“密码”框中,输入 AD FS 服务器上的本地管理员帐户的凭据。

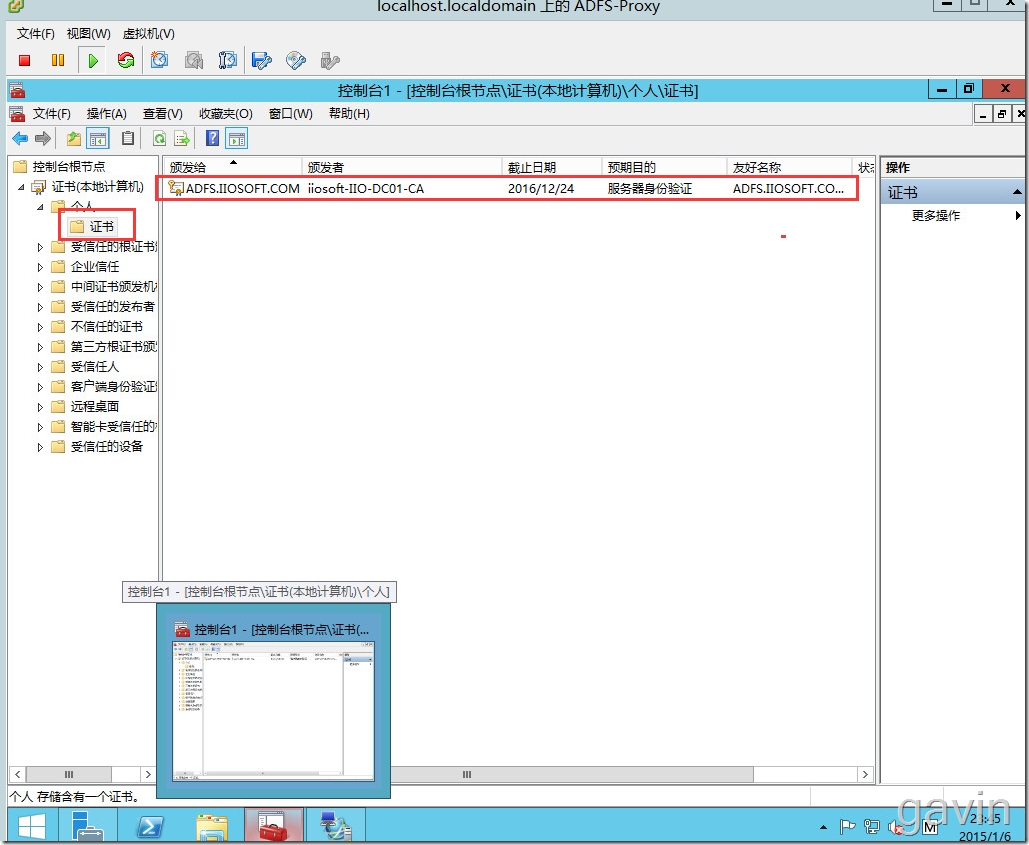

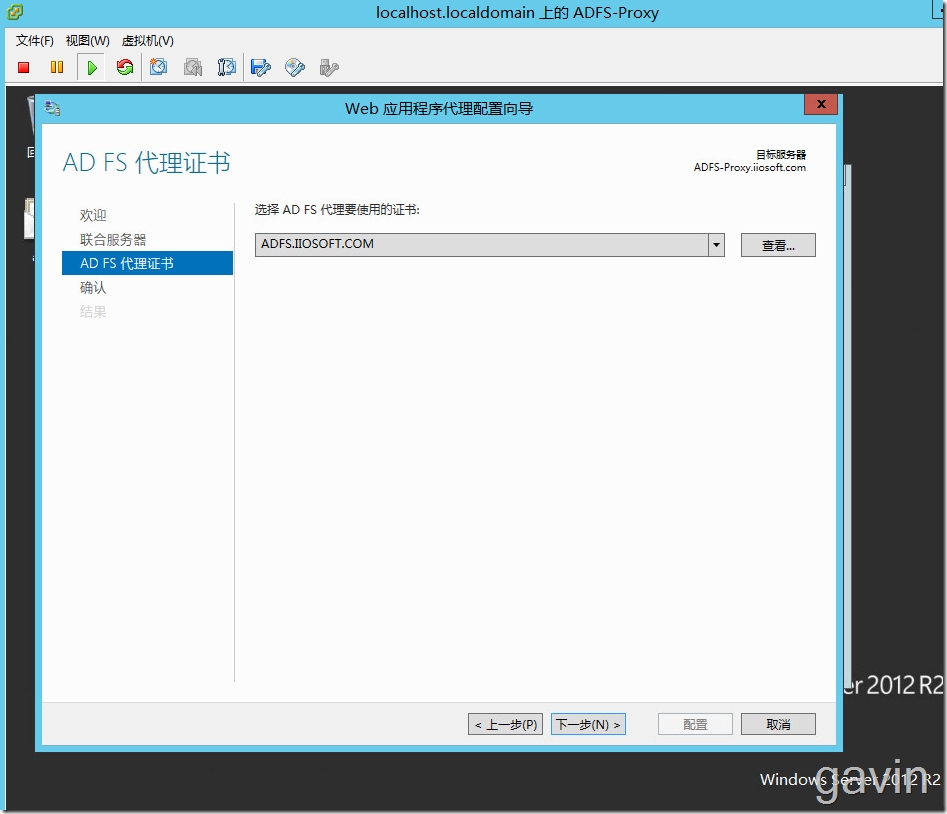

在“AD FS 代理证书”对话框中,从 Web 应用程序代理服务器上当前安装的证书列表内,选择 Web 应用程序代理用于实现 AD FS 代理功能的证书,然后单击“下一步”。

注:我们提前将ADFS导出私钥的证书导入到ADFS-Proxy计算机的个人证书中

在此处选择的证书应该是使用者为联合身份验证服务名称(例如 fs.fabrikam.com)的证书。

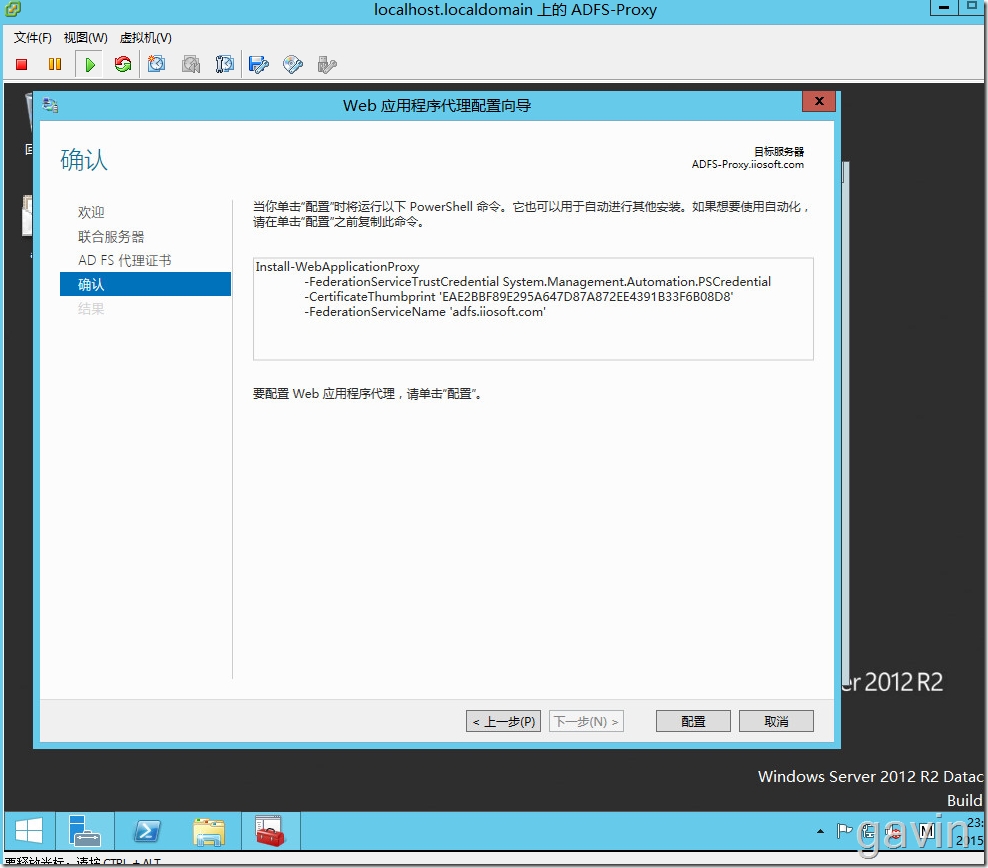

在“确认”对话框中查看设置。如果需要,可以复制 PowerShell cmdlet 以自动完成其他安装。单击“配置”。

2.

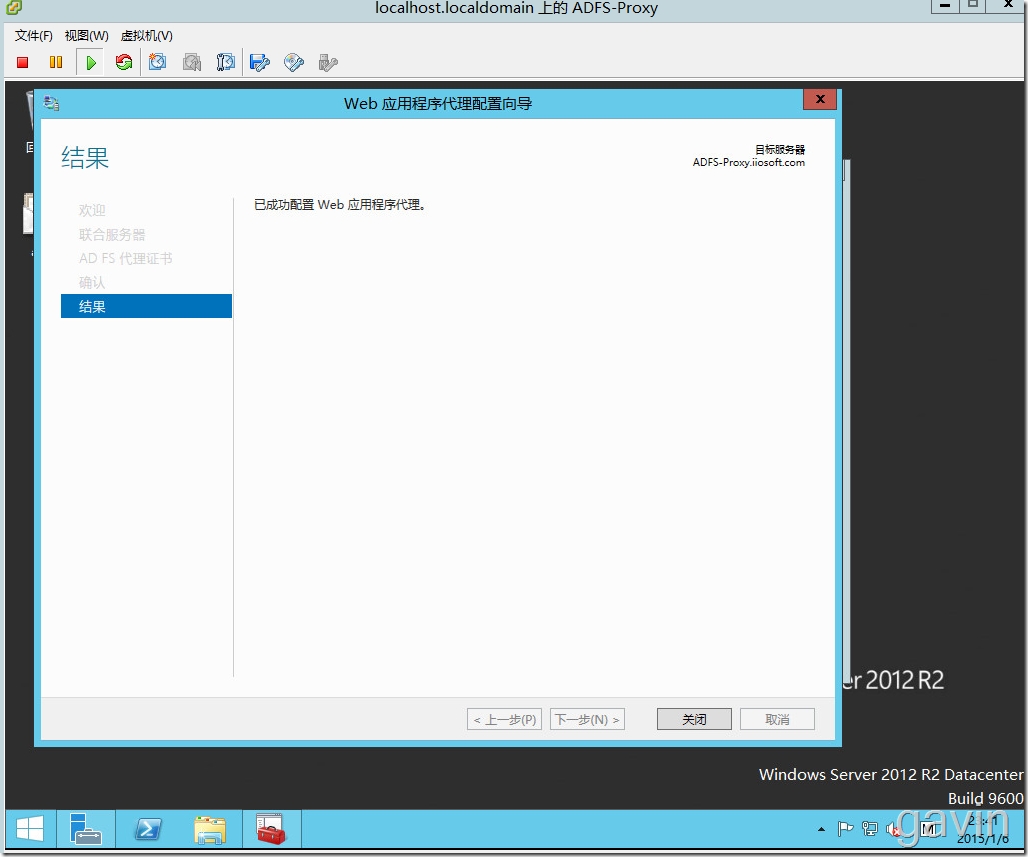

在“结果”对话框中确认配置成功,然后单击“关闭”。

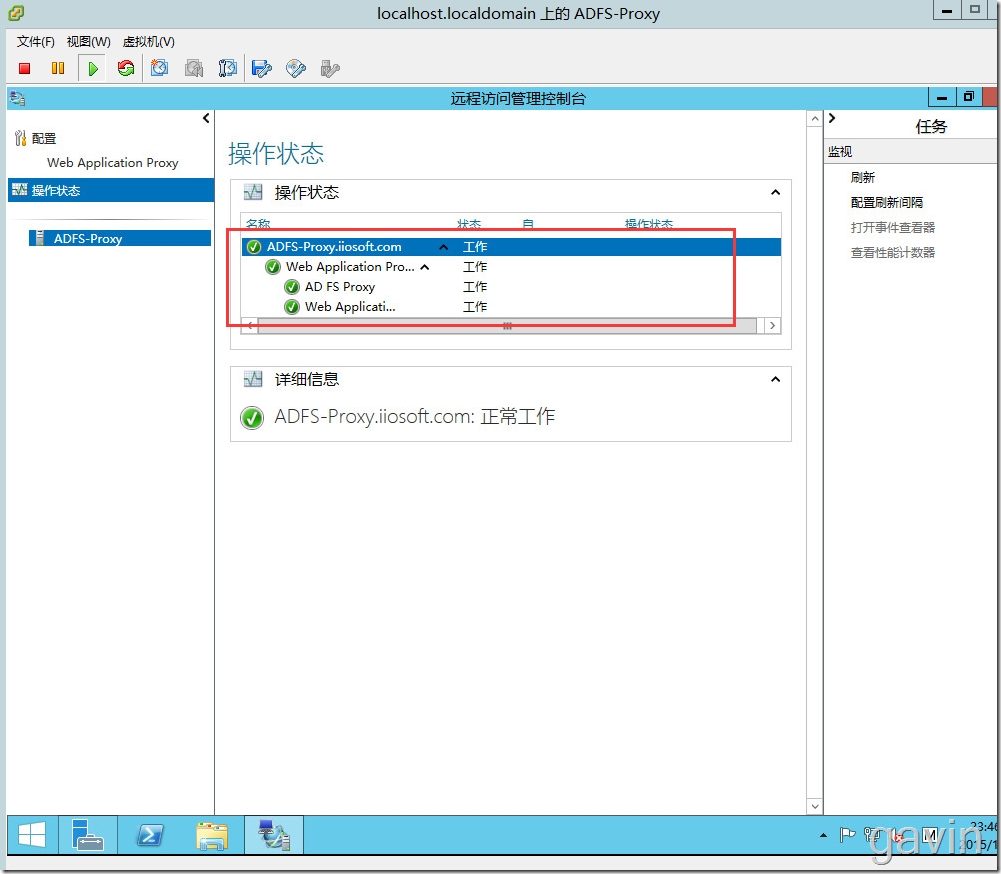

单击关闭,会自动跳转到路由访问管理控制台。

然后我们需要在外网将该服务器(Web 应用程序代理服务器)的443、80发布即可。