Windows Serer 2016 technical preview 3 探究 - 3 ADFS联合认证上的LDAP

ADFS联合认证上的LDAP

从2012年2月开始,微软的windows 2012和2012 R2都已经开始支持SSO single sign on单点登录的功能能够了,你可以配置一个SSO然后在其后方部署若干应用,让基于web访问的最终用户使用一个登录凭证访问所有程序。然而微软并不只是看到了这点,在内部BYOD虽然没有公开提倡(毕竟我们还是企业不是家庭作坊),但是从linux 和 mac平台挖过来的工程师使用了一些非标的设备无法加入公司域名以及脱离本地网络但是需要管理的设备,又或是某些家用设备其实担当着部分工作的需求但是无法满足公司的某些安全需求,这个时候GPO / windowsn intune / SCCM 已经无法满足当前需求,于是乎,ADFS / LDAP / Azure AD的整合以及针对ORACLE / IBM 等竞争对手的单点登录解决方案迫在眉睫。

坦率的讲,我们可以找到很多创立100年的银行,但是我们找不到100年的IT公司,因为银行是传统行业而IT是新兴行业,在微软诞生之前,很多企业就已经诞生并且开始使用IBM目录管理的程序。怎么让使用竞争对手的产品客户转向微软的解决方案,又或者说,MSFT在无法打败竞争对手的产品之前,无法赢得客户的信任之前,兼容对方产品就成了唯一的出路。

如果说ADFS是把多家企业联合在一起,那么ADFS上的LDAP就可以让某一个应用共享多家企业的活动目录,对于快速部署应用程序或者横向扩展应用程序,集群规模,虚拟主机都是非常方便的,你可以在集团企业中兴部署一套应用程序,使用域森林某一个域或者一个子域的用户凭证或者验证方式部署在单点,其余子公司远程访问、内网访问,当用户数目达到一定限制之后,我们会遇到各种各样的问题

最常见的网络带宽瓶颈

主机负载,容量管理

直线上升维护成本

例行/计划外维护导致的最终用户的影响

单点故障

这个时候如果横向扩展虽然可以解决部分的问题,比如单点和维护影响,但是网络负载会一直存在并且随着应用程序的升级而被迫升级,这个时候就需要将大量投资投入ISP。又或是需要将应用程序下沉到子公司或者是扩展集团公司的另外一个数据中心,这个时候如果按照以往的经验在其他域森林重新部署会面临数据同步的风险,如果远程部署应用程序而使用本地数据则要面临需要重新创建每个用户的问题,你可以选择SSO但是不是所有程序都是base on web的,Windows 2012 的SSO解决了基于web的统一登录,而Windows 2016 ADFS+LDAP的出现解决了基于C/S架构的应用程序的统一登录,其深远的意义在于将MSFT的产品以及解决方案碎片化渗透到全世界各处。

关于ADFS的实验步骤

创建虚拟机,你可以用vmware 、 hyper-v,xen server

配置网络

安装os和补丁,安全合规标准流程

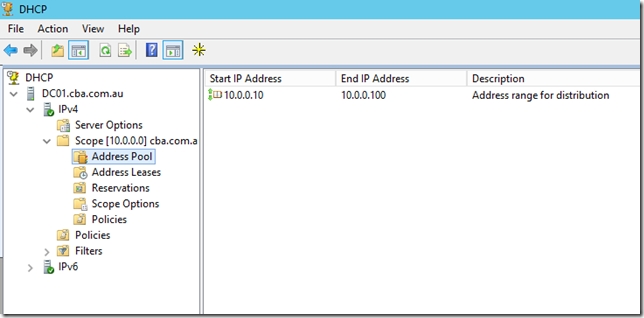

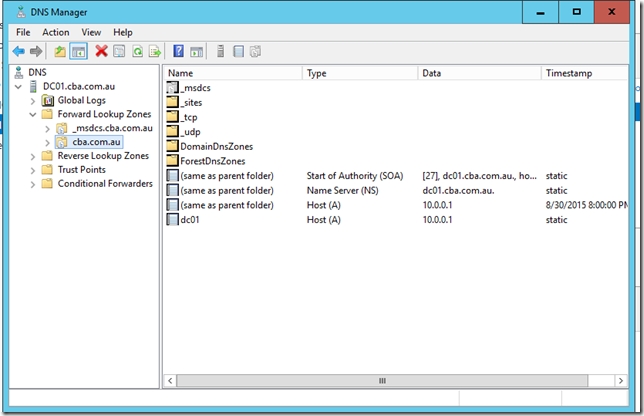

配置ip dhcp dns

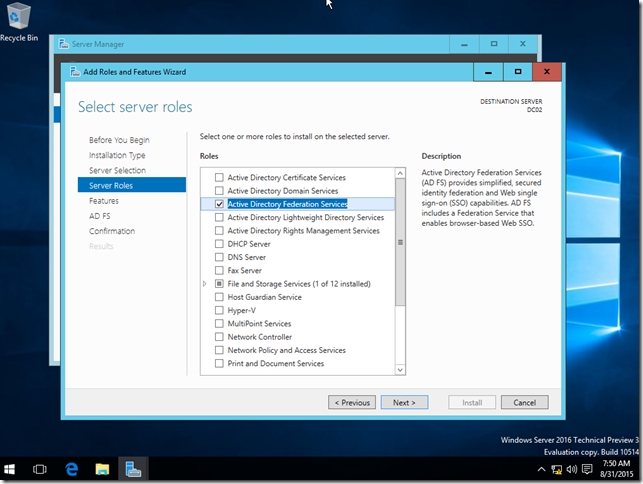

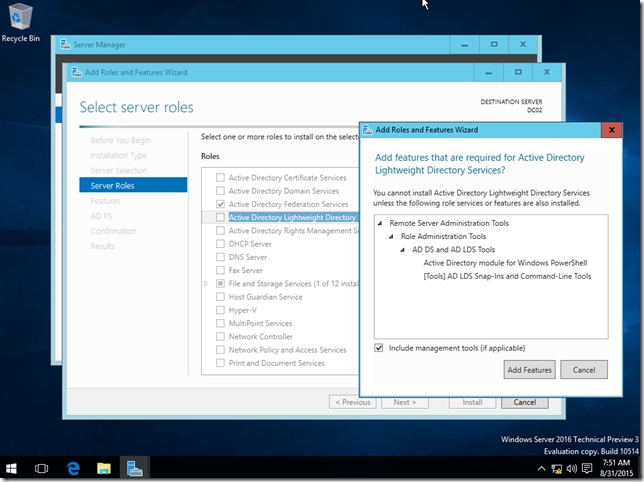

安装配置ADDS ADFS

安装配置IIS 、CA和组策略

安装配置WIF

配置应用程序

测试

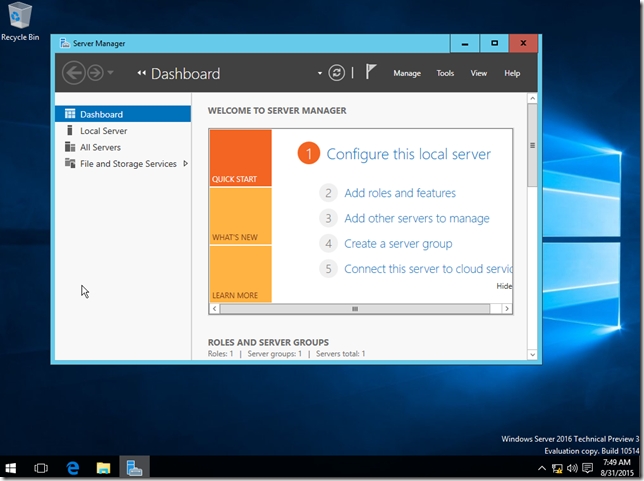

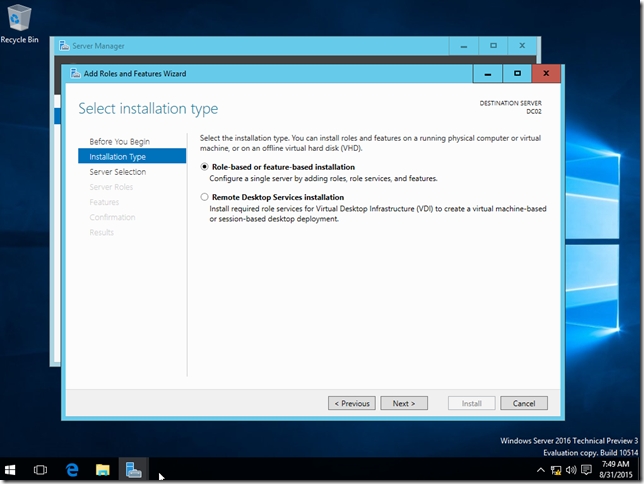

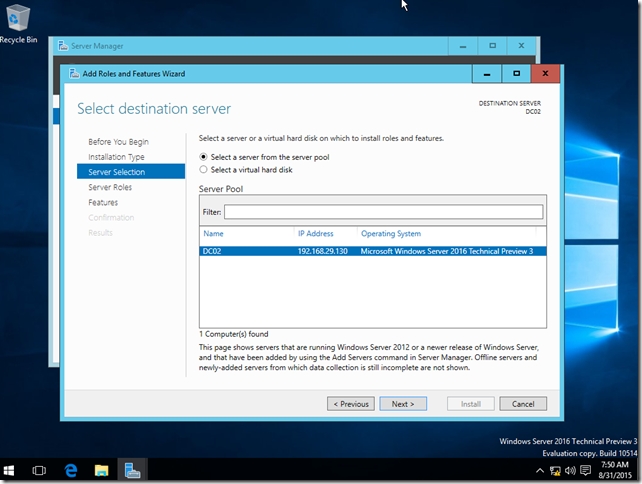

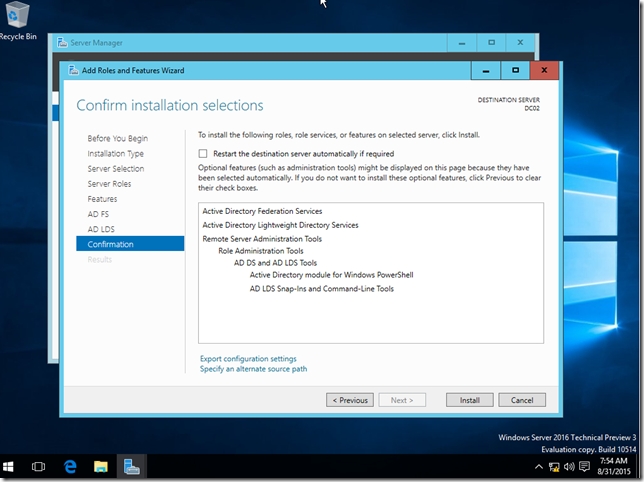

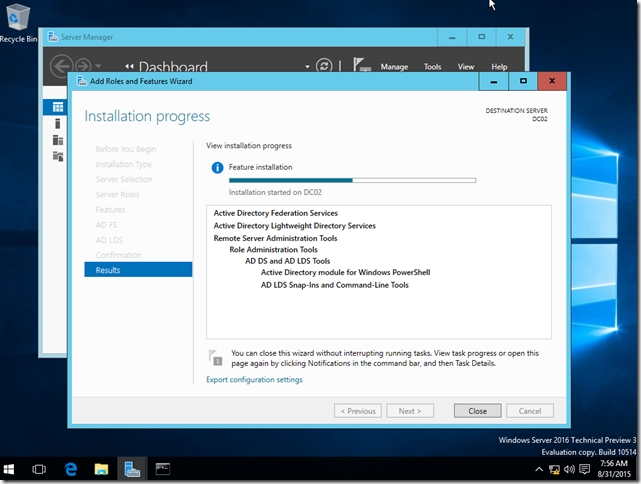

ADFS安装过程,之前的基础配置大家随意,其实这步也可以随意不截屏了,但是步骤1-5都木有截图显得太偷懒了,呵呵呵呵呵~~~~~~~

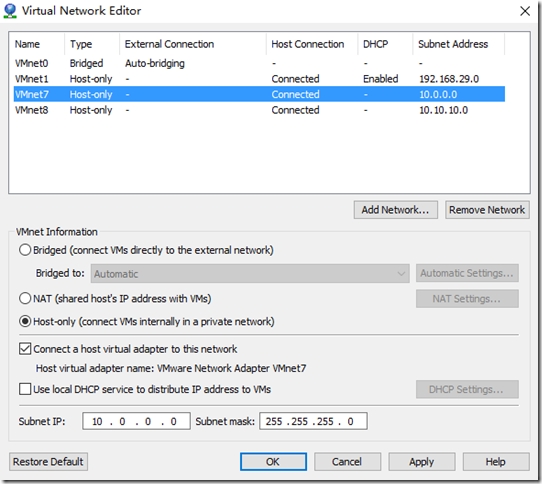

大致说一下,我这里是先建立了2台虚拟机,都在vmware vnet 7 上

10.0.0.1 DC01.cba.com.au 作为ADDS,dhcp,dns

10.0.0.10 DC02.cba.com.au 作为 ADFS , ADLDS , AD CS,IIS