自反访问控制列表

访问控制列表:

分类:

1、标准访问控制列表:过滤的是第三层的流量

2、扩展访问控制列表:过滤的是第三层和第四层的流量

3、自反访问控制列表:过滤的是3--5层的流量(RACL)

4、动态访问控制列表:过滤的是3--5层的流量

5、基于上下文的访问控制列表(CBAC):过滤7层的流量(最好的ACL)

6、基于时间的访问控制列表

7、命名的访问控制列表(可以修改命令执行的顺序,而标准和扩展ACL不能修改执行顺序)

分类:

1、标准访问控制列表:过滤的是第三层的流量

2、扩展访问控制列表:过滤的是第三层和第四层的流量

3、自反访问控制列表:过滤的是3--5层的流量(RACL)

4、动态访问控制列表:过滤的是3--5层的流量

5、基于上下文的访问控制列表(CBAC):过滤7层的流量(最好的ACL)

6、基于时间的访问控制列表

7、命名的访问控制列表(可以修改命令执行的顺序,而标准和扩展ACL不能修改执行顺序)

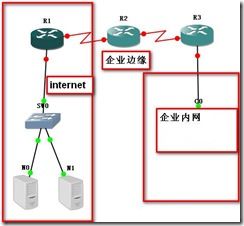

外部网络 企业路由 企业内网

R1-----S1/1---------S1/0----------R2-------S1/1----------S1/0

反射ACL,也叫做自反ACL。内网访问外网的时候,在企业路由上,触发生成一个临时的ACL条目,允许外部网络传数据到企业内网。这个临时条目,倒计时删除(时间见下面试验)我测试下,只能在命名ACL上来实现。

网络基本连通性配置;

R1:

Router>en

Router#confi t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#host R1

R1(config)#int s1/1

R1(config-if)#ip add 192.168.12.1 255.255.255.0

R1(config-if)#no shut

R1(config-if)#exit

R1(config)#router rip

R1(config-router)#net 192.168.12.0

R1(config-router)#end

R1(config)#line vty 0 4

R1(config-line)#password 123

R1(config-line)#login

R1(config-line)#exit

R1(config)#enable password 123

R2:

Router>en

Router#confi t

Router(config)#host R2

R2(config)#int s1/0

R2(config-if)#ip add 192.168.12.2 255.255.255.0

R2(config-if)#no shut

R2(config-if)#int s1/1

R2(config-if)#ip add 192.168.23.1 255.255.255.0

R2(config-if)#no shut

R2(config-if)#exit

R2(config)#router rip

R2(config-router)#

R2(config-router)#net 192.168.12.0

R2(config-router)#net 192.168.23.0

R2(config-router)#end

R2#

R3:

R3(config)#int s1/0

R3(config-if)#ip add 192.168.23.2 255.255.255.0

R3(config-if)#no shut

R3(config-if)#exit

R3(config)#router rip

R3(config-router)#net 192.168.23.0

R3(config-router)#end

R3(config)#enable password 123

R3(config)#line vty 0 4

R3(config-line)#password 123

R3(config-line)#login

R3(config-line)#end

R3#

测试:

R1#ping 192.168.23.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.23.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 28/41/64 ms

R1#telnet 192.168.23.2

Trying 192.168.23.2 ... Open

User Access Verification

Password:

R3>en

Password:

R3#

R3:

R3#ping 192.168.12.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.12.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 40/50/60 ms

R3#

R3#telnet 192.168.12.1

Trying 192.168.12.1 ... Open

User Access Verification

Password:

R1>en

Password:

R1#

下面试验反射ACL(自反ACL)

R2(config)#ip access-list extended outacl 建立访问控制列表(名称的) 内网出去的

R2(config-ext-nacl)#permit ip any any reflect out-ip (建立该控制列表的自反控制列表)

R2(config-ext-nacl)#exit

R2(config)#ip access-list extended inacl 建立外网到内网的访问控制列表

R2(config-ext-nacl)#evaluate out-ip 评估自反访问控制列表------就是调用自反访问控制列表

R2(config-ext-nacl)#int s1/0 放置到接口下

R2(config-if)#ip access-group outacl out 内网到外网的数据流:out

R2(config-if)#ip access-group inacl in 外网到内网的数据流:in

测试:

R3:

R3#ping 192.168.12.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.12.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 8/16/24 ms

R3#telnet 192.168.12.1

Trying 192.168.12.1 ... Open

User Access Verification

Password:

R1>en

Password:

R1:

R1#ping 192.168.23.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.23.2, timeout is 2 seconds:

U.U.U

Success rate is 0 percent (0/5)

R1#telnet 192.168.23.2

Trying 192.168.23.2 ...

% Destination unreachable; gat

反射访问控制列表是成功的。

R2:

R2#show ip access-lists

Extended IP access list inacl

10 evaluate out-ip

Reflexive IP access list out-ip

permit tcp host 192.168.12.1 eq telnet host 192.168.23.2 eq 31955 (93 matches) (time left 297)

permit icmp host 192.168.12.1 host 192.168.23.2 (19 matches) (time left 289)

Extended IP access list outacl

10 permit ip any any reflect out-ip (244 matches)

(time left 297) 标示该条列表被删除之前还剩下的时间

(time left 289) 标示该条列表被删除之前还剩下的时间

默认自反控制列表时间是300秒;

也可以修改:

R2(config)#ip reflexive-list timeout ?

<1-2147483> timeout in seconds

R2(config)#ip reflexive-list timeout 33

反射ACL试验总结:命名ACL来做。(而且是扩展的访问控制列表),看来命名ACL,功能还是很强的。