[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe

一、病毒样本简述

初次拿到样本 KWSUpreport_感染.exe.v 文件,通过使用PE工具,并不能辨别出该样本是那种感染类型,使用了一个比较直接的方法,从网上查资料,获取到了该样本的正常EXE文件的一些信息,资料表明:KWSUpreport.exe 是2009年版金山网盾程序的一个上传用户报告的程序模块,因此从网上下载了该版本的金山网盾程序,获取到了正常的KWSUpreport.exe文件,经过OD的调试以及与感染KWSUpreport.exe文件的对比,能够确定获取到的KWSUpreport.exe文件是该感染样本的正常文件。

下面使用StudPE工具查看感染KWSUpreport.exe文件与正常KWSUpreport.exe文件的不同,感染文件和正常的文件的文件头的信息不同,主要表现在:

1. 程序的入口点发生了改变

2. 整个PE文件的镜像大小改变了

注意:PE文件的区段的数量没有改变

感染文件和正常的文件的区段信息不同,主要表现在:

1. 区段的RVA发生了改变

2. 区段的大小发生了改变

注意:变化的部分主要集中在.text段即代码段

结论:初步可以判定样本文件KWSUpreport.exe的感染类型为节缝隙插入代码的感染。

二、病毒样本的具体分析

正常文件的OEP为00014F9D,感染文件的OEP为00015359.

对感染文件进行具体的分析:

==========================================================================

附上获取Kernel32的基址的函数GetKernel32Instance的分析:

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第4张图片](http://img.e-com-net.com/image/info5/d4697ef4c32248bbb982424824242046.png)

==========================================================================

从重定位的代码位置拷贝到申请堆内存空间0015C010的代码,大小为720H字节的大小,如下图:

==========================================================================

附上重定位函数DoRelocateFun 的分析:

==========================================================================

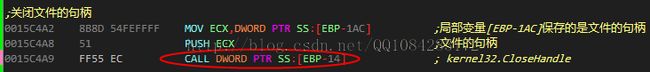

下面对关键函数0015C240进行具体的分析:

地址00415359处的代码的对比:

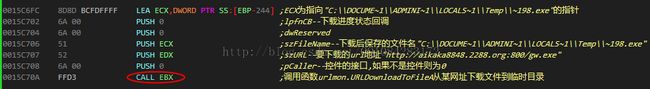

对创建线程的回调函数0015C50进行具体的分析:

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第35张图片](http://img.e-com-net.com/image/info5/759e4dfa83c44428b889c035ca5d1366.jpg)

转载博客请保留本文链接:http://blog.csdn.net/qq1084283172/article/details/45933129

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第1张图片](http://img.e-com-net.com/image/info5/432c543000cc4a369107923f15599b42.png)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第2张图片](http://img.e-com-net.com/image/info5/2f999ce5c5844fadaeb7afff6a004bb4.png)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第3张图片](http://img.e-com-net.com/image/info5/3452869a5f364c1b8743e89473e02045.png)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第5张图片](http://img.e-com-net.com/image/info5/5de5ba3415b04ebcae9c12b380fac656.png)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第6张图片](http://img.e-com-net.com/image/info5/0c482788d71c4338909ea501d8bf76d2.png)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第7张图片](http://img.e-com-net.com/image/info5/4d94a87a62294a1c8e73c0788efc9ba1.png)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第8张图片](http://img.e-com-net.com/image/info5/a5f209be70674202818953410aed9d81.png)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第9张图片](http://img.e-com-net.com/image/info5/c032429337a84a818c7e2a2eaf3c1307.png)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第10张图片](http://img.e-com-net.com/image/info5/3c98f62db19e43c9abfab7b91fec05fb.png)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第11张图片](http://img.e-com-net.com/image/info5/b157d33d57e0443b8a4871b6a9531d82.png)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第12张图片](http://img.e-com-net.com/image/info5/39e5e926aec34b9a91096a52273a649d.png)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第13张图片](http://img.e-com-net.com/image/info5/779c1ceebaea49d5818cc795ebda5ca9.png)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第14张图片](http://img.e-com-net.com/image/info5/9342b7f0bba24c9db5302ed6155dca7a.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第15张图片](http://img.e-com-net.com/image/info5/a57a1696c5914d279637340171197800.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第16张图片](http://img.e-com-net.com/image/info5/ad1f70a6025e42879decd6d862255cac.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第17张图片](http://img.e-com-net.com/image/info5/fa09d5f5544d41efa87ce9993fe981d3.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第18张图片](http://img.e-com-net.com/image/info5/72fc870cadcc4568a8e9bcb56b430384.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第19张图片](http://img.e-com-net.com/image/info5/18afd89a7c3c4915b6009e46a9024cee.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第20张图片](http://img.e-com-net.com/image/info5/232cf7ed2dbd4db29b562bdc53f9666e.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第21张图片](http://img.e-com-net.com/image/info5/fc603acf0aed40e094c992af39b1b1df.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第22张图片](http://img.e-com-net.com/image/info5/5a3e49494c2742458d12c1db024b78e9.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第23张图片](http://img.e-com-net.com/image/info5/404cd219fa6441caa47b6c42079d341d.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第24张图片](http://img.e-com-net.com/image/info5/4c23e3360da4466d970160a8745085eb.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第25张图片](http://img.e-com-net.com/image/info5/09179ce1814c4ad78da0fbc90c9cc82d.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第26张图片](http://img.e-com-net.com/image/info5/7b0d7f0e34a044e291f6f2b977de629f.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第27张图片](http://img.e-com-net.com/image/info5/9d5bd0be85cf4dfba763360cc72fdbfe.png)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第28张图片](http://img.e-com-net.com/image/info5/6177b5675a494e3ab92027985b17bd3c.png)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第29张图片](http://img.e-com-net.com/image/info5/5b11b1a5616d412a8c8a0575dc37bdc6.png)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第30张图片](http://img.e-com-net.com/image/info5/8b84a48f9bf44b0ab08d4bae1c7f1b01.png)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第31张图片](http://img.e-com-net.com/image/info5/2a7347343db44f96a74efd4889bcb37d.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第32张图片](http://img.e-com-net.com/image/info5/2bc21fcb8c5f494689ed6a14a6cf6b7a.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第33张图片](http://img.e-com-net.com/image/info5/e7a9eef5f33a4766a9260fb4e96d60b7.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第34张图片](http://img.e-com-net.com/image/info5/5a699076e07149b6a075f24a8e12a34d.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第36张图片](http://img.e-com-net.com/image/info5/5dc50a27f21842709a76ddcbc2011add.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第37张图片](http://img.e-com-net.com/image/info5/b0ea39424ab348bb9b4a38637a418c82.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第38张图片](http://img.e-com-net.com/image/info5/fb71cb0c39b747828f0ffb26c5c3b92a.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第39张图片](http://img.e-com-net.com/image/info5/40e2dce112f24ce6b69606fe792e370c.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第40张图片](http://img.e-com-net.com/image/info5/44ed102f16f64680987d95392a3be78b.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第41张图片](http://img.e-com-net.com/image/info5/089fc3da87184c3d968867285f15b877.jpg)

![[置顶] 感染性的木马病毒分析之样本KWSUpreport.exe_第42张图片](http://img.e-com-net.com/image/info5/ff1f907fb9e8403ca77c6fcbf4c1415d.jpg)