android平台tcpdump wireshark 网络数据抓包(综合)

1 Tcpdump工具使用

TcpDump可以将网络中传送的数据包的“头”完全截获下来提供分析。它支持针对网络层、协议、主机、网络或端口的过滤,并提供and、or、not等逻辑语句来帮助你去掉无用的信息。

参见:http://baike.baidu.com/view/76504.htm?fr=ala0_1_1

该工具使用便捷,在linux上命令行执行即可进行抓包,尤其是在adroid手机上非常便捷。由于大部分android手机不带tcpdump工具,首先需要将其拷贝到手机上,与网上的一些方法不一样本文不讲tcpdump执行文件拷贝至system目录下,因为system目录启动后默认都是ro属性,拷入文件还涉及到修改属性(具体的android手机中修改挂载目录读写属性的方法可参见本博客的http://blog.csdn.net/shuzui1985/article/details/7581803)

好了言归正传,首先确保你的手机已经root,这里你不懂就上网找找吧,我就不解释了。

Ø adb push c:\wherever_you_put\tcpdump /data/local/tcpdump

Ø 修改文件属性

adb shell

su

chmod 6755 /data/local/tcpdump

Ø 命令行抓包

/data/local/tcpdump -p -vv -s 0 -w/sdcard/capture.pcap—这个路径顺便你写哪

(如果出现tcpdump: no suitable device found。得保证你是在root权限下操作)

Ø 抓包完毕以后^C,并且exit退出android bash

adb pull /sdcard/capture.pcap拷贝抓包结果至本地

Ø 使用wireshark打开进行查看(不会用的同学可以直接搜索)

2 Android程序内置调用tcpdump(转载)

参见:http://blog.csdn.net/Zengyangtech/article/details/5853366

最近做一个Android联网抓包的工具

自己在网上搜索了好久

发现还是没有头绪

于是考虑在linux层上下功夫

于是采用linux的tcpdump来实现了抓包的功能

用简单的话来定义tcpdump,就是:dump the traffic on a network,根据使用者的定义对网络上的数据包进行截获的包分析工具。

作为互联网上经典的的系统管理员必备工具,tcpdump以其强大的功能,灵活的截取策略,成为每个高级的系统管理员分析网络,排查问题等所必备的东东之一。

对于tcpdump详细的可以参考http://baike.baidu.com/view/76504.htm?fr=ala0_1_1百度百科的介绍

我这里主要介绍一下如何在Android上使用tcpdump

我所采用的测试机是破解版G2和模拟器

具体的就是在APK程序里执行linux命令

- tcpdump -p -vv -s 0 -w /sdcard/capture.pcap

这样就能够将抓到的包在sdcard上写一个capture.pcap文件

而这个文件可以用wireshark在PC上打开进行查看 非常方便

具体的源代码如下

MainHook.java

- package zy.hook;

- import java.io.IOException;

- import android.app.Activity;

- import android.os.Bundle;

- import android.util.Log;

- public class MainHook extends Activity {

- /** Called when the activity is first created. */

- @Override

- public void onCreate(Bundle savedInstanceState) {

- super.onCreate(savedInstanceState);

- setContentView(R.layout.main);

- try {

- //Runtime.getRuntime().exec("su");

- //Runtime.getRuntime().exec("dd if=/sdcard/tcpdump of=/data/local/tcpdump");

- //Runtime.getRuntime().exec("chmod 6755 /data/local/tcpdump");

- Runtime.getRuntime().exec("tcpdump -p -vv -s 0 -w /sdcard/capture.pcap");

- Log.i("run","success!!!!!!!!!");

- } catch (IOException e) {

- // TODO Auto-generated catch block

- e.printStackTrace();

- Log.i("run",e.toString());

- }

- }

- }

AndroidManifest.xml

- <?xml version="1.0" encoding="utf-8"?>

- <manifest xmlns:android="http://schemas.android.com/apk/res/android"

- package="zy.hook"

- android:versionCode="1"

- android:versionName="1.0">

- <application android:icon="@drawable/icon" android:label="@string/app_name">

- <activity android:name=".MainHook"

- android:label="@string/app_name">

- <intent-filter>

- <action android:name="android.intent.action.MAIN" />

- <category android:name="android.intent.category.LAUNCHER" />

- </intent-filter>

- </activity>

- </application>

- <uses-sdk android:minSdkVersion="7" />

- <uses-permission android:name="android.permission.WRITE_EXTERNAL_STORAGE" />

- </manifest>

尤其不要忘记了权限<uses-permission android:name="android.permission.WRITE_EXTERNAL_STORAGE" />

的声明

运行程序我们就可以抓包了

会在sdcard上生成capture.pcap文件

抓一段时间之后,将文件从sdcard上导出

然后我们用wireshark打开

可以非常方便的查看我们抓到的包

希望能够对大家有用

3 通过tcpdump/wireshark工具分析Android平台上现有的直播技术(转载)

参见:http://blog.csdn.net/moruite/article/details/6095465

抓包工具TcpDump for Android + wireshark

如果要抓TCP数据包,我们可以使用TCPdump工具,类似于windows/linux下使用的这个工具一样。具体方法是

下载tcpdump,还有个地址是http://www.strazzere.com/android/tcpdump。

详细使用请参考http://www.tcpdump.org/里面的文档

你需要root权限,

adb push c:\wherever_you_put\tcpdump /data/local/tcpdump

adb shell chmod 6755 /data/local/tcpdump

抓包很简单

adb shell tcpdump -p -vv -s 0 -w /sdcard/capture.pcap

# “-p”: disable promiscuous mode (doesn’t work anyway)

# “-s 0″: capture the entire packet

# “-w”: write packets to a file (rather than printing to stdout)

… do whatever you want to capture, then ^C to stop it …导出

adb pull /sdcard/capture.pcap

下载wireshark查看数据包,地址是http://www.wireshark.org/download.html,打开这个数据包,就可以查看数据。

转自 http://vcommon.growprogress.com/?p=1293要解析Android手机上电视直播协议,可以通过工具抓包查看现有的直播应用,如凤凰卫视,手机电视,主要的方法有:

1. 在Android 模拟上安装直播应用,通过wireshark工具抓包查看都是基于什么协议,如RTSP/HTTP

优点:在windows下通过有界面的wireshark抓包工具较容易操作

缺点: Android模拟器资源有限,电视无法正常播放

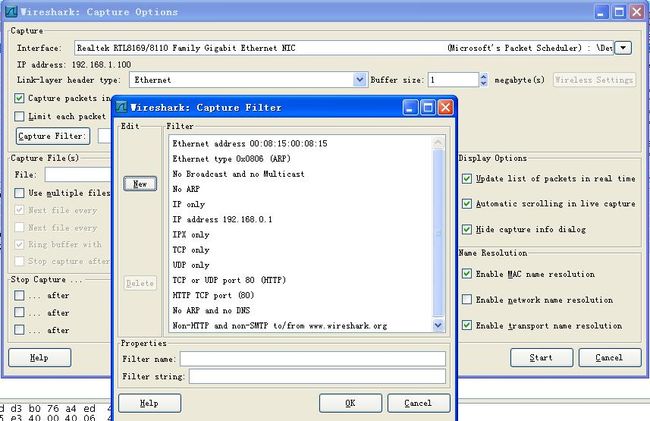

wireshark工具的功能很多,常用的功能一般只是选取要抓包的网卡名并设置数据过滤器,如图1所示,点击capture菜单下的Options,可以选择自带的过滤器,如只抓取http协议包/TCP/UDP包等,然后点击开始记录数据:

图1 wireshark抓包工具

2. 在Android手机上安装tcpdump抓包工具,将log信息保存到sdcard上,比如抓取手机电视dopool应用的数据包:

./tcpdump -n -s 0 -w /sdcard/dopool.pcap (-n 表示是忽略dns协议,-s 0表示抓取协议包头和协议具体信息)

下面是几个常见的Android平台下的电视直播协议分析

2.1 w.tv手机电视

2.2 凤凰移动台

2.3 dopool手机电视

结论: w.tv和凤凰卫视是基于RTSP/RTP协议实现的直播功能,dopool是基于TS流实现的直播