tomcat 服务器配置 https 双向认证

转载自:http://blog.csdn.net/troylemon/article/details/46864027

对外开放的网站一般都会提供安全证书,已保证应用的安全性。

我们可以通过 keytool (Windows下路径:%JAVA_HOME%/bin/keytool.exe) 工具,生成自签名证书。

keytool 命令解释:

- -genkey 在用户主目录中创建一个默认文件“.keystore”

- -alias 产生别名,每个keystore都关联这一个独一无二的alias

- -keystore 指定密钥库的名称(产生的各类信息将不在.keystore文件中

- -keyalg 指定密钥的算法 (如 RSA DSA(如果不指定默认采用DSA)

- -validity 指定创建的证书有效期多少天

- -keysize 指定密钥长度

- -storepass 指定密钥库的密码(获取keystore信息所需的密码)

- -keypass 指定别名条目的密码(私钥的密码)

- -dname 指定证书拥有者信息 (CN=名字与姓氏,OU=组织单位名称,O=组织名称,L=城市或区域名称,ST=州或省份名称,C=单位的两字母国家代码)

- -list 显示密钥库中的证书信息

- -v 显示密钥库中的证书详细信息

- -export 将别名指定的证书导出到文件

- -file 参数指定导出到文件的文件名

- -delete 删除密钥库中某条目

- -keypasswd 修改密钥库中指定条目口令

- -import 将已签名数字证书导入密钥库

1.首先是生成服务端证书:

- keytool -genkey -keyalg RSA -dname "cn=localhost,ou=test,o=test,l=china,st=shanghai,c=cn" -alias server -keypass password -keystore e:/cert/server.jks -storepass password -validity 3650

注意:上面的 cn=localhost,这是必填项,并且必须是TOMCAT部署主机的域名或者IP[如:gbcom.com 或者 10.1.25.251](就是你将来要在浏览器中输入的访问地址),否则浏览器会弹出警告窗口,提示用户证书与所在域不匹配。在本地做开发测试时,应填入“localhost”。

2.生成客户端证书:

- keytool -genkey -keyalg RSA -dname "cn=test,ou=test,o=test,l=china,st=上海,c=cn" -alias custom -storetype PKCS12 -keypass password -keystore e:/cert/custom.p12 -storepass password -validity 3650

客户端的 cn 值可以随便设置,并没有限制

3.由于是双向SSL认证,服务器必须要信任客户端证书,因此,必须把客户端证书添加为服务器的信任认证。由于不能直接将PKCS12格式的证书库导入,我们必须先把客户端证书导出为一个单独的CER文件.

- keytool -export -alias custom -file custom.cer -keystore custom.p12 -storepass password -storetype PKCS12 -rfc

4.将客户端证书添加到服务端证书中:

- keytool -import -v -alias custom -file custom.cer -keystore server.jks -storepass password

5.查看证书内容:

- keytool -list -v -keystore server.jks -storepass password

6.生成服务端浏览器证书:

- keytool -export -v -alias server -keystore server.jks -storepass password -rfc -file server.cer

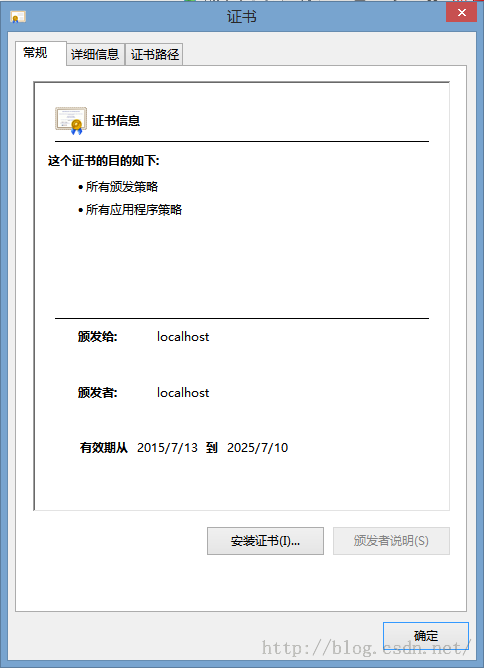

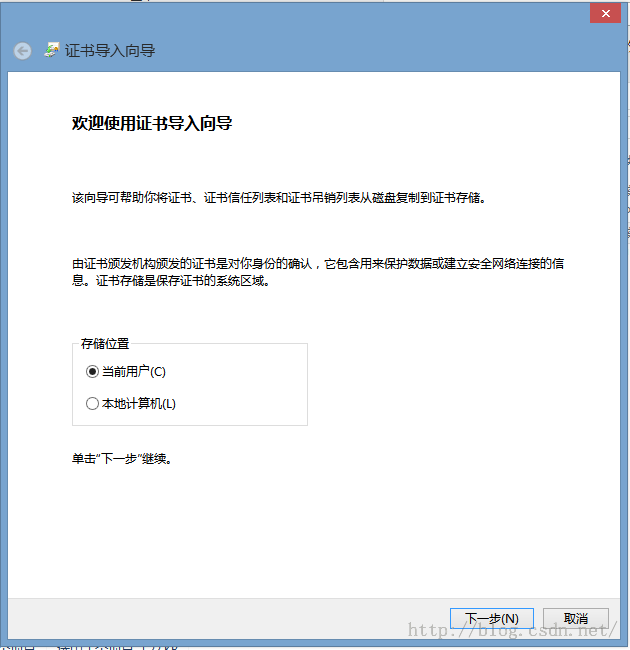

将服务端证书(server.cer),导入到 “受信任的根证书颁发机构” 中,如下图:

双击 server.cer,

至此,服务端证书已导入到浏览器中。现在修改,tomcat server.xml 文件。

找到如下位置:

- <Connector port="8090" protocol="org.apache.coyote.http11.Http11Protocol"

- connectionTimeout="20000"

- SSLEnabled="true"

- maxThreads="150" scheme="https" secure="true"

- clientAuth="true" sslProtocol="TLS"

- keystoreFile="d:/cert/server.jks" keystorePass="password"

- truststoreFile="d:/cert/server.jks" truststorePass="password"

- ;

如果没有修改过端口,则通常情况下不是 8090 而是 8080.

注意:如果 protocol="HTTP/1.1" 会出现访问不了 tomcat 主页。必须写 protocol="org.apache.coyote.http11.Http11Protocol"

补充:后续发现,并不是所有的 tomcat 版本都必须 protocol="org.apache.coyote.http11.Http11Protocol",具体情况需要根据 tomcat 版本而定。

隔天为 tomcat 6 版本添加证书时,就发现,protocol="HTTP/1.1" 也有效果。

那我们如何确定应该是 protocol="HTTP/1.1" or protocol="org.apache.coyote.http11.Http11Protocol" 呢?

最简单办法是根据 server.xml 内部的注释:

首先是 tomcat 6.0.35 版本 server.xml

然后是,tomcat 7.0.57 版本,server.xml

可以看到,框出的部分,具体情况各位视不同 tomcat 版本为准。

然后修改 tomcat,web.xml 文件,在 </welcome-file-list> 后面添加:

- <login-config>

- <auth-method>CLIENT-CERT</auth-method>

- <realm-name>Client Cert Users-only Area</realm-name>

- </login-config>

- <security-constraint>

- <web-resource-collection>

- <web-resource-name>SSL</web-resource-name>

- <url-pattern>/*</url-pattern>

- </web-resource-collection>

- <user-data-constraint>

- <transport-guarantee>CONFIDENTIAL</transport-guarantee>

- </user-data-constraint>

- </security-constraint>

重启,tomcat,访问:https://localhost:8090 验收成果。