一次被黑追凶(未完待续)

http://icefishwp.sinaapp.com/?p=134

一次被黑追凶(未完待续)

0×01,某天师妹告诉我们某台服务器疑似被人干掉了,我果断远程过去,结果服务器远程不上,感觉有点意思了

第二天到实验室,果断直接物理登录,发现服务器出现了奇怪的情况,没了任务管理器,无法直接关机。

远程端口疑似被改,

首先写道

得到部分链接如下

写道

Proto Local Address Foreign Address State PID

TCP 0.0.0.0:53 0.0.0.0:0 LISTENING 1460

TCP 0.0.0.0:80 0.0.0.0:0 LISTENING 1604

TCP 0.0.0.0:135 0.0.0.0:0 LISTENING 700

TCP 0.0.0.0:445 0.0.0.0:0 LISTENING 4

TCP 0.0.0.0:1031 0.0.0.0:0 LISTENING 464

TCP 0.0.0.0:1032 0.0.0.0:0 LISTENING 1284

TCP 0.0.0.0:1034 0.0.0.0:0 LISTENING 1460

TCP 0.0.0.0:3947 0.0.0.0:0 LISTENING 4464

TCP 0.0.0.0:4019 0.0.0.0:0 LISTENING 4464

TCP 0.0.0.0:4405 0.0.0.0:0 LISTENING 2884

TCP 0.0.0.0:10203 0.0.0.0:0 LISTENING 8232

TCP 127.0.0.1:1036 0.0.0.0:0 LISTENING 3148

TCP 127.0.0.1:8081 0.0.0.0:0 LISTENING 4464

TCP 127.0.0.1:8082 0.0.0.0:0 LISTENING 4464

TCP 127.0.0.1:8083 0.0.0.0:0 LISTENING 4464

TCP 127.0.0.1:8084 0.0.0.0:0 LISTENING 4464

TCP 127.0.0.1:8085 0.0.0.0:0 LISTENING 4464

TCP 127.0.0.1:8086 0.0.0.0:0 LISTENING 4464

TCP 127.0.0.1:8087 0.0.0.0:0 LISTENING 4464

TCP 127.0.0.1:8088 0.0.0.0:0 LISTENING 4464

TCP 127.0.0.1:8089 0.0.0.0:0 LISTENING 4464

然后

查看svchost.exe中包含的TermService的pid是多少

========================= ======== ============================================

System Idle Process 0 暂缺

System 4 暂缺

smss.exe 328 暂缺

csrss.exe 376 暂缺

winlogon.exe 404 暂缺

services.exe 452 Eventlog, PlugPlay

lsass.exe 464 PolicyAgent, ProtectedStorage, SamSs

svchost.exe 632 DcomLaunch

svchost.exe 700 RpcSs

svchost.exe 780 Dhcp, Dnscache

svchost.exe 816 LmHosts, W32Time

ZhuDongFangYu.exe 864 ZhuDongFangYu

spoolsv.exe 1260 Spooler

msdtc.exe 1284 MSDTC

360EntClient.exe 1364 360EntClientSvc

360EntSvc.exe 1404 360EntSvc

svchost.exe 1496 ERSvc

360EntPublish.exe 1604 暂缺

svchost.exe 1616 RemoteRegistry

snmp.exe 1652 SNMP

360EntAdmin.exe 1744 暂缺

360EntDT.exe 2344 暂缺

svchost.exe 2884 TermService

svchost.exe 2912 TapiSrv

alg.exe 3148 ALG

explorer.exe 3716 暂缺

conime.exe 3460 暂缺

360sd.exe 3584 暂缺

TSVNCache.exe 1544 暂缺

UnlockerAssistant.exe 4032 暂缺

360Desktop.exe 4008 暂缺

360tray.exe 3492 暂缺

ctfmon.exe 3828 暂缺

360DesktopSwitch.exe 3368 暂缺

360AppCore.exe 260 暂缺

360EntClient.exe 3896 暂缺

360EntConfigGuide.exe 4000 暂缺

mmc.exe 2928 暂缺

360Safe.exe 7132 暂缺

360rp.exe 7208 暂缺

cmd.exe 8672 暂缺

NOTEPAD.EXE 6008 暂缺

DSMain.exe 7080 暂缺

httpd.exe 7140 360EntHttpServer

httpd.exe 7344 暂缺

cmd.exe 6492 暂缺

csrss.exe 9028 暂缺

winlogon.exe 4172 暂缺

rdpclip.exe 9108 暂缺

wuauclt.exe 9816 暂缺

logon.scr 8560 暂缺

taskmgr.exe 6092 暂缺

mmc.exe 4732 暂缺

mmc.exe 9868 暂缺

cmd.exe 2432 暂缺

cmd.exe 5096 暂缺

mmc.exe 5708 暂缺

NOTEPAD.EXE 8812 暂缺

iexplore.exe 3380 暂缺

iexplore.exe 1180 暂缺

svchost.exe 8908 AeLookupSvc, CryptSvc, EventSystem,

helpsvc, Netman, Nla, RasMan, Schedule,

SENS, ShellHWDetection, winmgmt

360rps.exe 8928 360rp

wmiprvse.exe 9024 暂缺

wmiprvse.exe 9192 暂缺

cmd.exe 5584 暂缺

notepad.exe 8172 暂缺

NOTEPAD.EXE 6044 暂缺

tasklist.exe 5376 暂缺

可以看到 svchost.exe 2884 TermService 和这个 TCP 0.0.0.0:4405 0.0.0.0:0 LISTENING 2884

得出远程端口被小黑客改成了 4405,果断远程登入

0×02. 接下来就是分析情况了,

net user

得到 写道

__vmware_user__ admin Administrator

ASPNET Guest

IWAM_SVCTAG-9SSGN2X named SQLdebugger

SUPPORT_388945a0

命令运行完毕,但发生一个或多个错误。

可以发现多了个admin的用户,直接 pwdump7读出密码hash,

http://www.objectif-securite.ch/en/products.php

反解hash,得到了他添加的用户名密码

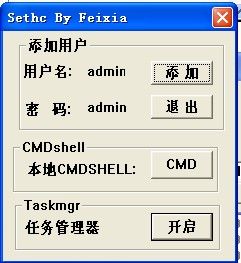

0×03 同时开360扫描杀毒,发现他还添加了sethc后门,想想也是一般都会加个shift后门

拖回来这个文件(还改了文件属性为隐藏系统文件),

od,ida打开

随便点点,先点设置再点取消,会出现个让我们欣慰的小框

果断操刀od,bp getWindowTextA

bp getWindowTextW

同时ida直接查找 getWindowTextA

发现了这个

这下这个后门的密码就出来了,

经过od的调试发现后门使用就是

shift5次呼出 后门, 点设置再点取消出现 编辑框,输入密码,再次点击设置就可以进入后门了,

这下为啥没有任务管理器就懂了。。。

0×04 然后看了看这个小黑客账户的最近访问文件

原来是把我们的服务器当作扫描器了…

,

0×05 最后360全盘扫描,删掉后门木马,把我们测试用的web server关了(这个上面有个我们测试用的webshell,而且没密码….估计这样进来的)

并且做了一个反制措施,看看小黑客会不会中招。。。。