之前写过一篇Shiro的,讲解了Shiro的基础用法。本来想做一个系列,但是忙别的去了,一直没搞。由于项目需求,抽空学了一下 Security,分享一些经验和大家共同学习一下

本节目标

搭建一个简单的Web 工程实现以下功能

- 简单的认证、授权功能

- 权限控制(URL匹配的权限控制,方法权限控制,基于Thymeleaf的页面按钮权限)

Demo 技术选型

SpringBoot 2.1.6.RELEASE + Spring Security + JdbcTemplate + Thymeleaf

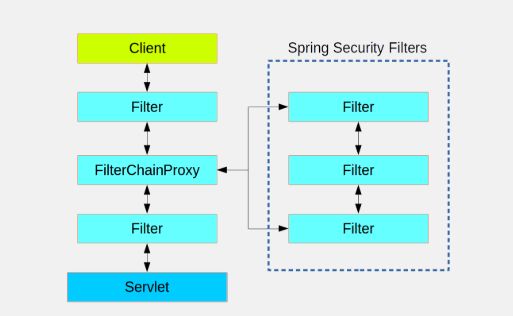

Security 如何工作

和Shiro一样,Security 以过滤器的形式集成到我们的项目中,帮助我们管理用户的权限。本文不做过多原理方面的分析,后续如果有续集为大家讲解

集成Security

在SpringBoot的基础上添加依赖即可

build.gradle

dependencies {

...

compile("org.springframework.boot:spring-boot-starter-security")

...

}

pom.xml

...

org.springframework.boot

spring-boot-starter-security

...

但这还远远不够,想要完成我们的需求,还需要做一些工作

简单的认证、授权

@Configuration

@EnableWebSecurity

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/", "/home").permitAll()

.anyRequest().authenticated()

.and()

.formLogin()

.loginPage("/login")

.permitAll()

.and()

.logout()

.permitAll();

}

@Bean

@Override

public UserDetailsService userDetailsService() {

UserDetails user =

User.withDefaultPasswordEncoder()

.username("user")

.password("123456")

.roles("USER")

.build();

return new InMemoryUserDetailsManager(user);

}

}

@EnableWebSecurity启用Spring Security 对Web的支持并与SpringMVC集成,中间的过程我们无需关心

再看看上面代码,我们都做了什么?

了解过Shiro的朋友,看到上面的代码是不是感觉很熟悉?

首先是URL配置,我们配置

"/"和"home"无需任何访问权限,其余的请求需要授权,并配置了登录和注销我们还需要提供一个 UserDetailsService 的实现来提供用户的认证和授权,上述代码提供了一个简单的基于内存的UserDetailsManager,实际开发中,我们可以自己实现一个UserDetailsService ,下文中会有。

Security 会使用 UsernamePasswordAuthenticationFilter、LogoutFilter 来处理我们的登录和注销请求,默认的登录注销路径为"/login","/logout"我们只提供用户的认证和授权信息即可

这个时候为了方便我们看效果,再添加几个页面

- home.html,所有人可见

src/main/resources/templates/home.html

Spring Security Example

Welcome!

Click here to see a greeting.

- hello.html,根据上面的配置这个页面是需要认证后才可以访问的

Hello World!

Hello [[${#httpServletRequest.remoteUser}]]!

- login.html

其实Security默认为我们提供了一个登录页面,但是为了加深印象,这里我们自己写一个

Spring Security Example

Invalid username and password.

You have been logged out.

- 最后配置一下URL和模板的映射

@Configuration

public class MvcConfig implements WebMvcConfigurer {

public void addViewControllers(ViewControllerRegistry registry) {

registry.addViewController("/home").setViewName("home");

registry.addViewController("/").setViewName("home");

registry.addViewController("/hello").setViewName("hello");

registry.addViewController("/login").setViewName("login");

}

}

OK 到这里,简单的认证、授权、还有注销完成了

默认情况下,Security登录后会重定向到上一次请求的URL

上述案例源码:

https://github.com/TavenYin/security-example/tree/master/simple-example

关于 UserDetailsService

上述的案例使用的 InMemoryUserDetailsManager,我们在实际开发时不可能使用的。在使用Shiro的时候通常我们会在数据库中拉取用户的认证和授权信息,Security同理

我们自己实现一个 UserDetailsService,权限和角色这里我偷懒了,就没有从数据库拉

public class MyUserDetailsService implements UserDetailsService {

private static final String ROLE_PREFIX = "ROLE_";

@Autowired

private JdbcTemplate jdbcTemplate;

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

UserDO user = null;

try {

user = jdbcTemplate.queryForObject(Sql.loadUserByUsername, Sql.newParams(username), new BeanPropertyRowMapper<>(UserDO.class));

} catch (DataAccessException e) {

e.printStackTrace();

}

if (user == null)

throw new UsernameNotFoundException("用户不存在:" + username);

return User.builder()

.username(username)

.password(user.getPassword()) // 这里的密码是加密后

.authorities(

ROLE_PREFIX +"super_admin",

ROLE_PREFIX +"user",

"sys:user:add", "sys:user:edit", "sys:user:del",

"sys:match", "sys:mm"

)// 这里偷懒写死几个权限和角色

.build();

}

}

并将我们这个新的 UserDetailsService 注册到Security中,并指定密码的加密规则

@Configuration

@EnableWebSecurity

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/", "/home").permitAll()

.anyRequest().authenticated()

.and()

.formLogin()

.loginPage("/login")

.permitAll()

.and()

.logout()

.permitAll();

}

@Bean

@Override

public UserDetailsService userDetailsService() {

return new MyUserDetailsService();

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(userDetailsService()).passwordEncoder(new BCryptPasswordEncoder());

}

}

Shiro中角色和权限是分开的,但是在Security中存储在一个集合中,角色以 ROLE_ 开头

权限控制

当用户完成了认证,授权之后,通常我们的接口也是有自己的权限的,只有用户的权限匹配上了才可以访问

- 对匹配的URL设置权限

还是上面的configure方法,和Shiro的配置方式很相似

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/", "/home").permitAll()

// 测试配置URL权限

.antMatchers("/match/**").hasAuthority("sys:match")

// 对某URL添加多个权限,可以多次配置

.antMatchers("/match/**").hasAuthority("sys:mm")

.anyRequest().authenticated()

.and()

.formLogin()

.loginPage("/login")

.permitAll()

.and()

.logout()

.permitAll()

.and()

;

}

- 方法权限 (可用于接口权限)

通过@EnableGlobalMethodSecurity,启用注解

@Configuration

@EnableWebSecurity

@EnableGlobalMethodSecurity(prePostEnabled = true) // 启用@PreAuthorize

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

}

需要控制权限的方法上添加注解,@PreAuthorize 还可以使用其自带的方法进行校验

@PreAuthorize("hasRole('user')")

public Object user() {

User user = SecurityUtils.currentUser();

return "OK, u can see it. " + user.getUsername();

}

Security 还支持其他的方法权限注解,感兴趣的同学可以到 @EnableGlobalMethodSecurity 类里看一下

- 页面权限控制

添加依赖

org.thymeleaf.extras

thymeleaf-extras-springsecurity5

super_admin 可见

sys:mm 可见

更多用法参考:https://github.com/thymeleaf/thymeleaf-extras-springsecurity

权限测试这块写了一点demo,但是有点乱,有想参考的朋友可以看一下

https://github.com/TavenYin/taven-springboot-learning/tree/master/spring-security

参考资料

https://spring.io/guides/gs/securing-web/

https://spring.io/guides/topicals/spring-security-architecture/

计划下一篇为大家带来,Security 认证、注销的自定义扩展