webug 4.0 第十七关 文件上传(前端拦截)

感谢webug团队一直以来的更新维护!

webug是什么

WeBug名称定义为“我们的漏洞”靶场环境基础环境是基于PHP/mysql制作搭建而成,中级环境与高级环境分别都是由互联网漏洞事件而收集的漏洞存在的操作环境。部分漏洞是基于Windows操作系统的漏洞所以将WeBug的web环境都装在了一个纯净版的Windows 2003的虚拟机中。

Webug官网:http://www.webug.org

Webug 4.0百度云地址: https://pan.baidu.com/s/1euUY4UG43BuOjhPqkJBvcw 提取码: 3xpy

来源:226安全团队

微信号:safeteam226

开始打靶

观察

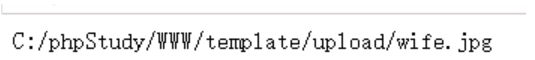

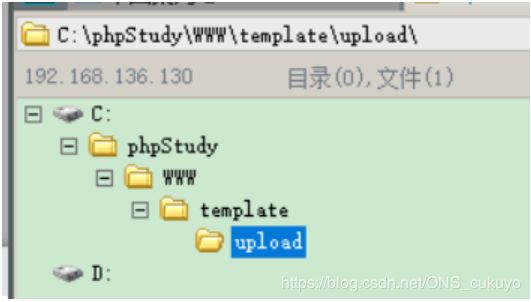

可以看见图片直接放在WWW目录下,而php的网页代码也是直接放在WWW下的,所以我们直接ip+WWW后面的地址就能直接访问我们上传的图片。

大家好,这是我老婆

2、上传一个 简单的webshell

内容及文件名如图

内容及文件名如图

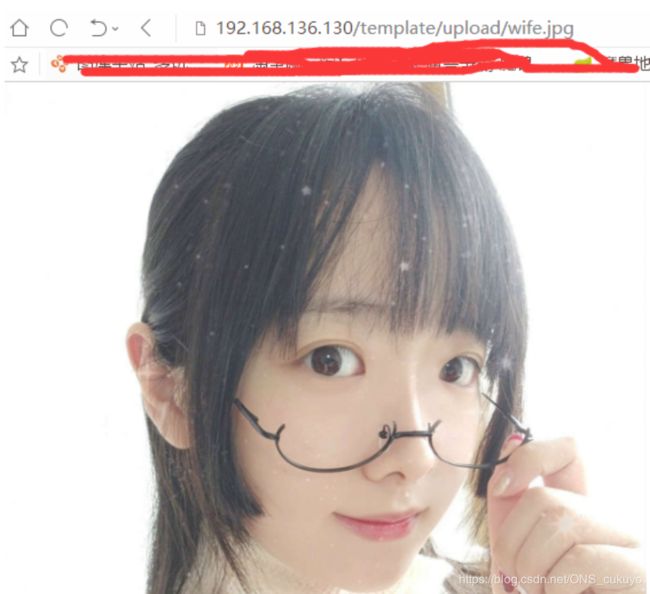

被拦截了

被拦截了

过拦截

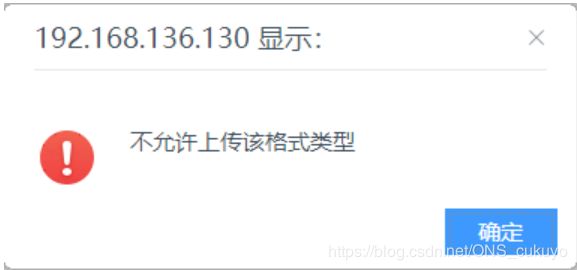

1、更改前端验证代码

这里我用的UC浏览器,Ctrl+S直接保存网页

然后打开html找到拦截逻辑并修改

这里直接去掉验证逻辑返回true

保存,然后打开,验证是否修改成功

成功过了前端拦截。接下来上传,然后用菜刀连接(后续每次用的时候记得清下缓存,不然可能会你能打开文件管理但是实际上没有连接成功)

2、抓包更改上传数据

由于只是做了前端拦截,因此我们可以直接抓包更改上传数据进而webshell。

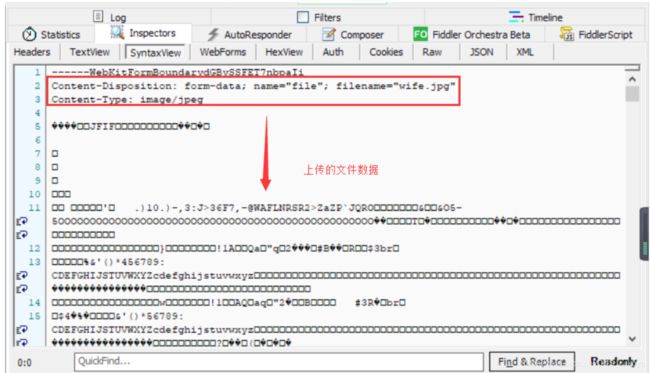

这个方法是通过抓包软件获取上传文件时的包,然后把包里文件的数据替换成webshell。任意抓包软件即可,只要能提供编辑抓到的包并重新发送的功能即可。这里我用Fidder来演示

![]()

这是我抓到的包,我们点进去查看下

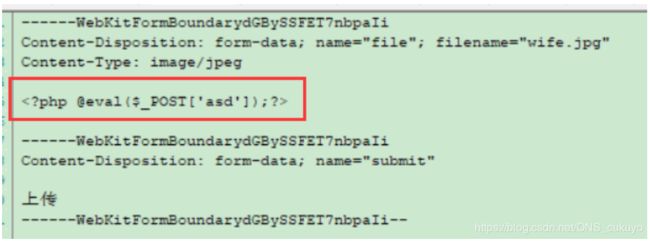

接下来让我们直接把数据替换,然后重新发包

右键抓到的包-》Replay-》Reissue and Edit,替换文件内容

这里直接替换就行,不需要改上面的文件名啊、conten-type啊,当然你也可以改。

然后点击下方的Run to Completion就把更改后的包发出去了。

不过菜刀只支持php、asp、aspx、jsp后缀,所以你还是把名字得改成wife.php。返回结果就不贴了,接下来就可以直接用菜刀连了。

(Fidder用法可以参照下这个:https://www.cnblogs.com/yyhh/p/5140852.html)

3、批量上传

主要是考虑到批量上传的情况才说明下,不过因为太麻烦就简单讲下我的思路。

3.1、F12抓到上传的请求,得到上传的各种参数,然后自己根据得到的参数写上传代码实现批量。

3.2、Fidder脚本实现批量上传。Fidder可以自己实现脚本,当检测到某个包通过的时候触发相应动作,这个最省力但是最难

MIME的更多内容百度就可以知道,这里贴下常见文件的MIME类型:

超文本标记语言文本 .html text/html

xml文档 .xml text/xml

XHTML文档 .xhtml application/xhtml+xml

普通文本 .txt text/plain

RTF文本 .rtf application/rtf

PDF文档 .pdf application/pdf

Microsoft Word文件 .word application/msword

PNG图像 .png image/png

GIF图形 .gif image/gif

JPEG图形 .jpeg,.jpg image/jpeg

au声音文件 .au audio/basic

MIDI音乐文件 mid,.midi audio/midi,audio/x-midi

RealAudio音乐文件 .ra, .ram audio/x-pn-realaudio

MPEG文件 .mpg,.mpeg video/mpeg

AVI文件 .avi video/x-msvideo

GZIP文件 .gz application/x-gzip

TAR文件 .tar application/x-tar