login

(破解人数:12)

描述:登陆后有惊喜

http://218.76.35.75:20115

关键代码在于 :

login

可以看到这里会将登录失败的用户名和密码以以下的形式写入到日志文件中

file_put_contents($logfile, $login."\n".$password);

在文件包含的时候在 include 的参数后添加了 .php

这种情况在php版本高于 5.3 的时候是无法使用 %00 来截断的

因此只能通过一些 php 的扩展协议来构造结尾为 .php 的包含参数

if(@$_GET['page'] != 'index'){

include((@$_GET['page']?$_GET['page'].".php":"main.php"));

}

思考 :

如果这个题目的写文件的代码是这样的 , 能否继续 get shell :

file_put_contents($logfile, $login." => (Login Failed) => ".$password);

分析 :

区别在于 , 原本用户名和密码之间添加了一个换行符 , 然后构造成文件内容再写入文件

但是现在并不是一个简单的单字符 , 而是一个字符串

我想到了一个方法 , 前提是已知日志文件的构造方式

如果我们可以拿到日志文件的结构 , 也就是已知

=> (Login Failed) =>

然后我们可以构造一个压缩包 , 这个压缩包里面一个文件是这个字符串的内容 , 另一个文件的内容即为 webshell

测试 :

# 目录结构

upload ›› tree

.

├── include.php

├── index.php

├── test

│ ├── content

│ ├── c.php

│ └── c.zip

└── upload

2 directories, 5 files

// index.php

(Login Failed) => '.$suffi;

echo $content;

file_put_contents('upload/'.$file, $content);

// include.php

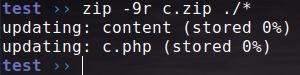

接下来构造 zip 包

可以看到如果使用 zip 去无密码压缩一个文本文件 , 这个文本文件的内容是直接明文存储的

因此我们只需要截取用户名为字符串

%50%4b%03%04%0a%00%02%00%00%00%f7%75%0f%4b%78%64%d6%08%17%00%00%00%17%00%00%00%07%00%1c%00%63%6f%6e%74%65%6e%74%55%54%09%00%03%12%99%92%59%16%99%92%59%75%78%0b%00%01%04%00%00%00%00%04%00%00%00%00

之前的部分

然后密码为之后的部分就可以了

其实基本上思路和之前的 WriteUP 类似

正常使用 zip 协议去包含这个文件即可

其实可以看到这里文件名的明文数据也是直接在 zip 文件里面的

那么事实上文件名也可以作为分隔符

最后经过测试发现 , 其实这个文件内容并不需要和之前日志文件的分隔符相同 , 只需要内容长度相同即可

具体还需要了解 zip 压缩文件的格式

成功写入日志文件以后 , 如果日志文件 web 可以直接下载 , 可以下载下来测试一下

如果可以正常解压 , 即可直接包含得到 shell

漏洞限制 :

总结一下这个漏洞利用的条件

1. 日志文件路径已知

2. 日志文件首尾可控

3. 首尾长度无限制

4. 文件内容中不可控的区域长度已知

参考资料 :

应该还有很多的 php 协议可以用来绕过这些限制

等以后有时间再慢慢研究

https://secure.php.net/manual/zh/wrappers.php

login (关于通过文件上传与包含GetShell的一些思考)_第1张图片](http://img.e-com-net.com/image/info10/abfb78d40cc54806940be13b90f62af7.jpg)

login (关于通过文件上传与包含GetShell的一些思考)_第2张图片](http://img.e-com-net.com/image/info10/09c1b71f460641b2a5f01db374f501cf.jpg)